Sa201

Transcript of Sa201

БАТЛАВ. Системийн аюулгүй байдал профессорын баг Доктор, дэд.проф Ө.Эсболд D.SA201 Ìýäýýëëèéí ñèñòåìèéí àþóëã¿éí ¿íäýñ намар ªìíºõ õîëáîî: D.SA200 Õè÷ýýë çààõ áàãø: Á.̺íõáàÿð ªðºº: 302 Õè÷ýýëëýõ öàã 7 õîíîãò: 2:0:2:5 Ñóðàõ áè÷èã:

1. “Computer Security Management”, Boyd & Fraser Publishing, K. A. Forcht, 1994 2. “Fundamentals of Computer Security Technology”, Prentice-Hall, E. G. Amoroso, 1994 3. “Designing Information System Security”, John Wiley & Sons, R. Baskerville, 1984 4. “Information Systems Security”, Prentice-Hall, R. P. Fisher, 1984 5. “Computer Communications Security”, Prentice-Hall, W. Ford, 1994 6. “Security in Computing”, Prentice-Hall, C. P. Pfeeger, 1989 7. “Commonsense Computer Security”, McGraw-Hill, M. Smith, 1989

Íýìýëò ìàòåðèàë: Âýá ñàéòóóä Ä¿ãíýõ æóðàì: Íèéò 70 îíîî. ¯¿íä:

- ¯íäñýí ìýäëýã øàëãàõ øàëãàëò 2 óäàà – òóñ á¿ð 10 õ¿ðòýë îíîî (íèéò 20 îíîî)

- Ñåìèíàðûí õè÷ýýëèéí îðîëöîî, äààëãàâðûí áèåëýëò – 8 îíîî - Ëàáîðàòîðèéí 8 àæëûí ã¿éöýòãýë - òóñ á¿ð 3 õ¿ðòýë îíîî (íèéò 24

îíîî) - Áèå äààõ àæèë – 18 õ¿ðòýë îíîî

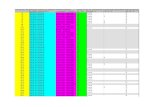

Õè÷ýýëèéí ñýäýâ÷èëñýí òºëºâëºãºº

Ëåêö

Äîëîî õîíîã

Õè÷ýýëèéí ñýäýâ Õè÷ýýë îðîõ öàã

1. Ìýäýýëëèéí ñèñòåìèéí õàìãààëàëòûí òóõàé 2 2. Ñèñòåìèéí õàìãààëàëò, õÿíàëò 2 3. Òåõíèê õàíãàìæ äàõü õàìãààëàëò, õÿíàëò 2 4. Ïðîãðàìì õàíãàìæ äàõü õàìãààëàëò, õÿíàëò 2 5. Øèôðëýõ (encryption) òåõíîëîãè 2 6. Òóñãàé õàìãààëàëòóóä 2 7. ªãºãäëèéí ñàíãèéí õàìãààëàëò 2 8. Ñ¿ëæýý, õàðèëöàà õîëáîîíû õàìãààëàëò 2 9. Ìèêðîêîìïüþòåðèéí õàìãààëàëò 2

10. Êîìïüþòåðèéí âèðóñ 2 11. Êîìïüþòåð äàõü ¸ñ ñóðòàõóóí 2 12. Õàìãààëàëòûí öààøäûí ÷èã õàíäëàãà 2 13. Õàìãààëàëòûí ìåíåæìåíò 2 14. Õîõèðîëûã íºõºí ñýðãýýõ 2 15. Øèíý òåõíîëîãèóä äàõü õàìãààëàëò 2 16. Халдлагыг илрүүлэх 2

Ëàáîðàòîðèéí àæëûí àãóóëãà

¹ Ëàáîðàòîðèéí àæëûí íýð Õè÷ýýë

îðîõ öàã 1. Криптографийн функцүүд 4 2. Нэг чиглэлтэй функц 4 3. Тэгш хэмт нууцлалын алгоритм 4 4. Тэгш бус хэмт нууцлалын алгоритм 4

5. PKI 4 6. X.509 сертификат 4 7. SSL/TLS 4 8. IPsec 4

Ëàáîðàòîðûí àæèëä øààðäàãäàõ áàãàæ òºõººðºìæ , ýëåìåíò¿¿ä:

- Êîìïüþòåð - Ïðîãðàìì õàíãàìæ - Õàá - Ñ¿ëæýýíèé êàáåë

Áèå äààëò

Áàéãóóëëàãûí äîòîîä áîëîí èíòåðíåòèéí ñ¿ëæýýíä øààðäëàãàòàé õàìãààëàëòûí ñèñòåìèéã çîõèîí á¿òýýõ, ñ¿ëæýýãýýð äàìæóóëàãäàæ áàéãàà ºãºãäëèéí íóóöëàë àëäàãäàõ áîëîìæèéã ñóäëàõ, ñ¿ëæýýãýýð äàìæóóëàãäàí õàëäâàðëàãääàã âèðóñûí òåõíîëîãèéã ñóäëàõ, øèôðëýõ àëãîðèòìóóä