Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

Transcript of Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 1/10

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 2/10

(ietf.org) đã phát triển bộ giao thức IP Security (IPSec), đây là bộ giao thức mở rộngcủa IP nhằm chú trọng đến chứng thực và bảo mật dữ liệu.Mặc dù VPN của các nhà cung cấp khác nhau có những điểm riêng nhưng vẫn làmạng riêng dựa trên IP backbone, mã hoá dữ liệu, proxy chứng thực, bức tường lửa(firewall) và lọc spam.Các hệ thống VPN thường rơi vào ba loại: hệ thống dựa trên phần cứng, hệ thống

dựa trên bức tường lửa và gói ứng dụng chạy độc lập. Phần lớn VPN dựa trên phầncứng là các router có khả năng mã hoá, đây là loại dễ dùng và đơn giản trong càiđặt, nó giống như thiết bị “cắm và chạy” (plug and play). Tuy nhiên chúng lại khôngmềm dẻo hơn hệ thống dựa trên phần mềm, khi mà hai điểm kết nối VPN không cùngmột tổ chức, loại này thường thích hợp cho các đối tác kinh doanh hay các máy con ởxa. Loại VPN dựa trên bức tường lửa được chú trọng vào bảo mật, tuy nhiên một khibức tường lửa được dựng lên thì nhiều vấn đề sẽ nảy sinh bất ngờ.

Hình 1: Mô hình mạng riêng ảo.

1. Hoạt động của VPN

Một giải pháp VPN là sự kết hợp của các công nghệ:- Tạo kết nối đường ống.- Mã hoá dữ liệu.- Khả năng chứng thực.- Điều khiển truy cập.VPN được truyền tải trên Internet, được mạng IP hay các nhà cung cấp backbonequản lý. Để sự truyền tải hoạt động, các backbone này kết hợp bất kỳ một công nghệtruy cập nào, bao gồm T1, frame relay, ISDN, ATM hay đơn giản là quay số. Khi mộtmáy khách gởi một luồng các gói tin Point-to-Point Protocol (PPP) đã được mã hoáđến máy chủ hay router, thay vì sử dụng một đường truyền riêng biệt (giống như

WAN), nó được truyền qua một đường ống trên mạng chia sẻ. [1]Phương pháp tạo ra đường ống chung được chấp nhận là đóng gói một giao thứcmạng (như là IPX, NetBEUI, AppleTalk, hay các loại khác) bên trong PPP, và rồi đónggói toàn bộ gói (package) trong một giao thức đường ống, thường là IP nhưng cũngcó thể là ATM hay frame relay. Phương pháp này gọi là đường ống tầng 2 (Layer-2)và giao thức gọi là giao thức đường ống tầng hai (Layer-2 Tunneling Protocol - L2TP).Với mô hình này, các gói tin có ghi thông tin điều khiển ở phần đầu hướng đến cácmạng ở xa sẽ đi đến thiết bị khởi tạo đường ống, thiết bị này có nhiệm vụ chuyểnmọi thứ từ một router đến một PC có sử dụng phần mềm cho phép quay số vào VPN.Từ thiết bị khởi tạo đường ống cho đến thiết bị VPN đầu cuối hay một bộ chuyểnmạch đường ống đều thống nhất một mẫu mã hoá để có thể giao tiếp với nhau. Thiếtbị khởi tạo đường ống mã hoá các gói tin nhằm đảm bảo an toàn trước khi truyềnđến cho thiết bị đầu cuối, sau đó thiết bị đầu cuối sẽ giải mã các gói tin và phân tánchúng đến đích trong mạng.Có hai loại kết nối VPN: kết nối VPN truy cập từ xa (remote access VPN connection)và kết nối VPN từ router đến router (router-to-router VPN connection).Loại kết nối VPN truy cập từ xa được tạo ra bởi một người dùng ở xa, người dùng truynhập theo một mã nhất định vào điểm truy nhập gần nhất (POP) của nhà cung cấpdịch vụ (thiết lập kết nối vào Internet), sau đó truy nhập vào mạng VPN thông quahệ thống chứng thực VPN, khách hàng cung cấp tên thuê bao và mật khẩu, hoặc số nhận dạng cá nhân PIN (Personal Identification Number)... Sau khi cung cấp các

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 3/10

thông tin đầy đủ, VN server sẽ cung cấp khả năng tạo kênh kết nối ảo và mã hoá dữ liệu trong quá trình tương tác. Trường hợp khách hàng sử dụng kênh kết nối trực tiếpthì quá trình truy nhập vào Internet là không cần thiết.

Hình 2: Mô hình kết nối VPN truy cập từ xa.

Loại kết nối VPN từ router đến router được tạo ra do sự kết nối của hai mạng riêng.VPN server cung cấp khả năng kết nối đến một mạng riêng khác mà tại đó cũng cósự hoạt động của VPN server. Với loại kết nối này, các gói tin được bắt đầu gởi đi từ mỗi router, sau đó router nhận sẽ phân phối các gói tin đến các thành viên trongmạng tùy theo đích đến của mỗi gói tin.

Hình 3:Mô hình kết nối VPN từ router đến router.

View Public Profile

Send a private message to lele_2612

Find all posts by lele_2612

# 11-05-2006

lele_2612 Senior Member

Senior Member

Join Date: Mar 2006Posts: 113

2. Giao thức

Các giao thức được dùng chủ yếu cho VPN gồm có PPTP, L2TP, IPSEC và IP-IP. Cácgiao thức này có thể được dùng với nhau hay độc lập. [6]PPTP Point-to-Point Tunneling Protocol (PPTP) là một mở rộng của PPP, nó đóng góicác khung PPP vào gói tin IP (IP datagram) để truyền đi trên mạng công cộng như làInternet. PPTP có thể sử dụng trong mạng riêng LAN-LAN.PPTP sử dụng một kết nối TCP nhằm duy trì đường ống đồng thời sử dụng một biếndạng của GRE (Generic Routing Encapsulation) để đóng gói các frame PPP là dữ liệutruyền trong đường ống. Khối dữ liệu chứa các frame PPP đóng gói có thể được mãhoá hay nén lại hoặc là cả hai. PPTP hoạt động như là đã có sẵn một mạng IP giữamáy khách PPTP (máy khách VPN có sử dụng giao thức đường ống PPTP) và máy chủPPTP (máy chủ VPN có sử dụng giao thức đường ống). Tức là máy khách PPTP có thểđã tham gia vào mạng IP để đến được máy chủ PPTP, hay máy khách PPTP có thể làdạng quay số đến một máy chủ của mạng truy cập (NAS) nhằm thiết lập một kết nốiIP trong trường hợp người dùng quay số.

Các đường ống PPTP được thiết lập phải thông qua giai đoạn chứng thực bằng các kỹthuật chứng thực giống như của các kết nối PPP, như là PAP (Password AuthenticationProtocol), SPAP (Shiva Password Authentication Protocol ), MS-CHAP (Microsoft

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 4/10

Challenge-Handshake Authentication Protocol), CHAP và EAP (ExtensibleAuthentication Protocol). PPTP kế thừa kỹ thuật mã hoá và nén khối dữ liệu chứaframe PPP từ PPP. PPTP điều khiển kết nối giữa địa chỉ IP của máy khách PPTP và địachỉ của máy chủ PPTP bằng cổng TCP. Sau đây là khuôn dạng gói dữ liệu PPTP (hình4):

Hình 4: Gói dữ liệu PPTP truyền trên đường ống.

L2TP Layer 2 Tunneling Protocol (L2TP) là sự kết hợp của PPTP và Layer 2 Forwarding(L2F) được Cisco đề xuất. L2TP góp nhặt những đặc tính tốt nhất của hai giao thứcnày. L2TP là giao thức mạng đóng gói các frame PPP để gởi đi thông qua mạng IP,X.25, Frame Relay hay ATM. L2TP có thể được sử dụng như là một giao thức đườngống qua Internet. L2TP cũng được dùng cho mạng riêng LAN-LAN.

L2TP sử dụng UDP (User Datagram Protocol) với một chuỗi các thông điệp nhằm duytrì đường ống. L2TP cũng sử dụng UDP để gởi khối dữ liệu đóng gói các frame PPP và

khối dữ liệu này được mã hoá rồi nén lại. L2TP có thể sử dụng kỹ thuật chứng thực làPPP hay là IPSec. L2TP tạo ra đường ống giống như PPTP, thông qua kết nối có sẵngiữa người dùng với máy chủ. L2TP kế thừa kỹ thuật nén của PPP còn kỹ thuật mã hoáthì sử dụng IPSec vì kỹ thuật PPP không cung cấp khả năng chứng thực cũng như tínhtoàn vẹn cho mỗi gói tin.

Đường ống L2TP được thiết lập cũng phải thông qua quá trình chứng thực với các kỹthuật chứng thực giống như PPTP. Không giống như PPTP, L2TP duy trì đường ốngbằng một kết nối TCP riêng biệt. L2TP điều khiển và quản lý lưu thông bằng việc gởicác thông điệp UDP giữa máy khách và máy chủ L2TP. Sơ đồ khuôn dạng gói dữ liệuL2TP như sau (hình 5):

Hình 5: Gói dữ liệu L2TP truyền trên đường ống.

Như vậy cả PPTP và L2TP đều sử dụng PPP cho kết nối WAN “điểm - điểm” nhằm góidữ liệu và gắn vào phần đầu để truyền tải trên mạng. Tuy nhiên vẫn có sự khác nhaugiữa PPTP và L2TP:- PPTP đòi hỏi mạng nó đi qua phải là mạng IP thì L2TP chỉ yêu cầu phương tiện đườngống cung cấp khả năng tạo kết nối “điểm-điểm”. L2TP có thể chạy trên IP (dùng UDP),Frame Relay PVC, X.25 VC hay ATM PVC.- L2TP cung cấp khả năng nén dữ liệu phần đầu, do vậy L2TP chỉ sử dụng 4 byte chophần đầu so với 6 byte của PPTP.

IPSecIP Security (IPSec) là giao thức tầng hầm lớp 3 (tầng mạng), gồm một chuỗi các tiêuchuẩn hỗ trợ truyền dữ liệu một cách an toàn trên mạng IP. Mô hình đường ống ESP(IPSec Encapsulating Security Payload) có thể đóng gói và mã hóa toàn bộ IPdatagram để có thể truyền tải an toàn trên mạng công cộng.Với mô hình đường ống IPSec ESP, một IP datagram hoàn chỉnh được đóng gói và mãhóa với ESP. Dựa trên công thức mã hóa datagram, máy chủ sẽ phân tích phần đầucác gói tin, quá trình xử lý các gói tin diễn ra một cách tuần tự: mã hóa, định tuyến rồigiải mã.

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 5/10

IP-IPIP-IP, hay IP trong IP, là một kỹ thuật đường ống đơn giản dựa trên lớp 3 OSI. Mộtmạng ảo được tạo bằng cách đóng gói một gói tin IP cộng thêm một phần đầu IP. IP-IP được sử dụng chính cho việc truyền tải trên một vùng mạng mà không hỗ trợ choviệc định tuyến. Cấu trúc của gói tin IP-IP bao gồm vùng ngoài của phần đầu IP, phầnđầu của đường ống, vùng trong của phần đầu IP và khối dữ liệu tải IP.

Khối dữ liệu tải IP chứa mọi thứ về IP, nó có thể là TCP, UDP hay phần đầu ICMP vàdữ liệu. Việc duy trì đường ống được thực hiện bởi các thông điệp ICMP, các thông điệpnày cho phép đường ống có thể kiểm soát và xác định lỗi khi xảy ra tắc nghẽn và địnhtuyến.

3. Bảo mật trong VPN

Tất cả các VPN đều cần phải cấu hình trên một thiết bị truy nhập, có thể là phần mềmhay phần cứng, nhằm tạo ra một kênh an toàn. Một người dùng nào đó không dễ gì cóthể đăng nhập vào hệ thống VPN nếu không cung cấp một số thông tin cần thiết. Khisử dụng một kỹ thuật chứng thực mạnh, VPN có thể ngăn chặn sự xâm nhập trái phépngay cả khi bằng cách nào đó chúng có thể bắt được một phiên làm việc của VPN.Hầu hết các VPN đều dùng công nghệ IPSec, do tương thích với hầu hết các phần mềmvà phần cứng VPN khác nhau. IPSec không yêu cầu người dùng hiểu biết nhiều, bởi vìsự chứng thực không dựa trên người sử dụng, thay vào đó nó sử dụng địa chỉ IP củamáy trạm hay các chứng nhận nhằm thiết lập định danh cho người sử dụng. Mộtđường ống IPSec bảo vệ tất cả các gói tin đi qua nó, kể cả ứng dụng. Các mã khoáđược thay đổi cho từng gói tin (như trong PPTP) hay mỗi khoảng thời gian nhất định(như trong L2TP) tuỳ theo độ dài của mã khoá và quá trình giải mã mỗi gói tin khôngphụ thuộc vào gói tin trước.

Gói lọc (Packet Filtering)

Để truyền dẫn giữa hai giao diện vật lý (interface), như là router, trên mạng chia sẻvà intranet, VPN server cần phải lọc những địa chỉ không thuộc hệ thống VPN nhằm

bảo vệ intranet khỏi những truy cập không phải là VPN.Cả PPTP và L2TP đều có sử dụng gói lọc này và chúng có thể được cấu hình trên VPNserver hay trực tiếp trên bức tường lửa.

4. Cách đánh địa chỉ và định tuyến trong VPN

Cách đánh địa chỉ và định tuyến trong VPN phụ thuộc vào loại kết nối VPN. Một kết nốiVPN tạo ra một giao diện ảo, với một địa chỉ IP, và router phải định tuyến được dữ liệutừ địa chỉ ảo này đến đích một cách an toàn theo đường ống chứ không phải là mạngchia sẻ.Khi một máy tính được kết nối, VPN server sẽ gán một địa chỉ IP cho máy tính đồngthời thay đổi định tuyến mặc định để có thể truyền thông trên giao diện ảo.Với người dùng quay số, trước đó đã kết nối vào Internet nên đồng thời tồn tại hai địa

chỉ IP:- Khi tạo kết nối PPP, IPCP (IP Control Protocol) sẽ dàn xếp với NAS (Network AccessServer ) của ISP một địa chỉ IP công cộng.- Khi tạo kết nối VPN, IPCP dàn xếp với VPN server để gán một địa chỉ IP Intranet. Địachỉ này có thể là một địa chỉ công cộng hay một địa chỉ riêng phụ thuộc vào mạngIntranet đó đánh địa chỉ công cộng hay địa chỉ riêng.Trong cả hai trường hợp, địa chỉ IP đều phải cho phép VPN client với đến tất cả cácmáy trong Intranet. VPN server điều chỉnh bảng định tuyến để VPN client đến được cácmáy khác trong Intranet và Router phải điều chỉnh bảng định tuyến để có thể đến

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 6/10

được VPN client. Router chuyển dữ liệu đến VPN server bằng địa chỉ IP công cộng củaserver, còn VPN client sử dụng địa chỉ IP do ISP cung cấp để giao tiếp với VPN server.

Hình 6: Địa chỉ công cộng và địa chỉ riêng trong kết nối VPN.

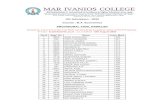

Phân Tích Và Thiết Lập Mạng Riêng Ảo (tt) III. CÀI ĐẶT VÀ KHAI THÁC ỨNG DỤNG

1. Mạng máy tính Đại Học Huế

Do đặc điểm các trường đại học thành viên nằm rải rác trong thành phố, nên mỗitrường đều có một mạng LAN riêng. Trong đó, trường ĐHKH với nhiệm vụ chính là

kết nối với Internet thông qua đường leased line (đường truyền thuê bao) sẽ là mạngLAN trung tâm. Hiện tại, các trường đại học thành viên có thể quay số đến mạngIntranet của ĐHKH để có thể truy cập Internet và cơ quan Đại Học Huế đã kết nốiWAN với mạng trung tâm.Mạng trung tâm được xây dựng trên mạng LAN, hình thành bởi mối liên kết giữa batoà nhà. Do các toà nhà nằm cách xa nhau nên ngoài những thiết bị thông thườngcòn có các thiết bị hỗ trợ để truyền dữ liệu đến các trạm ở xa như router, repeater,hub, switch,... Các dịch vụ trên mạng trung tâm gồm có : WWW, E-mail, FTP vàTELNET. [2]

Hình 7: Sơ đồ hệ thống mạng Đại học Huế.

2. Triển khai ứng dụng

Với mục đích thử nghiệm, chúng tôi đã tiến hành thiết kế xây dựng hệ thống mạngriêng ảo phục vụ cho việc truyền số liệu đảm bảo an toàn trên giao thức đường ốngcủa mạng riêng ảo. Với mô hình này, giúp hiểu được cơ chế hoạt động của hệ thốngmạng riêng ảo, phân tích khả năng chứng thực, mã hoá và an toàn dữ liệu.Mô hình này bao gồm các thành phần như sau:- Yêu cầu về thiết bị phần cứng:o Đối với đường truyền quay số: modem, đường điện thoại thuê bao, máy tính.o Đối với mạng LAN: máy tính có kết nối đến mạng LAN.

- Yêu cầu về phần mềm:o Đối với máy chủ: hệ điều hành có dịch vụ VPN.o Đối với máy trạm: có phần mềm cho phép truy nhập vào mạng VPN.Các thủ tục chính:- Tại máy chủ: cài đặt dịch vụ Routing and Remote Access (RRA).

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 7/10

Hình 8: Dịch vụ RRA sau khi cài đặt VPN.Tạo chương trình kết nối cho máy trạm từ xa, trong Windows 9x hay Windows NT, nólà một biểu tượng thể hiện kết nối dial-up để đăng nhập vào mạng. Để có thể quản lýcác user một cách hợp lý ta cần phải có Connection Manager Administration Kit.- Tại máy trạm: Tại máy trạm lấy file cpvpn.exe từ máy chủ. Người dùng cần chạyfile cpvpn.exe. Nó sẽ cài đặt VPN Connector lên máy trạm (có thể tìm thấy VPN

connector trong My Network Properties trên desktop).

3. Thực Hiện Kết Nối

Tại máy trạm, nếu là trạm từ xa thì trước tiên phải thực hiện kết nối vào mạnginternet thông qua ISP, người dùng chạy VPN connector, chương trình yêu cầu nhậpuser name và password. Sau khi kết nối thành công, trên khay hệ thống (systemtray) xuất hiện biểu tượng của kết nối VPN:

Hình 9: Các biểu tượng sau khi kết nối đối với Client 9x và 2000.Để theo dõi quá trình định tuyến, từ dấu nhắc hệ thống, ta thực hiện lệnh netstat-rn:

Hình 10: Trạng thái sau khi kết nối VPN.

Qua bảng, ta nhận được địa chỉ IP thật và ảo của Client và địa chỉ IP thật của Serverđang tồn tại kết nối trên hệ thống mạng. Đồng thời một cổng TCP được thiết lập đểduy trì đường ống giữa Server và Client.

View Public Profile

Send a private message to lele_2612

Find all posts by lele_2612

Add lele_2612 to Your Contacts

# 14-05-2006

lele_2612 Senior Member

Senior Member

Join Date: Mar 2006Posts: 113

4. Khai thác dịch vụ trên mạng riêng ảo

Với hệ thống mạng riêng ảo xây dựng được, ta có thể triển khai các dịch vụ giống như trên Internet. Để minh hoạ, chúng tôi đã thử nghiệm với hai dịch vụ là FTP và WWW.Dịch vụ FTPTại máy chủ VPN, thiết lập địa chỉ IP của FTP server là địa chỉ ảo của VPN server,chẳng hạn như 100.0.0.1, đây là địa chỉ mà FTP server sẽ hoạt động trong mạng VPN.

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 8/10

Tại máy trạm, người dùng bây giờ có thể sử dụng dịch vụ FTP với địa chỉftp://100.0.0.1.

Hình 11: Sử dụng dịch vụ ftp.

Dịch vụ World Wide Web trên VPNChúng tôi xây dựng ứng dụng quản lý và phát triển phần mềm cho một đơn vị sảnxuất. Với ứng dụng này, lập trình viên làm việc tại các điểm khác nhau có thể cùngphát triển và trao đổi các module sản phẩm thông qua trang web chạy trên VPN màvẫn đảm bảo an toàn. Người dùng cần đăng nhập vào mạng VPN sau khi truy nhậpvào Internet. Trang web được thể hiện qua hình sau:

Hình 12: Trang Web trao đổi dữ liệu giữa các nhóm lập trình trên môi trường VPN.

IV. KẾT LUẬN

Sau khi thử nghiệm trên mô hình ĐH-Huế, với tư cách của người quản trị mạngInternet thông thường dựa trên giao thức TCP/IP, không thể nhìn thấy quá trình traođổi thông tin của VPN trên các trình điều khiển hệ thống mạng. Từ đó mọi thông tintrao đổi trên VPN trên mô hình ĐH-Huế được bảo mật và trong suốt.Đây là một mô hình đảm bảo tính riêng tư và an toàn dựa trên nền tảng Internet nênlợi dụng được cơ sở hạ tầng hiện có. Như vậy, qua bài này chúng tôi đã tiến hànhnghiên cứu một cách đầy đủ từ lý thuyết sâu sắc của kỹ thuật đường ống, cơ chế hoạtđộng, mô hình hệ thống cho đến cài đặt và triển khai ứng dụng trên VPN.H u h t các VPN đ u d a vào k thu t g i là Tunneling đ t o ra m t m ng riêng trên n n ầ ế ề ự ỹ ậ ọ ể ạ ộ ạ ề

Internet. V b n ch t, đây là quá trình đ t toàn b gói tin vào trong m t l p header (tiêu đ ) ề ả ấ ặ ộ ộ ớ ề ch a thông tin đ nh tuy n có th truy n qua h th ng m ng trung gian theo nh ng "đ ngứ ị ế ể ề ệ ố ạ ữ ườ ng" riêng (tunnel).ố

Khi gói tin đ c truy n đ n đích, chúng đ c tách l p header và chuy n đ n các máy tr m cu iượ ề ế ượ ớ ể ế ạ ố cùng c n nh n d li u. Đ thi t l p k t n i Tunnel, máy khách và máy ch ph i s d ng chung ầ ậ ữ ệ ể ế ậ ế ố ủ ả ử ụ m t giao th c (tunnel protocol).ộ ứ Giao th c c a gói tin b c ngoài đ c c m ng và hai đi m đ u cu i nh n bi t. Hai đi m đ uứ ủ ọ ượ ả ạ ể ầ ố ậ ế ể ầ cu i này đ c g i là giao di n Tunnel (tunnel interface), n i gói tin đi vào và đi ra trong m ng.ố ượ ọ ệ ơ ạ

- Giao th c truy n t i (Carrier Protocol) là giao th c đ c s d ng b i m ng có thông tin đangứ ề ả ứ ượ ử ụ ở ạ đi qua.- Giao th c mã hóa d li u (Encapsulating Protocol) là giao th c (nh GRE, IPSec, L2F, PPTP,ứ ữ ệ ứ ư L2TP) đ c b c quanh gói d li u g c.ượ ọ ữ ệ ố - Giao th c gói tin (Passenger Protocol) là giao th c c a d li u g c đ c truy n đi (nh IPX,ứ ứ ủ ữ ệ ố ượ ề ư NetBeui, IP).

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 9/10

Ng i dùng có th đ t m t gói tin s d ng giao th c không đ c h tr trên Internet (nhườ ể ặ ộ ử ụ ứ ượ ỗ ợ ư NetBeui) bên trong m t gói IP và g i nó an toàn qua Internet. Ho c, h có th đ t m t gói tinộ ử ặ ọ ể ặ ộ dùng đ a ch IP riêng (không đ nh tuy n) bên trong m t gói khác dùng đ a ch IP chung (đ nhị ỉ ị ế ộ ị ỉ ị tuy n) đ m r ng m t m ng riêng trên Internet.ế ể ở ộ ộ ạ

Trong VPN lo i này, giao th c mã hóa đ nh tuy n GRE (Generic Routing Encapsulation) cung c pạ ứ ị ế ấ c c u "đóng gói" giao th c gói tin (Passenger Protocol) đ truy n đi trên giao th c truy n t iơ ấ ứ ể ề ứ ề ả (Carier Protocol). Nó bao g m thông tin v lo i gói tin mà b n đnag mã hóa và thông tin v k t ồ ề ạ ạ ề ế n i gi a máy ch v i máy khách. Nh ng IPSec trong c ch Tunnel, thay vì dùng GRE, đôi khiố ữ ủ ớ ư ơ ế l i đóng vai trò là giao th c mã hóa. IPSec ho t đ ng t t trên c hai lo i m ng VPN truy c p tạ ứ ạ ộ ố ả ạ ạ ậ ừ xa và đi m- n i-đi m. T t nhiên, nó ph i đ c h tr c hai giao di n Tunnel.ể ố ể ấ ả ượ ỗ ợ ở ả ệ

Trong mô hình này, gói tin đ c chuy n t m t máy tính văn phòng chính qua máy ch truy ượ ể ừ ộ ở ủ c p, t i router (t i đây giao th c mã hóa GRE di n ra), qua Tunnel đ t i máy tính c a văn ậ ớ ạ ứ ễ ể ớ ủ

phòng t xa.ừ

V i lo i VPN này, Tunneling th ng dùng giao th c đi m-n i-đi m PPP (Point-to-Point Protocol).ớ ạ ườ ứ ể ố ể Là m t ph n c a TCP/IP, PPP đóng vai trò truy n t i cho các giao th c IP khác khi liên h trênộ ầ ủ ề ả ứ ệ m ng gi a máy ch và máy truy c p t xa. Nói tóm l i, k thu t Tunneling cho m ng VPN truyạ ữ ủ ậ ừ ạ ỹ ậ ạ c p t xa ph thu c vào PPP.ậ ừ ụ ộ Các giao th c d i đây đ c thi t l p d a trên c u trúc c b n c a PPP và dùng trong m ngứ ướ ượ ế ậ ự ấ ơ ả ủ ạ

VPN truy c p t xa.ậ ừ L2F (Layer 2 Forwarding) đ c Cisco phát tri n. L2 F dùng b t kỳ c ch th m đ nh quy n truyượ ể ấ ơ ế ẩ ị ề c p nào đ c PPP h tr .ậ ượ ỗ ợ PPTP (Point-to-Point Tunneling Protocol) đ c t p đoàn PPTP Forum phát tri n. Giao th c nàyượ ậ ể ứ h tr mã hóa 40 bit và 128 bit, dùng b t kỳ c ch th m đ nh quy n truy c p nào đ c PPP hỗ ợ ấ ơ ế ẩ ị ề ậ ượ ỗ tr .ợ

7/31/2019 Phan Tich Va Thiet Lap Mang Rieng Ao 7876 1334

http://slidepdf.com/reader/full/phan-tich-va-thiet-lap-mang-rieng-ao-7876-1334 10/10

L2TP (Layer 2 Tunneling Protocol) là s n ph m c a s h p tác gi a các thành viên PPTP Forum,ả ẩ ủ ự ợ ữ Cisco và IETF. K t h p các tính năng c a c PPTP và L2F, L2TP cũng h tr đ y đ IPSec. L2TPế ợ ủ ả ỗ ợ ầ ủ có th đ c s d ng làm giao th c Tunneling cho m ng VPN đi m-n i-đi m và VPN truy c p tể ượ ử ụ ứ ạ ể ố ể ậ ừ xa. Trên th c t , L2TP có th t o ra m t tunnel gi a máy khách và router, NAS và router, routerự ế ể ạ ộ ữ và router. So v i PPTP thì L2TP có nhi u đ c tính m nh và an toàn h n.ớ ề ặ ạ ơ