General Controls and Application Controls - Blog Staff · PDF fileInternal Control. Structure....

Transcript of General Controls and Application Controls - Blog Staff · PDF fileInternal Control. Structure....

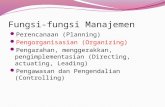

Internal ControlStructure

ControlEnvironment

RiskAssessment

ControlActivities

Information&

CommunicationMonitoring

Activities relatedto FinancialReporting

Activities relatedto InformationProcessing

GeneralControls

ApplicationControls

Figure 7‐1

Introduction to Controls

•

Controls dapat dihubungkan ke SIA manual, ke SIA berbasis komputer atau keduanya.

•

General controls berhubungan dengan semua aktifitas yang melibatkan SIA dan sumber daya (aset) perusahaan.

•

Application controls berhubungan dengan pengolahan transaksi maupun tugas-tugas akuntansi dan dapat juga disebut transaction control.

Control Classifications

By Setting

– General

– Application• Input• Processing• Output

By Risk Aversion

• Corrective

• Preventive

• Detective

Figure 8-1

A. General Controls General Controls berhubungan dengan semua aktifitas yang melibatkan SIA dan sumber daya perusahaan (aset) dan dapat dikelompokkan sbb:1.Organizational or Personnel Controls2.Documentation Controls3.Asset Accountability Controls4.Management Practice Controls5.Information Center Operations Controls6.Authorization Controls7.Access Controls

1. Organizational or Personnel Controls -

I

•

Struktur organisasi

: menetapkan relasi kerja dari pegawai dan unit-unitnya.

•

Organizational independence, pemisahan tugas/fungsi-fungsi tertentu

–

Meskipun sangat penting bagi pengendalian organisasi, pemisahan tugas tidak mencukupi. Perlu monitoring dari ICS contoh: Diligence of independent reviewers,[BOD, managers, and auditors (internal dan external)]

1. Organizational or Personnel Controls -

I

• Pada sistem yang manual, fungsi-fungsi yg harus dipisahkan:

Authorization

Record-keeping

Custodial–

Pada SIA yang berbasis komputer

:

pengembangan sistem

(yang membuat sistem) dan pengolahan data

(yang mengoperasikan sistem).

–

Pada pengolahan data secara batch: pemisahan pada control (receiving & logging), data preparation, computer operations, dan

data library

–

Pengendalian personal lainnya termasuk aturan cuti yang diwajibkan, rotasi kerja, dll

Convert tomachinereadablemedia

Data PreparationSection

Receiveand

Log

Log

and

Distribute

Control Section

Process

Outputs

To users (exceptionand summaryreport)

ComputerOperations

Data

Inputs

Outputs

Errorsto becorrected

User Departments

Pemisahan Tugas dalam Batch Processing

Data LibrarySection

Files

Files

Figure 8‐4

BatchFiles

OnlineFiles

Online Files (or data libraryfor removable disks andbackups

Process

Computer Operations

Data Inputs

Displayed Outputs

Printed orPlotted Outputs

User Departments

Pemisahan Tugas dalam Immediate Processing

Figure 8‐6

2. Documentation Controls•

Documentation

terdiri dari manual prosedur dan sarana lainnya

dalam mengambarkan SIA dan operasi-operasinya seperti program flowcharts dan organizational charts.–

Pada sistem manual

yang harus didokumentasikan adalah

source document, jurnal, ledger, report, document output, chart of account, audit trail details, procedural steps, record layout, data dictionaries, dan

control procedures.

–

Pada sistem yang berbasis komputer

semua dokumentasi sistem manual juga dibutuhkan oleh sistem berbasis komputer.

–

Dokumentasi yang berhubungan dengan komputer berkaitan dengan sistem komputer tsb, dan orang yang berhadapan dengan komputer. (lihat figure 8-7).

2. Documentation Controls

•

Pada perusahaan besar, tanggung jawab terhadap pengendalian, penyimpanan, retensi/penahanan dan pendistribusian dokumentasi ada pada seorang data librarian

•

Contoh dari documentation controls: penyimpanan salinan dokumentasi pada ruangan yang tahan api, dan memiliki prosedur pemeriksaan yang tepat.

•

Penggunaan program aplikasi seperti CASEs (computer-assisted software engineering)

dapat digunakan

untuk menyiapkan dokumentasi secara otomatis.

2. Documentation Controls

Yang harus didokumentasikan adalah :

a.

System Standards

b.

System Application

c.

Program

d.

Data

e.

Operation

f.

Users

a. System Standards Documentation (lihat figure 8-7)

–

Systems development policy statements

–

Program testing policy statements

–

Computer operations policy statements

–

Security and disaster policy statements

b. System Application Documentation•

Jenis dokumentasi ini penting bagi system analyst, system users,

dan auditors.–

Computer system flowcharts

–

DFDs–

Narratives

–

Input/output descriptions, including filled-in source documents

–

Formats of journals, ledgers, reports, and other outputs–

Details concerning audit trails

–

Charts of accounts–

File descriptions, including record layouts and data dictionaries

–

Error messages and formats–

Error correction procedures

–

Control procedures

c. Program Documentation• Auditor membutuhkannya untuk mendeteksi pengubahan

program secara tidak sah yang terlihat di program listing dan cetakan output.– Program flowcharts, decision tables, data structure

diagrams– Source program listings– Inputs, formats, and sample filled-in forms– Printouts of reports, listings, and other outputs– Operating instructions– Test data and testing procedures– Program change procedures– Error listings

d. Data Documentation

•

Jenis dokumenasi ini penting bagi DataBase Administrator dan auditor.

– Deskripsi tentang data elements

– Relationships dari data elements tertentu dengan data elements lainnya

e. Operating Documentation

•

penting bagi operator komputer karena mereka membutuhkan pedoman yang jelas.–

Performance instructions for executing computer programs

–

Required input/output files for specific programs–

Setup procedures for certain programs

–

List of programmed halts, including related messages, and required operator actions for specific programs

–

Recovery and restart procedures for specific programs–

Estimated run times of specific programs

–

Distribution of reports generated by specific programs

f. User Documentation

•

Dokumentasi ini penting bagi karyawan di departemen pemakai, dan para manajer.

–

Procedures for entering data on source documents

–

Checks of input data for accuracy and completeness

–

Formats and uses of reports

–

Possible error messages and correction procedures

3. Asset Accountability Controls

•

Aset perusahaan adalah sumber daya yang produktif → subyek untuk dicuri, pemborosan, penyerobotan, kecelakaan, kerusakan, dan keputusan bisnis yang buruk.

3. Asset Accountability Controls

• Pembatasan akses terhadap aset dicapai melalui security measures.

• Pengendalian-pengendalian yang sebaiknya menggunakan tenaga komputer untuk k memungkinkan pengendalian dapat dilakukan dengan lebih sering. – Subsidiary ledgers menyediakan cek silang pada akurasi

perkiraan pengendalian.– Reconciliations membandingkan nilai-nilai yang dihitung

secara independent. – Acknowledgment procedures memindahkan tanggung jawab

terhadap barang/harta benda kepada orang tertentu. – Logs and Registers, membantu dalam mencatat status dan

penggunaan aset. – Reviews & Reassessments digunakan untuk mengevaluasi

kembali nilai aset yang diukur.

4. Management Practice Controls

• Kebanyakan dari risk exposure yang dihadapi oleh perusahaan disebabkan oleh adanya kekurangan pada manajemen.

• Berbagai pengendalian umum (general control) dibutuhkan untuk menetralkan resiko-resiko yang berhubungan dengan manajemen, antara lain:– Human resource Policies and Practices– Commitment to Competence– Planning Practices– Audit Practices– Management & Operational Controls

• Pada SIA berbasis komputer, manajemen harus mengupayakan adanya kebijakan untuk:– Pengendalian terhadap perubahan dalam system – Prosedur pengembangan sistem yang baru

5.

Information Center Operations Controls

•

Pengendalian ini berhubungan dengan sistem berbasis komputer dan dibagi menjadi

prosedur operasi komputer dan

pemeriksaan hardware dan software komputer

•

Prosedur operasi komputer, operasi komputer yang baik didasari oleh pengawasan tertutup, perencanaan yang hati-hati, dan prosedur yang terorganisasi.

5.

Information Center Operations Controls

Contoh :• Proper Supervision terhadap operator komputer.• Preventive Diagnostic Programs untuk mengawasi

hardware monitor dan fungsi-fungsi software. • A Disaster Recovery Plan untuk kejadian yang

diakibatkan oleh ulah manusia atau bencana alam.• Pengendalian hardware seperti Duplicate

Circuitry, Fault Tolerance dan Scheduled Preventive Maintenance

• Pemeriksaan software seperti Label Check dan Read-Write Check

6. Authorization Controls -

I

•

Authorizations melaksanakan kebijakan manajemen yang behubungan dengan arus transaksi yang masuk ke sistem general ledger.

•

Tujuannya adalah untuk meyakinkan bahwa:–

Transaksi adalah sah dan mencerminkan keadaan yang sebenarnya.

–

Output tidak salah yang disebabkan oleh input yang salah.

–

Aset dilindungi dengan lebih baik.

•

Otorisasi diklasifikasikan menjadi general

atau specific authorizations

6. Authorization Controls -

II

•

General authorization

menetapkan kondisi-konsisi standar untuk persetujuan dan eksekusi transaksi.

•

A Specific authorization

menetapkan kriteria khusus untuk penjumlahan, events, kejadian, dsb.

•

Pada sistem pengolahan manual dan batch yang dikomputerisasi otorisasi ditunjukkan melalui tanda tangan, inisial, materai, dan dokumen trnsaksi.

•

Pada on-line computerized systems, otorisasi biasanya diperiksa oleh sistem contoh: validasi harga persediaan dengan code numbers

pada paket general ledger.

B. Application Controls

•

Application controls

berhubungan langsung dengan sistem-sistem pengolahan transaksi.

•

Tujuan: meyakinkan bahwa semua transaksi sudah diotorisasi dengan sah dan disimpan secara akurat, diklasifikasikan, diproses, dan dilaporkan.

•

Pengendalian aplikasi dibagi menjadi pengendalian input, processing

dan output.

1. Input Controls

•

Input Controls

: meyakinkan validitas, akurasi, dan kelengkapan data yang dimasukkan ke dalam SIA.

•

Input controls dapat dibagi menjadi:

a.

Data Observation and Recording

b. Data Transcription (Batching and Converting)

c.

Edit tests of Transaction Data

d. Transmission of Transaction Data

a. Data Observation and Recording

•

Penggunaan pre-numbered documents

•

Menjaga formulir yang masih kosong agar lock and key

•

Online computer systems menawarkan fitur-fitur berikut ini:–

Menu screens

–

Preformatted screens

–

Menggunakan scanners yang membaca bar codes

atau preprinted documents

untuk mengurangi kesalahan input.

–

Menggunakan mekanisme feedback seperti slip konfirmasi untuk menyetujui transaksi.

b. Data Transcription

• Data Transcription : persiapan data untuk pengolahan komputer termasuk di dalamnya adalah:– Menyusun dokumen sumber dan input screens – Batch control totals membantu mencegah hilangnya transaksi

dan kesalahan posting data transaksi.Contoh: Financial Control Total - totals up dollar amounts (e.g., total of sales invoices)Non-financial Control Total - computes non-dollar sums (e.g., number of hours worked by employees)Record Count - totals the number of source documents once when batching transactions and then again when performing the data processingHash Total - a sum that is meaningless except for internal control purposes (e.g., sum of customer account numbers).

• Key Verification terdiri dari re-keying data dan membandingkan hasil dari two-keying operations.

• Visual Verification terdiri dari perbandingan data dari dokumen sumber asli dengan data yang dikonversi

c. Edit Tests-

I

•

Edit Tests (programmed checks), seringkali rutin untuk validasi; dibangun pada aplikasi software.

•

Tujuan dari edit test adalah untuk menguji field-field input data yang dipilih dan menolak transaksi-

transaksi yang field datanya tidak sesuai dengan standar kualitas data yang telah ditetapkan.

c.

Edit Tests-

II (Contoh)

• Validity Check (e.g., M = male, F = female)• Limit Check (e.g., hours worked do not exceed 40 hours)• Reasonableness Check (e.g., increase in salary is

reasonable compared to base salary)• Field Check (e.g., numbers do not appear in fields reserved

for words)• Sequence Check (e.g., successive input data are in some

prescribed order)• Range Check (e.g., particular fields fall within specified

ranges - pay rates for hourly employees in a firm should fall between $8 and $20)

• Relationship Check (logically related data elements are compatible - employee rated as “hourly” gets paid at a rate within the range of $8 and $20)

d. Transmission of Transaction Data

Pada saat data harus ditransmisikan dari tempat asalnya ke pusat pengolahan dan menggunakan fasilitas untuk komunikasi data, pemeriksaan berikut ini harus dipertimbangkan:– Echo Check – mentransmisikan data kembali ke

terminal asalnya untuk dibandingkan dengan data yang ditransmisikan.

– Redundancy Data Check – mentransmisikan data tambahan untuk tujuan proses verifikasi.

– Completeness Check – memeriksa bahwa semua data yang dibutuhkan telah dimasukkan dan ditransmisikan.

2. Processing Controls

Untuk meyakinkan:

• data diproses secara akurat dan lengkap,

• file dan program yang tepat dimasukkan,

•semua transaksi dapat dilacak dengan mudah.

Terdiri dari• Manual Cross-Checks – termasuk memeriksa pekerjaan pegawai

lain, rekonsiliasi, dan pengakuan.• Processing Logic Checks – banyak program untuk edit checks,

seperti yang digunakan pada tahap input, digunakan juga selama pengolahan.

• Run-to-Run Totals - batched data seharusnya dikontrol selama proses berlangsung sehingga tidak ada record yang hilang atau salah masuk ke file transaksi.

• File and Program Changes – untuk meyakinkan bahwa transaksi diposting ke perkiraan yang tepat, file master harus dicek untuk correctness, dan program harus divalidasi.

• Audit Trail Linkages - a clear audit trail dibutuhkan untuk memungkinkan transaksi individu agar mudah dilacak, mendukung saldo general ledger, untuk menyiapkan laporan keuangan dan untuk mengkoreksi kesalahan transaksi atau data yang hilang.

2. Processing Controls

3. Output Controls

• Outputs harus lengkap dan reliable dan harus didistribusikan ke orang yang tepat.

• Dua jenis output control adalah:– Validasi hasil-hasil proses

- Activity (or proof account) mendaftar dokumen aktifitas pengolahan dan menggambarkan perubahan yang dibuat pada file master. - Karena tingginya volume transaksi, perusahaan besar mungkin memilih untuk mereview exception reports yang menghighlight perubahan material pada file master.

– Mengatur distribusi dan penggunaan output tercetak- Reports seharusnya hanya didistribusikan ke pemakai yang

tepat dengan referensi dari daftar distribusi yang diotorisasi.- Sensitive reports seharusnya disobek setelah digunakan.

Application Controls Arranged by Two Classification Plans

Preventive Detective Corrective

Properly authorizedtransactions

Well-designed andcontrolled sourcedocuments

Sound conversion controltechniques

Batch control totals

Adequate input edit tests(programmed checks)

Sound error correctionprocedures

Complete audit trail

Sound file maintenanceprocedures

Adequate preventive-type programmed checks

Run-to-run verifications

Adequate detective-typeprogrammed checks

Complete audit trail

Distribution log ofauthorized users

Reconciliation ofcomputed totals withpredetermined controltotals

Reviews of outputs andtests to sourcedocuments by users

Reviews of logs andprocedures by internalauditors

Review of error-correction statistics

Input

Processing

Output

Control Stage

Control Purpose

Security for Transaction Processing Systems

• Setiap perusahaan harus mendefinisikan, mengidentifikasi, dan mengisolasi bahaya-bahaya yang seringkali mengancam hardware, software, data dan sumber daya manusia.

• Security measures menyediakan day-to-day protection terhadap fasilitas komputer dan fasilitas fisik lainya, menjaga integritas dan privacy data files, dan menghindari kerusakan serius atau kehilangan.

• Yang termasuk dalam security measures antara lain adalah perlindungan fisik terhadap sumber daya non- komputer, fasilitas hardware, dan data/informasi.

Tujuan Utama

MEMPROTEKSI ASET, MEMPERBAIKI DAN MEREKONSTRUKSI DATA, DAN MEMBANGUN SISTEM UNTUK MEMOTNITOR :

disastersunauthorized accessbreakdowns and interruptionsundetected accessloss or improper alteration

Sumber Daya yang Membutuhkan Security Measures

1. Sumber daya fisik non komputer2. Computer Hardware Facilities3. Data dan Informasi

Terminal

CentralComputerFacilities

On-line Data Storage

Physical Assets Cash

InventoryData in File Cabinets

TransmissionLine

------ = Places Needing Security

Figure 9- 1

Terminal

A. Pengamanan untuk Sumber Daya Fisik Non-Komputer (fig. 9-2)

1. Melindungi dari Pencurian atau akses tanpa otorisasi

2. Melindungi dari bencana 3. Melindungi dari kerusakan atau gangguan

dalam bisnis4. Mengawasi tindakan-tindakan

pengamanan

B. Pengamanan untuk Sumber Daya Fisik : Computer Hardware Facilities -1 (fig. 9-2)

1. Melindungi dari Pencurian atau akses tanpa otorisasi

2. Melindungi dari bencana 3. Melindungi dari kerusakan atau gangguan dalam

bisnis4. Mengawasi tindakan-tindakan pengamanan

A Disaster Contingency and Recovery Plan: (perlindungan dari bencana)– Mengidentifikasi semua ancaman potensial terhadap sistem

komputer.– Menetapkan preventive security measures yang dibutuhkan.– Menguraikan langkah-langkah yang diambil jika menemukan

tiap jenis bencana.

C. Pengamanan untuk Data dan Informasi (fig. 9-2)

• Yang termasuk sumberdaya data/information adalah:Data yang tersimpan dalam file-file atau database on-line atau off-lineapplication programs, dan information, dalam bentuk hard-copy reports atau computer format

• Security measures menyediakan perlindungan terhadap: 1. Akses tanpa otorisasi terhadap data dan informasi2. Akses yang tak terdeteksi terhadap data dan informasi3. Kehilangan atau pengubahan yang tidak benar (improper

alteration) terhadap data dan informasi.• Ukuran-ukuran untuk perlindungan ini biasanya bersifat

preventif dan detektif.

C.1. Perlindungan terhadap Akses Tanpa Otorisasi

1. Isolation, secara fisik, untuk mengurangi akses tak berwenang.

2. Authentification and Authorization, dengan menggunakan berbagai cara, yaitu :

The principle of least privilege access, Password, Automatic Lockout, Callback Procedures, Keyboard Locks

3. Usage Limitation, membatasi penggunaan fasilitas komputer.

4. Encryption, yang private key maupun public key5. Destruction, menghancurkan data rahasia apbila tidak lagi

digunakan, dengan lockbox trash container, atau prosedur zero disking

C.2. Perlindungan terhadap Akses yang Tak Terdeteksi

a. Access logs →mencatat semua usaha untuk berinteraksi dengan database.

b. Console logs →mencatat semua aktivitas dari sistem operasi dan operator komputer dalam pemrosesan secara batch.

c. Access control software, contoh:Access Control Facility 2Resource Access Control Facility

d. System and Program change Logs, dapat mengawasi perubahan terhadap programs, files, and controls

C.3. Perlindungan terhadap Kehilangan atau Pengubahan yang Tidak Benar terhadap Data dan

Informasi

a. Library Log akan mentrack perubahan file, program dan dokumentasi, sementara

b. Transaction Log mencatat transaksi individu yang dimasukkan ke sistem on-line.

c. Tape File Protection Rings untuk magnetic tape, Write-Protect untuk diskettes, dan File Labels untuk tape atau disk, dapat mencegah kehilangan atau pengubahan data dan informasi.

d. Read-Only Memory storage.e. Lockout, untuk mencegah dua program yang ingin

mengakses data secara bersamaan.

C.4. Recovery dan Reconstruction terhadap Data yang Hilang

• Semua perusahaan harus memback-up dokumen- dokumen penting, files dan programs serta menetapkan recovery procedure untuk membuat kembali data atau program yang hilang. Contoh : Activity logs menunjukkan data element sebelum dan sesudah perubahan.

• Recovery dapat dilakukan dengan:– Prosedur Roll-Forward → jika semua data hilang.– Prosedur Roll-Back → jika data tertentu menjadi

salah, karena program updating yang berisi “bugs” digunakan.

– Penggunaan Checkpoints– Pembuatan Fault Tolerance

Disaster Contingency and Recovery Planning (DCRP)- 1

Yaitu suatu perencanaan komprehensif untuk memulihkan kembali kondisi akibat bencana alam atau bencana buatan manusia yang tidak hanya mempengaruhi kemampuan komputer untuk melakukan pemrosesan, melainkan juga mempengaruhi jalannya usaha/bisnis perusahaan.

DCRP - 2DCRP terdiri dari :

A. The Emergency Plan• Menyiapkan organization chart• Menentukan bencana-bencana yang memicu seluruh

DCRP atau sebagian DCRP. Melaksanakan analisa resiko.

• Menentukan tanggung jawab untuk berhubungan dengan polisi, api, dan perwakilan-perwakilan lainnya.

• Menentukan orang yang tetap tinggal di tempat/kantor untuk melaksanakan tugas-tugas penting.

• Menyiapkan peta rute evakuasi primer dan sekunder dan menenmpatkannya di seluruh organisasi.

• Mengembangkan metoda untuk mengkomunikasikan “all clear” signal

DCRP - 3B. The Backup Plan

– Menyimpan duplicates of vital software, data, and records di lokasi-lokasi yang jika mungkin dalam jarak yang berjauhan

– Kenali pegawai full-time dan part-time yang penting dan tidak penting serta pegawai yang digaji secara temporer.

– Cross-train employees– Pilih jenis bakup system yang paling cocok:

• manual backup system.• reciprocal arrangements dengan perusahaan lain.• third-party agreements with data-processing service

bureaus• cold sites• hot sites• co-operative hot sites• flying hot sites

DCRP - 4

C. The Recovery Plan– Tunjuk a recovery manager dan wakilnya– Pilih dan off-site facility untuk menyimpan backups dan

secara periodik periksa fasilitas.– Jaga hubungan dengan perusahaan asuransi untuk

memudahkan perkiraan kerusakan awal.– Jaga komunikasi dengan customers dan vendors– Tetapkan a time-table untuk recovery– Tetapkan strategi untuk menjamin pengendalian

aplikasi yang ketat di lokasi back-up.– The Test Plan– The Maintenance Plan

DCRP - 5• Untuk memperkuat proses DCRP harus memperhatikan

hal-hal berikut ini:– Meluaskan recovery plan tidak hanya pada operasi

komputer untuk menjamin kelangsungan bisnis.– Melibatkan fungsi internal audit pada semua fase

contingency planning– Factor-in the human element– Contingency plan harus ditujukan pada hubungan

customer dan vendor.– Managers dan pegawai harus menyadari tanggung

jawab pada saat bencana terjadi.– Contingency plan harus digabung dengan

memasukkan telecommunications backup

Security and Control of Network and Web Security

• Jaringan terdiri dari banyak hardware device yang saling berhubungan yang mengotomasi aplikasi bisnis dan akuntansi yang penting.

• Akuntan harus:– Mengevaluasi elemen-elemen dari internal control

environment yang relevan dengan network/web server sites.

– Mengidentifikasi tujuan khusus network/web server sites.

– Melengkapi risk assessment.

Security and Control of Network and Web Security

• Risk exposure dari suatu network/web server sites yang diperkirakan secara periodik adalah:– Hilangnya kemampuan transmisi dan pengolahan

data karena kerusakan peralatan dan software. – Hilangnya kemampuan transmisi dan pengolahan

data karena hilangnya daya, virus, dll.– Akses yang tidak berwenang terhadap data melalui

jalur komunikasi. – Akses yang tidak berwenang terhadap data oleh

pegawai.– Error pada database utama.– Fraud dan error sebagai akibat dari kelemahan

kontrol di berbagai lokasi yang jauh pada jaringan.

Security and Control of Network and Web Security

• Contoh dari solusi keamanan yang spesifik untuk network/web server :– Menunjuk part-time or full-time administrator yang

bertanggung jawab untuk membangun network/web server site security plan yang ditujukan pada persoalan keamanan.

– Encrypting dan authenticating messages yang berisi data penting.

– Menggunakan highly reliable and compatible channels and devices.

– Menjamin ketersediaan data.– Menggunakan pengendalian trasmisi seperti echo

check.

Security and Control of Network and Web Security

– Menempatkan networl devices/web server devices di lokasi yang terlindung dan terbatas.

– Menggunakan system software yang di write-protect dan melakukan beberapa cek untuk menjamin bahwa data tidak diubah dan ditransmisikan secara akurat.

– Menggunakan password untuk menjaga agar data yang sensitif aman dari akses dan pengubahan yang tidak benar.

– Menggunakan network audit system dan network management system untuk mengawasi sumber daya network/web server site, compile reports, dsb.

– Memvalidasi input data.– Menjaga dokumenasi dan prosedur yang distandardisasi.

Security and Control of Network and Web Security

– Menyediakan pelatihan yang tepat.– Menyediakan pengawasan tertutup di tiap remote

network/web server site.– Membatasi akses ke network/web server entry points

yang mudah diserang.

• Periodic monitoring activities yang dilakukan oleh akuntan atau auditor internal antara lain:– Mengevaluasi kefektifan network/web server

administrator.– Mengevaluasi skill levels of network personel.– Menganalisa rencana jangka panjang.

Security and Control of Network and Web Security

• Menentukan network/web server site diagram.• Mengevaluasi metoda untuk back-up/recovery.• Menguji rencana sistem untuk menyimpan data.• Mengevaluasi metoda-metoda edukasi dan pelatinhan

user.• Menjamin kebijakan untuk menegur dan mengusut

pegawai yang menyalahgunakan network/web server.• Mengevaluasi perubahan prosedur network/web server

operating system.• Melaksanakan review unlisenced network sofware.• Malaksanakan inventory fisik sumber daya network/web

server.• Menentukan pelanggaran software site-licensing

agreement.