Bezbednost_adresiranja_računara_na_u_okviru_internet_saob

-

Upload

marko-jovanovic -

Category

Documents

-

view

234 -

download

7

Transcript of Bezbednost_adresiranja_računara_na_u_okviru_internet_saob

UNIVERZITET U BEOGRADUSAOBRAĆAJNI FAKULTET

Odsek za poštanski i telekomunikacioni saobraćajSmer: Telekomunikacioni saobraćaj i mreže

ZAVRŠNI RAD:

Bezbednost adresiranja računara u okviru internet saobraćaja

Mentor: Student: Prof. dr. Andreja Samčović Marko Spasić

Beograd, mart 2012.

Rezime: Sistem imenovanja domena (DNS) je jedan od najvećih servisa u poslovanju danas, koji opslužuje veoma raznovrsnu zajednicu host-ova, korisnika i mreža, i koristi jedinstvenu kombinaciju hijerarhija, keširanja, i datagram pristupa. Međutim, sam sistem nije projektovan da bude bezbedan, što danas predstavlja potencijalno veliku pretnju za bezbednost na mreži, uz pojedince i kriminalne grupe koje iskorišćavaju njegove nedostatke. Ovaj rad izlaže neka važna pitanja koja se odnose na problematiku bot mreža. Učinjen je pokušaj da se ukratko izloži razvojni put ovakvih mreža, kao i trenutno stanje u ovoj oblasti, kako po pitanju ciljeva i motiva tako i po pitanju alata, tehnologije i tehnika koje se danas koriste. Takođe, ukazuje se i na pretnje i rizike koji se odnose na potencijalne mete i žrtve napada.

Abstract: The Domain Name System (DNS) is one of the largest name services in operation today, serves a highly diverse community of hosts, users, and networks, and uses a unique combination of hierarchies, caching, and datagram access. However, the system itself was not designed to be secure, which represents potentially significant threat to online security today, with individuals and criminal groups exploiting the system’s shortcomings. This paper is aimed at bots and botnets related issues. It is an attempt to present a timeline of botnet evolution, today's state-of-the art botnet technology, attackers' actual motives, goals and tools of trade, as well as the accompanying threats and risks for potential targets and victims.

2

SADRŽAJ:

Spisak slika................................................................................................4Spisak tabela..............................................................................................4Spisak skraćenica......................................................................................51. UVOD.....................................................................................................72. DOMAIN NAME SYSTEM...................................................................8

2.1 Istorijat problema i rešenja......................................................................................82.2 Struktura DNS-a.....................................................................................................82.3 Struktura DNS podataka........................................................................................13 2.4 Konfiguracija DNS zona………………………………………………………...14

3. BEZBEDNOSNI PROBLEMI DNS-A..............................................153.1 DNS spoof i lažiranje sadržaja...............................................................................173.2 Napad radi blokiranja servisa (DoS)......................................................................183.3 Bot mreže...............................................................................................................20

3.3.1 Princip rada bot mreža.....................................................................................213.3.2 Namena bot mreža...........................................................................................233.3.3 Primeri zloupotrebe korišćenjem bot mreža....................................................263.3.4 Storm botnet……………………………………………………………….....28

3.4 Fast flux tehnika.....................................................................................................313.4.1 Phishing i pharming.........................................................................................313.4.2. Single-flux i double-flux tehnike.....................................................................333.4.3 Borba protiv fast-flux mreža............................................................................34

4. MEHANIZMI ZA OBEZBEĐENJE DNS-A....................................35 4.1 Funkcionisanje DNSsec-a.....................................................................................36 4.2 Posledice uvođenja DNSsec-a...............................................................................37 4.3 Mane DNSsec-a.....................................................................................................37

5. BUDUĆNOST INTERNETA I DNS-A..............................................39 5.1 ICANN..................................................................................................................395.2 Alternativni DNS root............................................................................................405.3 Razmere problema……………………………………..........................................415.4 Stanje u domaćem internetu...................................................................................41

6. ZAKLJUČAK.................................................................................43LITERATURA....................................................................................44

3

Spisak slika:

Slika 2.1. Stablo naziva domena……………………………………………………………9Slika 2.2. Geografske lokacije svih root servera (mart 2007)…………………………….10Slika 2.3. Adresni prostor domena………………………………………………………...11Slika 2.4. Tipovi DNS zona………………………………………………………………...14Slika 3.1. Generička taksonomija napada………………………………………………....16Slika 3.2. DNS lažiranje…………………………………………………………………...17Slika 3.3. Korišćenje bot mreže za DDoS napad…………………………………………..21Slika 3.4. Komandna soba bot mreže na IRC serveru..........................................................22Slika 3.5. Korišćenje bot mreže za slanje neželjene elektronske pošte……………………23Slika 3.6. Primer poruke zaražene Storm crvom..................................................................29Slika 3.7. Primer web stranice dizajnirane za instaliranje virusa………………………...29Slika 3.8. Tipičan životni ciklus koji potiče od spam mreže.................................................30Slika 3.9. Komunikacija kod single-flux i double-flux mreža...............................................33

Spisak tabela:

Tabela 2.1. Tipovi resursnih zapisa……………………………………………………….14Tabela 3.1 Uporedne karakteristike nekih malicioznih programa………………………..19Tabela 3.2. Istorijska lista bot mreža……………………………………………………...27Tabela 3.3. Delimična lista IP adresa koje je napadao Storm crv………………………..30Tabela 5.1. Lista aktivnih i neaktivnih alternativnih DNS root servera servera………….40

4

Spisak skraćenica:

AADSL - Asymmetric Digital Subscriber Line

BBIND - Berkeley Internet Name Domain

C.com – commercial

DDDoS - Distributed Denial of ServiceDHCP - Dynamic Host Configuration ProtocolDNS - Domain Name System DNSsec - DNS Security ExtensionsDoS - Denial of Service

FFTP - File Transfer Protocol FBI - Federal Bureau of Investigation

HHTTP - Hypertext Transfer Protocol

IICANN - Internet Corporation for Assigned Names and NumbersIP - Internet Protocol IRC - Internet Relay ChatISP - Internet Service Provider

MMAC - Media Access ControMItM - Man In the Middle Attack

N.net – network

5

OORSN - Open Root Server Network

RRRSet - Resource Record SetRRs - Resource Records

SSMTP - Simple Mail Transfer Protocol

TTCP - Transmission Control ProtocolTTL - Time-to-LiveTLD - Top-Level DomainUDP - User Datagram Protocol

UURL - Universal Resource Locator

6

1. UVOD

Domain Name System (DNS) je sistem koji čuva informacije vezane za imena domena u vidu distribuirane baze podataka na mrežama (npr. internetu) a realizovan je kao klijent-server servis. Najvažnija funkcionalnost DNS-a je prevođenje IP (Internet Protocol) adresa u ime domena i obrnuto. Trenutni (nebezbedni) DNS ne sprečava napadače da modifikuju ili ubacuju DNS podatke, što im omogućava različite vrste zloupotreba.

Sajber-kriminal je danas jedna od ozbiljnih globalnih pretnji, koja donosi ogroman profit uz minimalni rizik za kriminalce, koji su motivisani da stalno unapređuju maliciozni softver. Možda najmoćnije oružje u rukama ovakvih pojedinaca ili grupa predstavljaju bot mreže, grupe kompromitovanih računara na kojima se izvršavaju programi, instalirani najčešće preko crva ili trojanaca, pod zajedničkom komandnom i kontrolnom infrastrukturom. Nova, sofisticirana tehnika rada ovakvih mreža, poznata kao fast-flux, se snažno oslanja na DNS, konstantno menjajući javne zapise svojih adresa da bi se sprečilo njihovo otkrivanje.

Najčešće korišćeni izraz u ovom radu za ovakav tip mreža koje se koriste za zlonamerno, maliciozno umrežavanje je botnets - grupu umreženih računara koji su kompromitovani od strane istog napadača i koji se nalaze pod njegovom kontrolom i upravljanjem. Ovakve mreže danas predstavljaju veliku i stalno rastuću opasnost za sve računare prisutne na internetu, posebno tamo gde je nivo informatičke sigurnosti nizak. Logička i fizička organizacija ovakvih mreža, protokoli za upravljanje i kontrolu, skup komandi, ciljevi i efekti, kao i druge karakteristike ovakvih mreža mogu značajno da variraju.

Kratak pregled rada - Cilj ovog završnog rada je da se na sveobuhvatan ali koncizan način pruži pregled problematike koja je vezana za ovaj vid zloupotreba. Drugi deo rada baziran je na definiciji DNS-a, njegovoj strukturi i primeru korišćenja DNS servisa. U trećem delu se govori o mehanizmima za sigurnost DNS-a (DNSsec) koji je projektovan da zaštiti DNS od nekih pretnji ( “trovanje keša”, ali ne i DDoS). Četvrti deo rada baziran je na bezbednosnim problemima DNS-a, njihovoj pretnji i ugrožavanju od strane internet kriminalaca, u čijim rukama se nalazi najmoćnije oružije na internetu, bot mreže. Ovaj deo govori i o nameni, principu rada bot mreže, kao i nekim primerima zloupotrebe korišćenjem botnets-a. Zatim je tu i fast flux tehnika, i dve najčešće korišćene tehnike, phishing i pharming. Poslednji deo rada usmeren je na administraciju DNS-a (ICANN), alternativni DNS, kao i stanje u domaćem internetu.

7

2. DOMAIN NAME SYSTEM (DNS)

Sistem imenovanja domena, DNS je hijerarhijska, distributivna baza podataka koja sadrži mapiranja DNS imena u razne tipove podataka, kao što su IP adrese. Zahvaljujući DNS-u IP adrese servera mogu da se menjaju, dok imena mogu ostati ista. Većina ostalih mrežnih servisa (Web, E-mail, FTP (File Transfer Protocol) ...) koristi ili ima mogućnost da koristi DNS servis. Na primer, jedna od funkcionalnosti DNS-a je i obezbeđivanje informacije o tome koji serveri su zaduženi za razmenu elektronske pošte za određeni domen. Bez ove funkcionalnosti DNS-a, servis za razmenu elektronske pošte ne bi mogao da funkcioniše. Glavne karakteristike DNS-a su:

DNS je osnova za internet šemu imenovanja; DNS podržava pristup resursima korišćenjem alfa-numeričkih imena; DNS je osmišljen da razreši probleme koji su nastali sa porastom broja host-ova na

internetu.

2.1. Istorijat problema i rešenja

DNS se javio usled porasta veličine računarskih mreža, porasta broja računarskih mreža (i pojave interneta) kao i potrebe za jednostavnijim adresiranjem računara na mreži. Pod jednostavnijim adresiranjem se u stvari podrazumeva prilagođavanje mrežnog adresiranja osobini korisnika da lakše pamte simbolička imena od brojeva (npr. lakše je zapamtiti “www.sf.bg.ac.rs” od “147.91.232.6”). Problem je u početku bio rešen putem hosts fajlova na svakom od računara na mreži. Međutim, porastom broja računara u računarskim mrežama, nedostaci ovakvog rešenja su postali ozbiljan problem [4].

2.2. Struktura DNS-a

Struktura DNS-a je hijerarhijska i razgranata. DNS je globalna, hijerarhijska i distribuirana baza podataka. Ova baza podataka, koja se čuva na serverima naziva, povezuje kanonička imena, koja koristimo kao nazive domena, sa određenim podacima koji se nazivaju zapisi resursa (Resource Records – RRs). Zapisi koji se odnose na naziv domena mogu biti različitih tipova, ali je tip adresa najčešći. Skup zapisa resursa istog tipa se označava kao Resource Record Set (RRSet).

8

Na Slici 2.1 je predstavljeno stablo naziva domena. Koren stabla (root server) se grana u top level domene (.com, .net, .rs), koji se dalje granaju u domene drugog nivoa (.ac.rs), itd.

Slika 2.1. Stablo naziva domena

Vrste domena

Pored klasifikacije domena prema nivou (hijerarhijskoj strukturi), domeni se mogu razvrstati i na:

Generičke (internacionalne) domene: To su .com - commercial, .org - neprofitne organizacije, .net - network, .edu, .gov, .biz i mnoge druge.

Državne (nacionalne) domene: Svaka država ima svoju dvoslovnu oznaku kojom se završavaju web adrese internet prezentacija iz te zemlje, na primer .rs, .uk, .de...

Infrastrukturni domen: jedini u ovoj grupi je .arpa domen [3].

Za razumevanje DNS sistema i načina njegovog funkcionisanja potrebno je razumeti strukturu naziva domena (eng. domain name). Naziv domena se sastoji od dva ili više delova razdvojenih tačkom (tačkama). Uzmimo za primer domen „ sf.bg.ac.rs ”:

Prva oznaka sa desne strane predstavlja top-level domen (u ovom slučaju: rs). Svaka naredna oznaka gledano sa desne strane predstavlja pod-domen (u ovom

slučaju: ac, bg). Maksimalan broj potpodela je 127 a svaki od članova može imati maksimalnu dužinu od 63 karaktera s tim da celokupna dužina naziva (uključujući sve pod-domene i tačke kojim su razdvojeni) ne sme preći 255 karaktera.

9

.

.root

.gov.gov.at.at.rs.rs.net.net.com

.com

.net.rs.co.rs.ac.rs.gov.rs.org.rs

.bg.ac.rs.bg.ac.rs

Domen može imati jedan ili više hostname -ova kojima su pridružene realne IP adrese. U našem slučaju, domen je sf.bg.ac.rs a hostname bi mogao da bude www.sf.bg.ac.rs sa odgovarajućom IP adresom 147.91.232.6.

Kao što je rečeno, DNS čine hijerarhijski povezani DNS serveri. Za svaku zonu postoje autoritativni serveri (serveri naziva) koji odgovaraju na upite vezane za nazive domena u toj zoni. Serveri naziva mogu biti autoritativni i za više zona. U korenu stabla postoje specijalni DNS serveri koji se zovu root serveri i oni su zaduženi za top level domene, tj. domene na samom korenu stabla. Bez pomenutih root servera rad interneta ne bi bio moguć jer oni čine osnovu svakog domenskog imenovanja na njemu. Trenutno postoji 13 root servera i njihova imena su A-M root-servers.net [4].

Root serveri su od suštinskog značaja za funkcionisanje DNS sistema. Postoji 13 različitih root servera (Slika 2.2) koji su, uz višestruku replikaciju, razmešteni po celom svetu.

Slika 2.2. Geografske lokacije svih root servera (mart 2007)[21]

Uz njih, koriste se tehnike keširanja da bi se smanjio saobraćaj i broj zahteva kao i ubrzao proces razrešavanja. Kao posledica, svaki zapis resursa koji se dobije od DNS servera poseduje određeni životni vek (Time-to-Live – TTL) koji predstavlja vreme u kojem se taj zapis resursa može keširati.

10

Adresni prostor domena predstavljen je na Slici 2.3. Klijentske komponente DNS sistema su resolver-i tj. komponente na klijentskoj strani koje se obraćaju DNS serveru da bi od njih dobili IP adresu određenog domena. Reso l ve r ko r i s t i s i s t emske mrežne parametre koji najčešće sadrže IP adresu jednog ili dva DNS servera. Kada resolver primi upit, on ga prvo prosleđuje jednom od root DNS servera koji opslužuju root domen. Kao odgovor, dobija se sledeći server u nizu koji je “bliži” autoritativnom serveru iz traženog upita.

Slika 2.3. Adresni prostor domena

11

Primer korišćenja DNS servisa:

1. Aplikacija (npr. web. browser) dobija URL (Universal Resource Locator) adresu: “http://www.nastava.sf.bg.ac.rs/index.php ” i raščlanjuje ga na:

Protokol (http) Hostname (www.nastava.sf.bg.ac.rs) Adresu dokumenta (/index.php)

2. Aplikacija se obraća resolveru za dobijanje IP adrese hosta www.nastava.sf.bg.ac.rs;3. Resolver se obraća DNS serveru iz mrežne konfiguracije računara sa pitanjem: "Da li znaš na kojoj je IP adresi www.nastava.sf.bg.ac.rs?";4. Ukoliko DNS kome se resolver obratio nije nadležan za domen nastava.sf.bg.ac.rs on se

obraća jednom od root servera sa pitanjem: "Koji je DNS server nadležan za .rs domen?";

5. Root server šalje odgovor:" 89.216.1.30 ";6. DNS server se obraća serveru 89.216.1.30 sa pitanjem: "Koji je DNS server nadležan za ac.rs domen?";7. Server 89.216.1.30 šalje odgovor: " 89.216.1.30 ";8. DNS server se obraća serveru 89.216.1.30 sa pitanjem: "Koji je DNS server nadležan za domen sf.bg.ac.rs?";9. Server 89.216.1.30 šalje odgovor: " 147.91.232.1 " " 147.91.79.3 ";10. DNS server se obraća serveru 147.91.232.1 sa pitanjem: "Koji je DNS server nadležan za domen nastava.sf.bg.ac.rs?";11. Server 147.91.232.1 šalje odgovor: " 147.91.232.132 ";12. DNS server se obraća serveru 147.91.232.132 sa pitanjem: "Koja je adresa hosta www. nastava.sf.bg.ac.rs?";13. Server 147.91.232.132 šalje odgovor: " 147.91.232.6 ";14. DNS server vraća odgovor računaru čiji mu se resolver obratio: "IP adresa hosta www.nastava.sf.bg.ac.rs je ” 147.91.232.6 ";15. Na ovaj način aplikacija sa klijentskog računara dobija IP adresu HTTP (Hypertext Transfer Protocol) servera i putem te adrese prosleđuje zahtev za Web stranicom /index.php.

Ovaj primer objašnjava rekurziju u radu DNS-a. Takođe, iz primera se može videti da jedan DNS server može čuvati informacije o više različitih domena kao i da više DNS servera može čuvati informaciju o jednom domenu (server 89.216.1.30 je nadležan za domene .rs i .ac.rs a server 147.91.232.1 je nadležan za domene sf.bg.ac.rs i nastava.sf.bg.ac.

2.3 Struktura DNS podataka

12

Da bi se razumeli bezbednosni problemi i rizici DNS-a, kao i moguća rešenja, mora se poznavati način funkcionisanja DNS protokola. Za to je potreban uvid u strukturu podataka koji se koriste u DNS-u.

Svi zapisi resursa u DNS-u imaju isti osnovni format:

NAME Ime vlasnika, tj. naziv čvora na koji se odnosi zapis resursa

TYPE Tip resursa zapisa

CLASS Šifra klase

TTL Vreme u sekundama za koje zapis resursa ostaje validan

RDLENGHT Dužina RDATA polja

RDATA Ostali podaci specifični za svaki zapis resursa

Sva komunikacija u okviru DNS protokola ima isti format koji nazivamo poruka:

HEADER Zaglavlje porukeQUESTION Pitanje za server nazivaANSWER Zapisi resursa koji odgovaraju na pitanje

AUTHORITYZapisi resursa sa informacijama o autoritativnom serveru naziva

ADDITIONAL Zapisi resursa koji sadrže dodatne informacije

Deo za pitanje se koristi za prenos “pitanja” u većini upita, tj. parametara koji određuju šta se pita.

QNAME Ime domena predstavljeno nizom oznaka

QTYPE Kod koji određuje tip upita

QCLASS Kod koji određuje klasu upita, na primer IN za internet

2.4. Konfiguracija DNS zona

13

Resursni zapis (RR) je standardna struktura DNS baze koja sadrži informacije o određenom resursu (npr. server, mail server, host). U Tabeli 2.1 su prikazani tipovi RR resursnih zapisa i njihove funkcije:

Tabela 2.1. Tipovi resursnih zapisa

Tip zapisa FunkcijaA Razrešava host ime u IP adresuPTR Razrešava IP adresu u host imeSOA Prvi zapis u bilo kojoj zoni fajlovaSRV Razrešava imena servera koji pružaju serviseNS Indetifikuje DNS server za svaku zonuMX Mali serverCNAME Razrešava iz host imena u (drugo) host ime

Zona je porcija DNS baze koja sadrži resursne zapise (RR record) koji pripadaju graničnoj porciji DNS namespace-a. Zona može da sadrži RR-e za jedan ili više dodirnih (graničnih) domain imena, spojenih direktnom “roditelj-dete” (parent-child) vezom. Zona je fizički predstavnik DNS domena ili više domena. DNS omogućava DNS namespace-u da bude podeljen u zone. Za svaki domen priključen zoni, ta zona postaje autoritativan izvor za taj domen. Zonski fajlovi se čuvaju na DNS serverima. Može se konfigurisati jedan DNS server da host-uje nula, jednu ili više zona [1].

DNS zona je: primarnog, sekundarnog ili stub tipa. Njihov opis je dat na Slici 2.4.

Slika 2.4. Tipovi DNS zona

3. BEZBEDNOSNI PROBLEMI DNS-A

14

DNS je javni sistem, što ga čini vrlo privlačnim za zlonamerne korisnike interneta. Postoji više aspekata kroz kojih se bezbednost DNS-a može posmatrati, od relativno jednostavnih do veoma kompleksnih. Oni se suštinski mogu podeliti u četiri grupe:

1. Administrativna bezbednost: Tiče se fizičke bezbednosti, dozvola za pristup fajlovima, konfiguracije servera, podešavanja DNS softvera (najčešće BIND-a (Berkeley Internet Name Domain) i sl. Predstavlja osnovu odbrane sistema.

2. Transfer zone: Predstavlja jedan od mehanizama koji administratorima omogućavaju repliciranje baze podataka sa DNS podacima. Transferi zone imaju nekoliko potencijalnih bezbednosnih problema, ali se oni lako rešavaju pravilnim podešavanjem DNS softvera.

3. Dinamičko ažuriranje: Izlaže master fajl zone mogućem oštećenju, uništenju ili trovanju. Predostrožnosti su: dobro projektovanje sistema, parametri DNS softvera (najčešće BIND-a), zaštitne barijere (firewall) i autentifikacija.

4. Integritet zone: Ako je neophodno da podaci u zoni koju koristi DNS ili krajnji host budu apsolutno ispravni (tj. da odgovori na upite nisu menjani i da podaci koji se vraćaju zaista potiču od vlasnika zone), mora se koristiti DNSsec.

Uporedo sa razvojem interneta, rastu i potencijalne pretnje spolja i iznutra. Pored finansijske dobiti, brojni su motivi za razne vrste namernih napada, među kojima su najčešće izazov i potreba za samopotvrđivanjem, znatiželja i maliciozne namere - krađa i oštećenja informacija, špijunaža informacija itd.

Mogući načini odbrane od navedenih napada su: šifrovanje, procedure jake autentifikacije, korišćenje smart kartica za generisanje digitalnog potpisa, bezbedno čuvanje ključeva kriptografskih parametara za jaku autentifikaciju, primena tehnologije digitalnog potpisa, korišćenje i česta izmena jakih ključeva, zaštita IP adresa servera i dr.

Klasifikacija pretnji i napada

15

Moguće su brojne taksonomije agenata pretnji. Taksonomija (taxonomy) su principi i teorija klasifikacije na bazi strogo definisanih kriterijuma. Krajnji cilj svake taksonomije pretnji je da specijalisti zaštite i korisnici lakše definišu i identifikuju različite tipove promenljivih pretnji. Taksonomija izvora pretnji deli pretnje na slučajne i namerne. Slučajne su nenamerne ljudske greške, otkazi hardvera i softvera, prirodni vanredni događaji, a namerne pretnje generišu ljudi.

Na osnovu ove podele, pretnje se klasifikuju u šest kategorija: (1) Maliciozne zloupotrebe;(2) Računarski kriminal;(3) Nebriga;(4) Ljudska greška; (5) Pad sistema;(6) Uticaj okruženja.

Na Slici 3.1 je predstavljena generička taksonomija napada, gde napadi mogu bti usmereni na određene hostove (prisluškivanje, otmica sesija, skeniranje ranjivosti, probijanje lozinki, odbijanje servisa i društveni inženjering), infrastrukturu računarske mreže ili nasumice prema hostovima [1].

Slika 3.1. Generička taksonomija napada

3.1 DNS spoof i lažiranje sadržaja

16

DNS spoof napad svodi se na lažiranje DNS zapisa, kako bi se korisnik preusmerio na željeni sadržaj koji se nalazi na drugom serveru. Najčešće se koristi u svrhu preusmerenja korisnika na drugi Web server, koji će zatim prikazati lažnu Web stranicu i zabeležiti sve korisnikove unose, pa ih na taj način ostaviti dostupne potencijalnom napadaču.

Na taj način moguće je prikupiti korisnikov autorizacijski korisnički račun za neki Web servis ili čak bankovne podatke. Sami tip podataka koje je moguće prikupiti zavisi od namene Web stranice koju je korisnik posetio, a napadač lažirao.

Kako se lažiranjem Web sadržaja može u potpunosti preuzeti identitet neke Web stranice, u skladu sa time postoji mala verovatnoća da korisnik primeti nepravilnosti pre nego unese svoje korisničke podatke, a tada je već kasno. DNS spoof napad moguće je konfigurisati i tako da se on prekida po prihvatu prvih informacija, pri čemu se korisnik preusmerava na izvornu Web stranicu, pa će time korisnik verovatno primetiti samo "refresh" stranice, i eventualno biti zbunjen činjenicom da mora ponovno unositi informacije, koje je nekoliko trenutaka pre toga već uneo i potvrdio.

Detaljan prikaz DNS lažiranja dat je na Slici 3.2. Napadač može da natera DNS server žrtvinog provajdera da pošalje zahtev za traženje adrese www.ibm.com. Zbog korišćenja UDP protokola, DNS server ne može da potvrdi od koga je dobio odgovor. Napadač to može da iskoristi falsifikujući očekivani odgovor i da tako ubaci drugu IP adresu u keš DNS servera.

Slika 3.2. DNS lažiranje

17

Prvi korak je da se od žrtvinog servera naziva traži adresa računara bilosta.spoof.com (1), što će kao rezultat dovesti do slanja upita autoritativnom serveru naziva za .com i unošenja napadačevog DNS servera u keš, kao autoritativnog za taj domen. Napadač zatim od servera naziva provajdera traži adresu www.spoof.com (2). Server naziva provajdera taj zahtev, naravno, šalje napadačevom DNS serveru (3). Taj zahtev nosi redni broj koji je napadaču potreban. Sledećeg trenutka, napadač šalje nov zahtev, ovaj put za www.ibm.com (4) i istog trenutka odgovara na sopstveni zahtev, šaljući serveru naziva falsifikovani odgovor (6) u ime servera autoritativnog za .com: www.ibm.com = 72.118.43.12. Taj falsifikovani odgovor nosi redni broj za jedan veći od broja koji je prethodno primljen. Iako je provajderov server naziva u međuvremenu poslao upit serveru naziva autoritativnog za .com (5), napadačev odgovor sa ispravnim rednim brojem će stići pre njegovog odgovora, i napadačev odgovor biva keširan, dok pravi odgovor biva odbačen (7) kao netražen. Na kraju, kada odabrana žrtva ili bilo ko drugi ko u tom trenutku koristi server naziva istog provajdera zatraži adresu lokacije www.ibm.com (8), biće usmeren na napadačevu mašinu, gde ih može dočekati lažni Web server.

Ova vrsta napada je naročito podmukla s obzirom na to da je napadaču vrlo lako da isprovocira žrtvu da pošalje upit za određeni naziv po napadačevom nahođenju. Sam napad je moguće izvesti na dva primarna načina, odnosno MItM (Man In the Middle Attack) napadom ili preuzimanjem DHCP (Dynamic Host Configuration Protocol) servisa. DNSsec obezbeđuje dobru odbranu od većine varijacija ove klase napada.

MItM napadom napadač preusmerava sav korisnikov saobraćaj kroz svoj računar, i time menja DNS response za željene domene. U većini slučajeva ova metoda će biti jednostavnija da se izvede, ali najčešće će izložiti napadača puno većem riziku.

DHCP exhaust metodom napadač može da zameni postojeći DNS server vlastitim, i na taj način da kompromituje DNS zapise koji će se prosleđivati korisniku. Ovim postupkom se u većini slučajeva napadač izlaže manjem riziku, pa može trajnije da održava napad uz minimalne resurse [18].

3.2 Napad radi blokiranja servisa (DoS)

DoS (Denial of Service) odnosno napad uskraćivanjem servisa je vrsta napada u kojem se obično namernim generisanjem velike količine mrežnog saobraćaja nastoji da se zaguši mrežna oprema i korisnici.

Iako se načini, motivi i mete za DoS napad mogu razlikovati, obično se sastoji od usklađenih i zlonamernih napora jedne osobe ili više njih, da se neki internet sajt ili servis spreči da funkcioniše efikasno ili da ne funkcioniše uopšte, privremeno ili trajno, tj da legitimni korisnici ne mogu da koriste mrežne usluge poput mail-a, Web-a i sl.

DoS napadi se ostvaruju na sledeće načine:

18

Prisiljavanjem računara koji su meta da se restartuju ili da zauzmu sopstvene resurse u tolikoj meri da ne mogu da obezbede uslugu za koju su namenjeni, ili

Ometanjem komunikacionog medijuma između korisnika kojima je namenjen i žrtve tako da nisu u stanju da adekvatno komuniciraju.

Kao i svaki mrežni servis, DNS je podložan DoS napadima. DNSsec ne može da bude od pomoći, čak može i da pogorša problem za resolvere koji proveravaju potpise.

Kao što je rečeno, DoS najčešće znači bombardovanje nekog servisa na Web host-u sa dosta velikim brojem posebno konstruisanih zahteva sve dok se host ne zaguši i ne uspori do te mere da posetioci više ne mogu otvoriti tu Web stranicu.

Takav napad moguće je izvesti sa jednog jedinog računara, ali on ne bi bio naročito efikasan jer ne bi mogao da pošalje dovoljno zahteva da zaguši Web host. Ali, ukoliko se takav napad izvede sa većeg broja računara, onda se on zove DDoS (Distributed Denial of Service) i znatno je efikasniji. DDoS napadi su problematični jer se danas najčešće izvode putem tzv. botneta. To su DoS napadi koji se koriste u distributivnoj varijanti.

To su mreže računara zaraženih nekim trojanskim konjem ili crvom koje je moguće kontrolisati i iskoristiti na način da svi računari istovremeno pošalju veliki broj zahteva na neku IP adresu. Haker obično koristi jedan kompromitovani (zaraženi) računar kao 'master' i koordiniše napadom preko drugih, takozvanih 'zombi' računara. I na master i na zombi računaru trojanac se instalira tako što hakeri iskorišćavaju ranjivost određene aplikacije na računaru, pa im tako uspeva da instaliraju trojanca ili neki drugi štetni kod [8].

Štetni (maliciozni) kodovi se prema vrsti napada ili funkcionalnosti dele na viruse, crve, trojance, mobilne kodove i kombinovane napade. Ranije je ovakva podela bila moguća, ali su ovi programi evoluirali i često kombinuju više funkcionalnosti. U Tabeli 3.1. dati su osnovni kriterijumi klasične podele malicioznih programa: umnožavanje, samorazvoj i parazitnost.

Tabela 3.1. Uporedne karakteristike nekih malicioznih programa

Maliciozni kod Umnožavanje Samorazvoj ParazitnostVirus da da daCrv da da ne

Trojanac ne ne daBackdoor ne ne mogućeSpyware ne ne ne

Logička bomba ne ne moguće

Najveći problem kod DDoS napada je to što ih je lakše pokrenuti nego se odbraniti od njih. U praksi, tipičan DDoS napad izgleda ovako: neko sa viškom slobodnog vremena

19

pretraži određenu grupu IP adresa dok ne nađe dovoljno računara koji su ranije zaraženi određenim trojanskim konjem ili crvom, i onda ostvaruju napad.

3.3 Bot mreže

Kriminal je na internetu prisutan gotovo od njegovog nastanka. Ciljevi i motivi su do danas ostali isti. Uprkos napredovanju tehnologije ozbiljni internet kriminalci su se još bolje organizovali. Danas koriste sofisticirane metode za postizanje svojih ciljeva, uz vešto prikrivanje sopstvenog identiteta, pa ih je praktično nemoguće otkriti. Najmoćnije oružje na internetu, bot mreže nalaze se u njihovim rukama. Bezbednost je oblast koja se dinamički menja, što naročito važi za bezbednost računara i računarskih mreža. Autori zlonamernih programa najčešće su na korak ispred stručnjaka koji se bave analizom bezbednosti mreže, a na dva ili više od državnih službi, čiji je zadatak da sprečavaju nelegalne aktivnosti. Bez obzira na to koliko dobro bio osmišljen zaštitni program od zlonamernih softvera, velika je verovatnoća da neće dugo biti delotvoran. Zbog toga, najbolja odbrana od malicioznih programa i njihovih autora jeste ozbiljno shvatanje pretnje i dobro informisanje [10].

Potrebno je navesti nekolio osnovnih pojmova za razumevanje ove problematike:a) Bot (skraćeno od robot), takođe i zombie je naziv softvera koji automatizovano

obavlja određeni zadatak. Zadaci mogu biti različiti, ali botu je uvek omogućena puna kontrola nad računarom.

b) Zombie Net(work), Robot Net(work), Botnet, Zombie Army - nazivi za mreže formirane od „botova” odnosno od „zombija”.

c) Command & Control (C&C) - označava način i sredstva kojima vlasnik upravlja i kontroliše svoju mrežu „botova”. Ovo uključuje niz specifičnosti: odgovarajuću topologiju i organizaciju mreže, mrežne i aplikativne protokole.

d) Herding, Botherding - „uzgajanje” ili „održavanje stada”. Ovaj izraz označava skup postupaka i metoda kojima se jedna zlonamerno formirana mreža inicijalno uspostavlja (Deployment) i kasnije proširuje novim članovima; to se takođe odnosi i na postupke i metode za očuvanje postojećeg članstva kao i za isključenje postojećih članova iz mreže.

e) Attack Traffic - saobraćaj koji mreža zombija proizvodi sa ciljem napada na krajnju žrtvu. Srodan je termin Attack Payload kojim se označava sadržaj paketa koji se šalju u toku napada.

3.3.1 Princip rada bot mreža

20

Glavna prednost korišćenja DDoS napada za napadače je što veliki broj mašina može da stvori mnogo više saobraćaja od jedne mašine, što je mnogo teže isključiti veći broj mašina koje napadaju i što ponašanje svake mašine može biti prikrivenije, što je čini mnogo težom za lociranje i isključenje. Kupovina većeg propusnog opsega jednostavno ne funkcioniše, jer napadač može lako da poveća broj mašina koje napadaju. Najstariji primer DDoS softvera je Stacheldraht. Na Slici 3.3. je prikazana slojevita struktura u kojoj napadač koristi klijentski program da bi se povezao sa “gospodarima” (hendlerima), koji su u stvari kompromitovani sistemi koji služe za izdavanje komandi „robotima“ koji izvršavaju DDoS napad. Roboti ili zombie agenti se kompromituju preko hendlera, korišćenjem automatizovanih rutera za iskorišćavanje slabosti u programima koji se koriste na mašinama žrtava. Svaki “gospodar” može da kontroliše do hiljadu “robota”, pa ukupan broj mašina u službi napadača može da dostigne stotine hiljada. Ovakvi skupovi kompromitovanih sistema poznati su pod imenom bot mreže.

Napadač

Gospodar

Robot

Ciljani računar

Slika 3.3. Korišćenje bot mreže za DDoS napad

Koncept bot mreže je prvobitno osmišljen za obavljanje relativno jednostavnih, ali i repetitivnih zadataka. Veliki broj botova takve zadatke obavlja mnogo brže nego ljudi. Bot

21

softveri se najviše (legalno) primenjuju kod Web pretraživača kao što je Google, gde služe za prikupljanje, analizu i skladištenje informacija sa Web servera. Koriste se i na berzama, aukcijama i on-line prodavnicama.

Međutim, neko je vrlo brzo shvatio da se ovaj koncept može iskoristiti i u nezakonite svrhe. Korišćenjem različitih metoda, botovi omogućavaju zlonamernim korisnicima da kontrolišu veliki broj računara, najčešće preko interneta i da ih pretvore u tzv. zombie-mašine, formirajući bot mreže koje šire viruse, šalju spam poruke ili vrše različite vrste prevara. Broj računara koji nisu pod kontrolom korisnika kreće se od nekoliko stotina do više miliona, u zavisnosti od namera, znanja, organizovanosti i motiva hakera. Korisnik najčešće i ne zna da je na njegovom računaru instaliran bot. Jedino može da primeti povremenu zauzetost procesora i sporiju internet vezu, onda kada bot obavlja postavljeni zadatak.

Bot mreže obično koriste besplatne DNS hosting servise kao što su DynDns.com, No- IP.com ili Afraid.org da bi usmerili svoj poddomen prema IRC (eng. Internet Relay Chat) serveru koji kontroliše botove. Dok ovi besplatni DNS servisi ne služe kao izvor napada, oni obezbeđuju referentne tačke, često trajno upisane u izvršni program bot mreže. Uklanjanje ovakvih usluga obično onemogućava celokupnu bot mrežu. U skorije vreme, navedene kompanije su preduzele mere za čišćenje od ovakvih poddomena, usmeravajući ovakve poddomene na nedostupne IP adrese. Slika 3.4 predstavlja komandnu sobu bot mreže na IRC serveru.

Slika 3.4. Komandna soba bot mreže na IRC serveru3.3.2 Namena bot mreža

22

Botovi mogu da se programiraju da obavljaju bilo koji zadatak na računaru, a njihovi autori su najčešće zainteresovani za one na kojima mogu dobro da zarade. Botovi se koriste za [2]:

Slanje različitih sadržaja – pre svega se misli na neželjenu elektronsku poštu, tj. spam poruke (Slika 3.5). Takođe, ovde se svrstavaju i sve vrste zlonamernih programa kao što su virusi, trojanci i špijunski programi (spyware).

Slika 3.5. Korišćenje bot mreže za slanje neželjene elektronske pošte

Brojevi od 1 do 5 koji su označeni na Slici 4.5, predstavljaju sledeće aktivnosti:1. Napadač šalje viruse ili crve sa bot aplikacijom, koji inficiraju korisničke računare.2. Bot na korisničkom računaru se povezuje na određeni IRC server (ponekad i Web server). Ovakvi serveri se nazivaju serveri komande i kontrole.3. Spamer kupuje pristup bot mreži od napadača.4. Spamer zatim šalje instrukcije inficiranim računarima preko komandnog IRC server naređujući im da šalju neželjenu poštu mail serverima (5).

Napad radi blokiranja servisa (Denial of Service, DoS) – botovima se može narediti da neprekidno, satima, najvećom mogućom brzinom, šalju zahteve za

23

pristup nekoj Web adresi. Imajući u vidu veliki broj računara koji može biti istovremeno u funkciji i brzinu kojom svaki računar može da šalje zahteve, realizuje se izuzetno veliki broj lažnih zahteva, koje Web sajt ne može da razlikuje od legalnih. Ako ne može da podnese opterećenje i da ispuni sve zahteve, Web sajt će biti nedostupan svim korisnicima koji budu želeli da mu pristupe. Za sve vreme trajanja napada, što se može meriti i danima, Web sajt neće biti u funkciji, što za kompanije koje posluju preko interneta znači velike gubitke. Hakeri tada traže od žrtve da plati određenu sumu novca, kako bi napad prestao. Poznato je da se pojedine kompanije ponekad služe ovom neetičnom metodom, da bi nanele štetu konkurentskim sajtovima. Takođe, ukoliko se ne ispune zahtevi hakera, oni koriste pretnju ovim napadom. Razlika je u tome što se žrtvi saopštava namera o napadu, vremenu trajanja napada i šteti koja će nastati zbog izgubljenog saobraćaja.

Krađu podataka – botovi mogu prikupljati lične i privatne podatke i slati ih svom autoru. Prikupljaju se brojevi socijalnog osiguranja, brojevi kreditnih kartica, bankovni podaci i bilo koje druge lične informacije, koje su žrtvi dragocene.

Platformu za prevare – ovde se prvenstveno misli na „pecanje“ (phishing) tj. simuliranje određene Web lokacije (banke, prodavnice), da bi se od korisnika saznale poverljive informacije. Bot podiže Web sajt koji je vizuelno identičan sajtu koji se imitira i omogućava upisivanje korisničkih imena i lozinke, da bi se pristupilo bankovnom računu, ili zahteva unos podataka sa kreditne kartice, da bi se platila roba koja je tu „kupljena“. U oba slučaja kao rezultat korisnik dobija samo poruku o grešci, a unete informacije bivaju prosleđene hakeru.

Sniffing – botovi mogu da imaju ugrađenu funkciju prisluškivanja i registrovanja mrežnog saobraćaja. Na mrežnom segmentu u kojem su instalirani, ovi sniferi detektuju i registruju osetljive sadržaje, kao što su korisnička imena i lozinke. U specijalnim slučajevima, kada je neki računar kompromitovan više od jednom (i tako postao član više botnet-ova u isto vreme), sniferska funkcija može jednom napadaču da otkrije osetljive delove komandno-kontrolnog saobraćaja drugog napadača. To pruža mogućnost za „preotimanje” i prisvajanje tuđih botova, što je dosta čest slučaj.

Keylogging – U slučaju da je komunikacija kriptovana, snimanje saobraćaja ne može biti efikasan način za pribavljanje osetljivih informacija. U tom slučaju, botovi mogu da snimaju direktan ulaz sa tastature, klikove miša, sadržaje ekrana, sadržaj radne memorije ili lokalnih fajlova. Na primer, bot može biti podešen tako da reaguje na neke ključne reči i da tek tada započne registrovanje.

Širenje malicioznog koda – U najčešćem slučaju, botovi služe za propagaciju novih botova. Ako korisnik poseduje malicioznu mrežu, može je upotrebiti za instalaciju neke potpuno nove mreže ili bilo kojeg drugog malicioznog softvera.

24

Napade na IRC mreže – Ovo je zapravo još jedna vrsta DDoS napada, samo specifična za IRC protokol. Mreža botova dobija zadatak da se priključe na neku IRC mrežu, tako što će svaki od njih priključiti na hiljade „klonova” istovremeno. Izabrana IRC mreža tako dobija ogroman broj korisnika u ogromnom broju kanala, i to sve odjednom – u takvom slučaju najčešći rezultat biva trenutni i potpuni otkaz servisa.

Manipulisanje raznih on-line igara i glasanja – Botovi mogu biti upotrebljeni za automatsko odazivanje na razna glasanja u cilju sticanja „izborne pobede” u korist željene strane. Slično je i sa popularnim igrama u kojima se igrači kandiduju za neku nagradu, gde se angažovanjem maliciozne mreže napadaču značajno podižu šanse za dobitak.

Ilegalne servise, „hostovanje” ilegalnih podataka – Ovo je već dugo prisutan i rastući trend: kompromitovana mašina postaje deo mreže za razmenu ilegalnih podataka (piratizovani softver, filmovi, muzika, slike, pornografija itd.).

„Ustupanje” propusnog opsega – Botovi sa veoma brzim pristupom imaju veliki komunikacioni potencijal i veoma su atraktivni za razne hakerske potrebe. Vlasnik koji je spreman da ovakve botove stavi „kolegama” na raspolaganje može da očekuje odgovarajuću, često značajnu, finansijsku nadoknadu.

Korišćenjem bot-ova, internet kriminalci imaju dvostruku pogodnost: dobijaju moćan sistem za sve svoje aktivnosti, a istovremeno su zaštićeni od otkrivanja. Sve zadatke obavljaju bot mašine, dok njihov operater (ili operateri) komunicira samo prilikom davanja instrukcija ili nadogradnje samog bota.

3.3.3 Primeri zloupotrebe korišćenjem bot mreža

25

Nekoliko velikih bot mreža je pronađeno i uklonjeno sa interneta. Norveški provajder Telenor je septembra 2004. rasformirao bot mrežu od oko 10.000 mašina, dok je holandska policija oktobra 2005. uhapsila kontrolere i pronašla bot mrežu sa preko 1,5 miliona računara. Tokom proteklih godina, čak je i sam DNS sistem dva puta bio napadnut DDoS metodom. Meta napada su bili jedan ili više od 13 root servera koji opslužuju celokupan DNS saobraćaj na internetu. Prvi napad se dogodio 22. oktobra 2002., i trajao je oko jedan sat. Za to vreme, devet root servera je onesposobljeno a preostala četiri su uspela da izdrže napad. Drugi napad se dogodio 6. februara 2007. i trajao je oko pet časova. Iako nijedan od servera ovaj put nije bio oboren, dva root servera su prijavila „vrlo otežan rad“, dok je kod ostalih došlo do izuzetno velikog povećanja saobraćaja. Bot mreža koja je bila odgovorna za ovaj napad je locirana u Južnoj Koreji [14]. Conficker bot mreža je nastala infekcijom računara koji ima Windows operativni sistem, istoimenim crvom. Prema podacima kompanije FSecure, broj računara zaraženih Conficker-om je u jednom trenutku dostigao broj od skoro 9 miliona, uključujući računare vlade, vojske, privrede, kao i kućnih računara u više od 200 zemalja. Ovako brzo i uspešno širenje nastalo je zahvaljujući kombinaciji naprednih tehnika na mreži, pa je veoma teško suprotstaviti joj se. U prvim pokušajima 2008. godine, ovaj crv se širio iskorišćavanjem slabosti mrežnog servisa Windows-a (MS08-067). Microsoft je davno započeo bitku protiv internet prevara, koristeći se pravosudnim sistemom SAD, Microsoft je septembra 2010., uspeo da sruši bot mrežu pod nazivom Kelihos. Ovo je postignuto tako što je, na zahtev Microsoft-a, federalni sud američke države Virdžinije naredio kompaniji Verisign gašenje dvadeset i jednog internet domena, koji su bili povezani sa serverima koji su činili mozak Kelihos botnet mreže. Interesantan podatak je da Kelihos mreža nije napadala samo korisnike PC računara, već i korisnike MAC (Media Access Control) računara. Pored napada MAC računara, smatra se da je Kelihos bot mreža odgovorna za inficiranje više od 40.000 PC računara sa Windows operativnim sistemom. Kelihos je bio ogroman generator spama, sa 4 miliona poslatih neželjenih e-mail poruka dnevno korisnicima širom sveta. Microsoft je podneo odvojenu tužbu, okružnom sudu Istočne Virdžinije, protiv Dominika Aleksandra Piatia, češkog državljanina, za koga Microsoft tvrdi da stoji iza Kelihos bot mreže. Prema ovoj tužbi Piati je optužen za širenje Kelihos bot mreže, koja je poznata još i kao Waladac 2.0, i još 20 povezanih domena. Microsoft je takođe naveo da je ova tužba prvi slučaj u kome je distributor bot mreže identifikovan imenom u okviru civilne sudske procedure, što predstavlja veliki korak napred u odlučnim naporima Microsoft-a da zaštiti svoju platformu i korisnike od zloupotrebe, bez obzira na to ko i odakle vrši zloupotrebu [11].

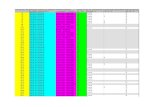

Bot mreže, i njihove karakteristike (datum rušenja i kreiranja, procenjeni broj botova, kao i spam kapacitet) predstavljeni su u Tabeli 3.2 [16].

26

Tabela 3.2. Istorijska lista bot mreža

Datum kreiranja

Datum rušenja

Ime bot mrežeProcenjeni broj botova

Spam kapacitet(milijarda/

danu)2009 (maj) 2010 (oktobar) BredoLab 30.000.000 3,6 2008 (oko) 2009 (kraj) Mariposa 12.000.000 ?

? Conficker 10.500.000 10 2010 (oko) TDL4 4.500.000 ?

? Zeus 3.600.000 n/a2007 (oko) Cutwail 1.500.000 74 2008 (oko) Sality 1.000.000 ?

? Grum 560.000 39,9 ? Mega-D 509.000 10 ? Kraken 495.000 9

2007 (mart) Srizbi 450.000 60 ? Lethic 260.000 2

2004 (početak) Bagle 230.000 5,7 ? Bobax 185.000 9 ? Torpig 180.000 n/a? Storm 160.000 3

2006 (oko) Rustock 150.000 30 ? Donbot 125.000 0,8

2008 (kraj) Waladec 80.000 1,5 ? Maazben 50.000 0,5 ? Onewordsub 40.000 1,8 ? Gheg 30.000 0,24 ? ? 20.000 5 ? Wopla 20.000 0,6

2008 (oko) Asprox 15.000 ?? Spamthru 12.000 0,35

2010 (januar) LowSec 11.000 0,5 ? Xarvester 10.000 0,15

2009 (avgust) Festi ? 2,25 2008 (oko) Gumblar ?

2007 Akbot 1.300

3.3.4 Storm botnet

27

Storm botnet je daljinski kontrolisana mreža "zombi" računara koja je povezana sa Storm worm-om, trojanskim konjem koji se širi putem e-mail spam-a. Septembra 2007. godine, Storm botnet je pokrenut na oko 50 miliona računarskih sistema.

Storm bot mreža je korišćena u mnoštvu kriminalnih aktivnosti. Njeni kontroleri, kao i autori Storm crva, još uvek nisu identifikovani. Storm bot mreža pokazuje odbrambeno ponašanje koje nagoveštava da njeni kontroleri aktivno brane mrežu od pokušaja da se ona prati i onesposobi. Mreža je napadala on-line segmente nekih kompanija koje se bave mrežnom bezbednošću kao i istraživača koji su pokušali da saznaju više o njoj. Većina eksperata za bezbednost se slaže da će ova bot mreža predstavljati veliki bezbednosni rizik i u budućnosti a Američki FBI (Federal Bureau of Investigation) smatra ovu mrežu značajnim izvorom bankarskih prevara, krađa identiteta i drugih oblika sajber-kriminala.

Računarski stručnjak za bezbednost Džo Stjuart detaljno je objasnio proces kojim se računari pridružuju botnet-u. Priključivanje botnet-u se vrši u fazama, pokretanjem niza exe datoteka na računaru. Obično, te datoteke se imenuju u nizu, od game0.exe do game5.exe, ili slično. One obično obavljaju sledeće funkcije [16]:

game0.exe – Backdoor/downloadergame1.exe – SMTP (Simple Mail Transfer Protocol) prosleđivačgame2.exe – Alat za krađu e-mail adresagame3.exe – Alat za širenje e-mail virusagame4.exe – DDoS alatgame5.exe – Novu, ažuriranu kopiju Storm crva

U svakoj fazi ugrožen sistem će se povezati sa botnet-om. Fast fluks tehnika čini praćenje ovog procesa izuzetno teškim. Kôd bot mreže se pokreće iz %windir%\system32\wincom32.sys na Windows sistemu, preko kernel rootkit-a, i sve povratne konekcije na botnet-u se šalju preko modifikovane verzije eDonkey / Overnet protokola. Izvršna datoteka game4.exe izvodi DDoS napad. Ona dobija IP adresu mete kao i tip napada preuzimajući konfiguracionu datoteku sa trajno upisane Web adrese u telu trojanca.

28

Link u ovoj poruci sadrži numeričku IP adresu (64.171.kk). Ovakav slučaj je veoma redak i snažno ukazuje na to da ova poruka pokušava da zarazi računar. Poruke slične ovoj treba odmah obrisati [20].

Slika 3.6. Primer poruke zaražene Storm crvom

Snimak na Slici 3.7. predstavlja metod prevare korisnika kako bi instalirali viruse na svojim sistemima po principu “skinuti potreban video koder”. Kada se pokrene preuzimanje, udaljeni server skenira sistem korisnika. Ako korisnik pokuša da pogleda video snimak i misli da će biti potrebni dodatni video kodeci, treba da poseti oficijalni sajt i tamo potraži odgovarajući dodatni koder.

Slika 3.7. Primer web stranice dizajnirane za instaliranje virusa

29

Neke od IP adresa koje su bile meta DDoS komponente Storm crva januara 2007, obuhvatale su domeni pokazani u Tabeli 3.3.

Tabela 3.3. Delimična lista IP adresa koje je napadao crv Storm

IP adresa mete Naziv domena

67.15.52.145 stockpatrol.com

63.251.19.36 spamnation.info

216.118.117.38 esunhuitionkdefunhsadwa.com (Warezov virus)

208.66.194.155 krovalidajop.com, traferreg.com (Warezov)

66.246.246.69 shionkertunhedanse.com (Warezov)

69.72.215.236 capitalcollect.com

208.66.72.202 adesuikintandefunhandesun.com (Warezov)

66.246.252.206 huirefunkionmdesa.com (Warezov)

Kako je u ovom trenutku praktično nemoguće utvrditi odgovorne za ove napade, i da samim tim oni ne snose nikakve posledice, izgleda da je sve više spamera voljno i sposobno da napadne bilo koga ko se pojavi kao pretnja njihovom profitu.

Slika 3.8. Tipični životni ciklus koji potiče od spam mreže: (1) Web sajt pošiljalaca; (2) Spamer; (3) Spamware; (4) Zaraženi računari; (5) Virus ili trojanac; (6) Mail server; (7)

Korisnici; (8) Internet saobraćaj.

30

3.4 Fast flux tehnika

Fast flux je tehnika koja se koristi za skrivanje sajtova za isporuku zlonamernih programa i phishing sajtova iza fluktuirajuće mreže kompromitovanih host-ova koji služe kao posrednici. Ona takođe može da se odnosi na kombinaciju peer-to-peer načina rada, distribuirane komande i kontrole, balansiranje mrežnog opterećenja i proxy preusmeravanja, koja je načinila zaražene mreže mnogo otpornijim za otkrivanje. Storm worm je jedan od poslednjih zlonamernih programa koji koriste ovu tehniku. Osnovna ideja fast flux tehnike je povezivanje više IP adresa sa jednim nazivom domena, gde se IP adrese ubacuju i izbacuju veoma često za svaki DNS zapis resursa.

To je tehnika koju sajber-kriminalci i koriste da izbegnu identifikovanje i ometaju sprovođenje zakona i antikriminalne napore usmerene na lociranje i zatvaranje Web sajtova koristeći ih u nezakonite svrhe. Dok su istraživači bezbednosti bili svesni postojanja ove tehnike od novembra 2006., ona je veću pažnju javnosti privukla tek jula 2007. godine.

Matične mašine (motherships) su kontrolni elemenat fast flux mreža i predstavljajuekvivalent serverima komande i kontrole koji obično postoje u konvencionalnim bot mrežama.

3.4.1 Phishing i pharming

Jedna od najpoznatijih oblika računarskog kriminala je krađa identiteta, gde kriminalci koriste internet da bi ukrali personalne podatke od nekog drugog korisnika interneta. Dva najpoznatija načina da se to učini su phishing i pharming. Oba ova metoda varaju korisnike lažnim Web sajtovima (kao da su pravi), tako što se od korisnika traži da unesu personalne podatke. To uklučuje login informacije, kao što su korisničko ime i lozinka, telefonske brojeve, adresu, broj kreditne kartice, broj bankovnog računa i druge informacije koje kriminalci mogu da koriste da bi ukrali identitet neke osobe. Iz tog razloga je pametno uvek proveriti URL ili Web adresu sajta, da bi korisnici bili sigurni da je sajt legitiman, pre nego što unesu svoje lične podatke.

Kako računarski kriminal pokriva veoma široki opseg kriminalnih aktivnosti, gornji primeri su samo neki od više hiljada kriminalnih aktivnosti koje spadaju pod računarski kriminal. Zbog toga je pametno zaštititi sebe korišćenjem antivirusnog i softvera za blokadu špijunaže (spyware) i biti pažljiv kod unosa (davanja) ličnih podataka [12].

31

Phishing (pecanje personalnih podataka) je slično pecanju na jezeru, ali umesto od pokušaja da se ulovi riba, phishner-i pokušavaju da ukradu personalne podatke. Oni šalju e-mail-ove tako da izgledaju da su došli sa nekog legitimnog Web sajta ako što su eBay, PayPal, ili neke druge bankarske institucije. Kada korisnik poseti e-mail-u njemu se tvrdi da njegove informacije treba da se ažuriraju ili provere, i traži se od korisnika da unese svoje korisničko ime i lozinku, nakon što je kliknuo na link koji se nalazi u mail-u. Neki e-mail-ovi će tražiti i da se unese puno ime, adresa, broj telefona, kao i broj kreditne kartice. Dovoljno je samo to što je korisnik posetio lažni Web sajt i uneo svoje korisničko ime i lozinku, pa da phishner može da dobije pristup do više informacija logujući se njegovim računom.

Na primer, ako korisnik poseti Web stranicu na eBay, poslednji deo imena domena bi trebalo da bude završen sa “ http://www.ebay.com “ ili “ http://cgi3.ebay.com “, koje su prave Web adrese, ali “ http://www.ebay.validate-info.com “ i “ http://ebay.login123.com “ koje su lažne adrese, koje se možda koriste od phishnera. Ako URL sadrži neku IP adresu, kao što je 12.30.229.107, umesto imena domena, korisnik može biti prilično siguran da neko pokušava da ulovi njegove lične podatke.

Mnogi legitimni e-mail-ovi se obraćaju punim imenom korisnika na početku poruke. Ukoliko postoji bilo kakva sumnja u to da je e-mail legitiman, treba biti pametan i ne unositi lične podatke.

Pharming je još jedan način kojim hakeri pokušavaju da manipulišu korisnicima na internetu. Dok phishing uzima lične podatke od korisnika upućujući ga na lažni Web sajt, pharming preusmerava korisnika na lažni Web sajt a da on toga nije svestan.

Na primer, umesto IP adrese 17.254.3.183 koja vodi na www.aple.com, ona može biti promenjena tako da ukazuje na neki drugi Web sajt koji je odredio haker. Pharmers-i mogu da “otruju” i neke DNS servere, što znači da će bilo koji korisnik koji koristi taj server biti preusmeren na pogrešan Web sajt. Obično većina DNS servera ima mere zaštite kojima se štite od takvih napada i to ne znači da su oni 100% imuni, jer hakeri nastavljaju da nalaze načine da im pristupe.

Ako korisnik poseti neki siguran Web sajt i čini mu se da se značajno razlikuje od onog što očekuje, možda je žrtva pharming-a. U tom slučaju treba restartovati računar da bi se resetovali DNS ulazi, pustiti neki anti-virusni program u tom slučaju, pa onda ponovo probati povezivanje sa Web sajtom. Ako sajt i dalje izgleda čudno, treba kontaktirati ISP-a (Internet Service Provider) i obavestiti ga da je njegov DNS server možda pharm-ovan.

32

3.4.2. Single-flux i double-flux

Najjednostavniji oblik ove tehnike se naziva single-flux. Sastoji se od višestrukih individualnih čvorova u okviru mreže koji vrlo često registruju i odjavljuju svoje IP adrese kao deo DNS A (adresne) liste zapisa za jedan DNS naziv. Ovo kombinuje: 1) round robin DNS mehanizme sa veoma kratkim vremenom (obično manje od pet minuta); 2) TTL vrednosti za kreiranje liste odredišnih adresa za jedan DNS naziv.

U poređenju sa normalnom komunikacijom sa Web serverom, komunikacija u single-flux mreži se prosleđuje preko posrednika (kompromitovane „zombi“ kućne mašine). Dok žrtva misli da je na adresi (npr. www.example.com), njen internet pretraživač u stvari komunicira sa posrednikom fast flux mreže koji usmerava zahtev na odredišni sajt. Mreža menja DNS zapise IP adresa posrednika u periodima od čak 3-10 min.

Sofisticiraniji tip fast flux tehnike je double-flux. Njega karakterišu višestruki čvorovi unutar mreže koji vrlo često registruju i odjavljuju svoje IP adrese kao deo DNS NS liste zapisa za DNS zonu. Ovo obezbeđuje dodatni nivo redundantnosti i otpornosti unutar mreže. Primer za ovakvu vrstu mreža može biti phishing napad usmeren protiv popularnog sajta MySpace. Napadač je kreirao lažni sajt pod imenom login.mylspacee.com. Ovaj sajt vizuelno izgleda kao stvarni MySpace sajt ali umesto toga prikuplja podatke o MySpace korisnicima od svakog ko bude prevaren da se uloguje na lažni sajt [13].

Slika 3.9. Komunikacija kod single-flux i double-flux mreža

33

U single-flux mrežama komunikacija se obavlja na sledeći način (Slika 3.9):1) Klijent šalje upit root serveru naziva za adresom servera autoritativnom za .com domen; 2) Klijent šalje upit .com serveru naziva za domen example.com i dobija odgovor da treba da se obrati serveru naziva ns.example.com; 3) Klijent sada šalje upit autoritativnom DNS serveru ns.example.com za adresu flux.example.com; 4) Server tada odgovara IP adresom sa kojom klijent pokušava da ostvari komunikaciju. U normalnim okolnostima ova IP adresa ostaje konstantna duže vreme, dok se kod single-flux mreža ona menja iz minuta u minut.

U double-flux mrežama, klijent prvo vrši upit za adresom flux.example.com:1) Ponovo, prvi korak je upit ka root serveru naziva;2) Klijent šalje upit serveru naziva odgovornom za .com domen i traži autoritativni server naziva za domen example.com.;3) Klijent šalje upit autoritativnom serveru naziva ns.example.com za adresu flux.example.com. Međutim, ovaj autoritativni server naziva je u stvari i sam deo double-flux mehanizma, i njegova IP adresa se često menja;4) Kada dobije DNS upit za flux.example.com od klijenta, server prosleđuje upite matičnom serveru radi dobijanja potrebnih informacija;5) Klijent tada može da pokuša da uspostavi direktnu komunikaciju sa traženim sistemom.

Kao i za legitimne poslove, internet predstavlja plodno ekonomsko tle za kriminal, što znači da će tehnike kao što je fast flux nastaviti da se razvijaju. Nažalost, često su ovakve pretnje korak ispred profesionalaca koji se bave pitanjima bezbednosti na mreži.

3.4.3 Borba protiv fast-flux mreža

Tehnologija bot mreža je promenila shvatanje hakerisanja. Umesto kontrole nad malim brojem mašina i korišćenjem tih mašina za pokretanje napada, zlonamerni pojedinci sada mogu da kontrolišu stotine, hiljade pa i više mašina koje onda mogu koristiti za još veći broj napada. Do skoro je bilo lako locirati i ukloniti lokacije gde je čuvan zlonamerni softver kao i maliciozne Web sajtove. Bili su ili registrovani u DNS-u ili koristili svoje IP adrese. Sa pojavom bot mreža, sve se to promenilo.

Maja 2008. dokumentom Double Flux Defense in DNS predložen je niz promena u DNS standardu, da bi se pretnja fast-flux mreža što više ublažila. Promene koje se predlažu ovim merama menjaju DNS protokol radi poboljšanja bezbednosti u postojećim sistemima i one ne sprečavaju zloupotrebu, ali mogu da uspore širenje malicioznih DNS promena, što teoretski poboljšava bezbednost DNS servisa.

34

4. MEHANIZMI ZA OBEZBEĐENJE DNS-A

Internet komunikacija se zasniva na numeričkim adresama (IP adrese). Međutim, IP adrese su brojevi koje je teško pamtiti, tako da nisu baš pogodni za korisnike. Kad god se ukuca neka adresa u Web čitač, on mora da tu adresu pretvori u numeričku da bi mogao da zaista ostvari komunikaciju. Informacije te vrste daje DNS servis. Računar će se obratiti DNS-u i od njega tražiti koja IP adresa odgovara traženoj tekstualnoj adresi, kada dobije informaciju nastavlja komunikaciju sa traženim računarom i onda korisniku prikazuje stranice sa željenog sajta.

DNS servis je meta napada zlonamernika i problem je upravo zbog njegovog vitalnog značaja za funkcionisanje interneta. Postoje načini da se uzurpira DNS servis, „zatruje“ izmenjenim podacima i da se preko njega korisnici preusmere na server napadača. Tada napadač dobija zaista velike mogućnosti zloupotrebe.

Imajući u vidu ozbiljnost problema da je problem ozbiljan odlučilo se da se pređe na sigurniju varijantu DNS servisa, koja se naziva DNSsec (DNS Security Extensions). Uprošćeno, to je isti DNS servis samo proširen protokolom koji uvodi sigurnosne ključeve, tako da se obezbeđuje provera da li su podaci koje DNS zona sadrži ispravni, odnosno neovlašćeno menjani [6].

DNSsec čini bezbednost DNS-a. DNSsec je projektovan da zaštiti internet od trenutnih napada, kao što je keš trovanje. DNSsec je predloženi standard koji modifikuje zapise resursa i protokole DNS-a da bi se obezbedila sigurnost za transakcije između resolvera i servera naziva. Uvođenjem podataka koji su kriptografski potpisani javnim ključem u DNS uz pomoć četiri nova zapisa resursa, DNSsec obezbeđuje:

Autentičnost DNS podataka (resolver može da odredi da li odgovor potiče od autoritativnog servera naziva određene zone).

Verifikaciju podataka (resolver može da odredi da li je odgovor menjan u toku prenosa).

Autentično negiranje postojanja (resolver može da potvrdi da je određeni upit nerazrešiv, ako ne postoji zapis resursa DNS-a na autoritativnom serveru naziva).

35

4.1 DNSsec funkcionisanje

DNSsec je osmišljen da zaštiti resolvere od lažiranih DNS podataka, kao što je slučaj pri “trovanju” DNS keša. Svi odgovori u DNSsec-u koji se šalju su digitalno potpisani. Proverom digitalnih potpisa, resolver može da proveri da li je primljena informacija identična (tačna i kompletna) kao informacija na autoritativnom serveru naziva.

Prelazak na DNSsec protokol može da izazove ozbiljne probleme ne samo na sistemima koji ne podržavaju ovaj protokol, već i na uređajima koji posredno utiču na DNS servis, najpre ruterima.

Naime, DNS servis je poznat kao servis koji troši malo resursa. On koristi UDP (User Datagram Protocol) protokol a njegovi paketi su veoma mali. Zbog toga mnogi ruteri namerno ograničavaju veličinu UDP paketa na 512 bajtova, a pakete koji su veći od toga, ne propuštaju. Na mnogim ruterima je ovo fabrički podešeno i čak i ne postoji mogućnost da korisnik promeni to ograničenje.

DNSsec protokol, zbog potrebe prenosa ključeva, prelazi ograničenje od 512 bajtova. Njegovi paketi su po pravilu veći od 1024 bajta. To znači da DNSsec upiti neće prolaziti kroz rutere koji ograničavaju dužinu UDP paketa na 512 bajtova. Pored rutera, problem mogu da izazovu i razni servisi koji presreću DNS upite bez loših namera, recimo zbog keširanja, ili obezbeđenja podrške u slučaju da upit nema rezultat (upućivanje na neki pretraživač ili slično). Ako oni nisu prilagođeni za DNSsec protokol, praktično će odseći od interneta svoje korisnike [5].

DNSsec uvodi četiri nova tipa zapisa resursa: Potpis zapisa resursa (Resource Record Signature - RRSIG); DNS javni ključ (Domain Name System Key - DNSKEY); Potpisnik delegiranja (Delegation Signer - DS); Sledeći bezbedan (Next Secure - NSEC).

Kada se koristi DNSsec, svaki odgovor na DNS lookup će sadržati RRSIG DNS zapis, pored tipa zapisa koji je zahtevan. RRSIG zapis je digitalni potpis za odgovore DNS skupu resursa zapisa. Digitalni potpis može da bude verifikovan od strane ispravnog javnog ključa pronađenog u DNSKEY zapisu. DS zapis se koristi za autentifikaciju DNSKEY zapisa u lookup proceduri koristeći “lanac poverenja”. NSEC zapis se koristi za pružanje snažnog otpora protiv DNS spoof-a i lažiranja sadržaja.

36

4.2 Posledice uvođenja DNSsec-a

Najpre, uvođenje DNSsec protokola ne znači isključenje DNS protokola. Naprotiv, DNS serveri će i dalje odgovarati i na obične DNS upite na isti način kao i do sada. Ko ne koristi DNSsec neće naići na probleme. Samo ako DNS upit zahteva DNSsec, dobiće ga. Problem može da se javi ako neki od rutera na putanji konekcije ograničava UDP na 512 bajtova i tako onemogući DNSsec pakete da stignu do odredišta.

Može se desiti da i celi internet provajderi ostanu odsečeni od interneta, to jest, sve će funkcionisati osim DNS servisa. Ipak, ne treba očekivati da takvih provajdera bude mnogo. Oni po pravilu koriste kvalitetnu opremu za umrežavanje koja omogućava da se problem lako reši i ako neko od njih bude pogođen to će pre biti zbog neobaveštenosti i nepravovremene pripreme, nego zbog ograničenja same opreme koju koriste.

Internet provajderi bi trebalo da su već proverili svoju opremu i servise i usaglasili ih sa DNSsec protokolom. Korisnici mogu da izvrše proveru svoje internet veze već tada, pre nego što se problem pojavi. Može se preuzeti “država program za testiranje”, i pokrenuti ga na svom računaru i istestirati rutere koji su bitni za internet vezu. Po pokretanju, program će sam utvrditi koji je najbliži ruter tako da se on može odmah ispitati, ali omogućava i da se ukuca adresa bilo kog drugog rutera tako da se može proveriti bilo koji. Kako će saznati adrese rutera je na korisniku, pošto to u mnogome zavisi od njegovog internet provajdera. Ako se već dođe u situaciju da DNS počne praviti probleme, uvek se može računar podesiti da koristi neki javni DNS servis dostupan preko interneta. Može se upotrebiti GoogleDNS ili OpenDNS. Oni ne koriste DNSsec protokol te će tako sigurno paketi prolaziti kroz sve rutere [6].

4.3 Nedostaci DNSsec-a

DNSsec nosi sa sobom nekoliko slabosti i problema:

DNSsec je kompleksan za uvođenje i u nekim slučajevima na granicama zona zahteva vrlo pažljiva podešavanja. Iskustva iz eksperimenata sugerišu da greške u konfigurisanju zone ili ključevi koji su prestali da važe mogu izazvati ozbiljne probleme za DNSsec resolver.

DNSsec značajno povećava veličinu DNS paketa u odgovoru; između drugih stvari, ovo čini DNSsec DNS servere još efektivnijim kao DoS amplifikatore.

37

Provera odgovora DNSsec-a povećava opterećenje resolvera, jer DNSsec resolver treba da izvrši validaciju potpisa i u nekim slučajevima treba da pošalje dodatne upite. Ovo povećanje opterećenja povećava i vreme potrebno da se pošalje odgovor originalnom DNS klijentu, što u nekim slučajevima može da dovede do timeout-a i ponovnog slanja upita. Štaviše, mnogi trenutni DNS klijenti su već isuviše nestrpljivi i bez dodatnih kašnjenja koje bi uveo DNSsec.

Kao i sam DNS, model poverenja DNSsec-a je skoro potpuno hijerarhijski. Dok DNSsec dozvoljava resolverima da saznaju javne ključeve van grupe onih koji se odnose na root, root ključ je onaj koji je zaista važan. Stoga bi bilo kakav kompromis u bilo kojoj zoni između root-a i određenog naziva mogao da naruši sposobnost DNSsec-a da zaštiti integritet podataka vlasnika naziva. Ovo nije nikakva promena, jer nebezbedni DNS koristi isti model.

Prelaz između ključeva na root-u je vrlo težak. Ovaj problem do sada nije adekvatno rešen.

Ne obezbeđuje tajnost podataka i ne štiti od DDoS (Distributed Denial of Service) napada.

38

5. BUDUĆNOST INTERNETA I DNS-A

Iako je opšte poznato da je internet decentralizovan i nehijerarhijski organizovan, u njegovoj osnovi je i dalje centralizovana hijerarhija, što se najbolje vidi posmatranjem DNS-a. Potreba da se obezbedi jedinstvenost, tj. da se spreči korišćenje duplih naziva domena, stvorila je potrebu za nekom vrstom tela koje bi pratilo ili dodeljivalo imena. Međutim, kontrola nad DNS-om daje značajnu moć nad internetom. Ko god kontroliše DNS, odlučuje koji novi TLD (Top-Level Domain) nazivi mogu da se uvedu i kako će imena i IP adrese biti dodeljene Web sajtovima i drugim internet resursima.

5.1 ICANN sistem

Američko Ministarstvo trgovine je juna 1998. kao odgovor na sve veću zabrinutost vezanu za DNS, donelo izjavu o politici privatizacije adresnog prostora na internetu, poznatu kao DNS White Paper. Ovaj dokument je pozvao na formiranje privatne neprofitne korporacije koja bi preuzela DNS i izvršila različite reforme. Nedugo, međunarodna grupa je posle zatvorenog sastanka, objedinjena u ICANN (Internet Corporation for Assigned Names and Numbers), kao privatnu neprofitnu korporaciju sa sedištem u Kaliforniji. Zatim, Američko Ministarstvo trgovine je prenelo na ICANN većinu svojih ovlašćenja vezanih za upravljanje DNS-om.

ICANN je odgovoran za koordinaciju sistema jedinstvenih identifikatora i, posebno, obezbeđujući njegov siguran i bezbedan rad. Ovaj rad obuhvata koordinaciju adresnih prostora internet protokola (IPv4 i IPv6) i dodeljivanje adresa regionalnim internet registrima, radi održavanja identifikatora internet protokola, kao i za upravljanje top-level domenima, koji uključuje rad DNS root servera. Najveći deo rada ICANN-a se odnosi na DNS politiku razvoja za internacionalizaciju DNS sistema i uvođenje novih top-level domena [17].

Određivanje najbolje budućnosti za ICANN i administraciju DNS-a nije pitanje na koje se lako može dati odgovor. Ali, u svakom slučaju, rasprave o ovoj temi su veoma važne i neophodno je da ih bude što više. Kako sve više ljudi u svetu postaje svesno interneta i uključuje internet u svoje svakodnevne živote, kontrola koju ICANN ima nad DNS-om će imati sve veće implikacije.

39

5.2 Alternativni DNS

Uz postojećih 13 DNS root servera koji rade u dogovoru sa ICANN-om, nekoliko organizacija upravlja alternativnim DNS root serverima. Svaka od njih poseduje sopstvenu grupu root servera naziva i sopstveni skup top level domena.

Alternativni root serveri najčešće obuhvataju adresiranje za sve TLD servere koje je odredio ICANN (generički .com, .net, .org... kao i državni .rs, .uk itd.), kao i za TLD servere za druge domene najvišeg nivoa (kao što su .new, .web, .tech...) koje ICANN nije definisao, već ih održavaju nezavisne organizacije.

Alternativni DNS root se može okarakterisati kroz tri grupe: One koji su nastali iz idealističkih ili ideoloških razloga; One koji su nastali kao komercijalni projekti profitnih preduzeća; One koji su pokrenuti kao projekti organizacija za sopstvene potrebe.

Trenutno samo mali deo provajdera koristi usluge alternativnih root servera, dok se većina drži servera koje je naveo ICANN. Internet Architecture Board se u dokumentu RFC 2826 snažno protivi postavljanju i korišćenju alternativnih root servera naziva.

U Tabeli 5.1 predstavljeni su alternativni DNS root serveri i među njima kao najozbiljniji projekat alternativnog sistema adresiranja na internetu predstavlja ORSN (Open Root Server Network), koji se koristi od 2002.

Tabela 5.1. Lista aktivnih i neaktivnih alternativnih DNS root servera

Aktivni DNS root serveri Neaktivni DNS root serveri

Cesidian ROOT AlterNIC

Global-Anycast eDNS

Mobile TLD Iperdome

NameCoin P2P DNS Open Root Server Network

Name.Space Open RSC

New.net

Public-Root

40

5.3 Razmere problema

Danas je sasvim uobičajeno da se sreću maliciozne mreže sastavljene od više stotina hiljada računara. Takođe, sasvim je uobičajeno da se na „crnom” tržištu iznajme, uz finansijsku nadoknadu, čitave armije “zombija” na određeno vreme. Motivi za „uzgajanje i održavanje” malicioznih mreža više nisu istraživački duh ni intelektualna hakerska radoznalost. Maliciozne mreže danas imaju snagu oružja u elektronskom ratovanju i ogroman komercijalni potencijal. Ciljevi njihovih organizatora i vlasnika sve češće su u stvaranju profita. Sledeći statistički podaci iz 2004. najbolje svedoče o razmerama problema [19]:− Na internetu postoji preko 1.000.000 zombija;− Broj malicioznih mreža je veći od 30.000;− Procenjuje se da je preko 25% inficiranih računara pod kontrolom hakera;− Širokopojasne mreže su odgovorne za porast broja inficiranih računara od 93% u 2004.;− Na honeynet.org je registrovano 226.585 jedinstvenih IP adresa logovanih samo na jednom od IRC C&C kanala;− Prosečna veličina pojedine mreže je oko 2.000 “zombi” računara;− Maksimalna veličina pojedine mreže se može samo naslutiti; holandska policija je u jednoj akciji 2005. godine razbila mrežu od 100.000 “zombi” računara.

5.4 Stanje u domaćem internetu

Srbija se nalazi u fazi ubrzanog razvoja širokopojasnog interneta. Kablovski, bežični i ADSL (Asymmetric Digital Subscriber Line) pristup je u poslednje vreme u velikoj ekspanziji. Tipični korisnici su sve češće mala i srednja preduzeća i domaćinstva. To su upravo one korisničke kategorije kod kojih su prisutni praktično svi faktori koji stimulišu verovatnoću i uspeh napada: nizak nivo zaštite (bilo zbog nedostatka svesti i znanja, bilo zbog nedostatka sredstava), nekvalitetna infrastruktura, sve češći neprekidan rad itd. Sa druge strane, provajderi internet usluga najčešće pružaju veoma slabu ili nikakvu zaštitu svojim korisnicima.

Usluge pristupa, koje obično idu „u paketu” sa uslugom elektronske pošte praktično su potpuno nezaštićene od ovakvih napada. Jedina mera koja se standardno preduzima jeste antivirusna zaštita elektronske pošte, premda i to sa neujednačenim kvalitetom. Problem je u tome što je e-mail samo jedan od mnogobrojnih napadačkih vektora.

Šta je sa ostalima? Korisnici dobijaju javne IP adrese. One se dodeljuju iz statičkih, nepromenljivih adresnih opsega, koji se lako otkrivaju. Čak i kada individualna

41

adresa korisnika nije statička, uspešni napadi su i dalje realno mogući. Brzi uvid u nekoliko popularnih ADSL adresnih prostora otkrio je niz slabosti: nezaštićene TCP (Transmission Control Protocol) i UDP portove, nekorišćene aktivne servise (uključujući i file sharing) itd. Situacija sa bežičnim pristupom je još mnogo gora – neke domaće mreže prosto „traže” da budu inficirane botovima.

Za domaći internet se verovatno može reći da je nedostatak svesti i znanja još veći problem od nedostatka sredstava. Edukacija i konsultantske usluge u ovoj oblasti su još uvek veoma nerazvijene. Verovatno najteži problem u ovoj oblasti leži u tome što trenutno u Srbiji praktično nema konsaltinga koji je tehnološki nezavisan.

Opšti zaključak bi bio da sa daljim razvojem širokopojasnog pristupa domaći internet postaje veoma atraktivan kao poligon za maliciozno umrežavanje. Ukoliko se na taj trend na vreme ne obrati dovoljna pažnja, mogu se očekivati veoma štetne posledice.

42

6. ZAKLJUČAK

Običan korisnik interneta ne mora da zna mnogo o DNS-u, ali kad god se koristi internet – koristi se i DNS. Svako slanje elektronske pošte ili surfovanje Web-om oslanja se na Domain Name System. Zbog toga ova tema, a naročito bezbednost povezana sa njom, zaslužuje posebnu analizu. Kriminal je na internetu prisutan gotovo od njegovog nastanka. Ciljevi i motivi su do danas ostali isti. Uprkos napredovanju tehnologije ozbiljni internet kriminalci su se još bolje organizovali. Danas koriste sofisticirane metode za postizanje svojih ciljeva, uz vešto prikrivanje sopstvenog identiteta, pa ih je praktično nemoguće otkriti. Najmoćnije oružje na internetu, bot mreže nalaze se u njihovim rukama.

Treba skrenuti pažnju na postojeću opasnost da mere i sredstva zaštite u dovoljnoj meri ne prate razvoj jedne složene i vrlo sofisticirane napadačke tehnologije, kao i da je prisutan veliki rizik od rastućeg zaostajanja u tom pogledu, posebno u domaćim uslovima. Autori zlonamernih programa najčešće su na korak ispred stručnjaka koji se bave analizom bezbednosti mreže, a na dva ili više od državnih službi, čiji je zadatak da sprečavaju nelegalne aktivnosti.

Bezbednost je oblast koja se dinamički menja, što naročito važi za bezbednost računara i računarskih mreža. Bezbednost sistema za adresiranje domena je velika tema, ovaj završni rad bi trebalo da predstavlja osnovno upoznavanje sa bezbednosnim pitanjima DNS-a, dok bi detaljno predstavljanje svih aspekata bezbednosti ovog sistema zahtevalo mnogo više pažnje i prostora.

43

LITERATURA

[1] Gojko Grubor, Milan Milosavljević, “ Osnove zaštite informacija ”, Univerzitet Singidunum, Beograd 2010.[2] Radule Šoškić, CISSP „Telekom Srbija” a.d., Zlonamerno umrežavanje kao oblik zloupotrebe informacionih tehnologija, 2010.[3] http://www.link-elearning.com/dlmaterijali/materijali/DL2277/SadrzajNJpdf/MA2_04.pdf[4] http://web.utic.ba/Default.aspx?tabid=110[5] http://www.dnssec.net/[6] Peđa Supurović, beležnica » DNSSEC – novi smak Interneta[7] http://www.velarava.com/hr/computer-tips/55-to-je-dos-napad.html[8] http://www.yugomania.com/scitech/recnik-kompjuterskih-internet-termina/sta-je-to-ddos-napad[9] http://www.verisigninc.com/en_US/products-and-services/network-intelligence-availability/ddos/index.xhtml[10] http://www.pss-magazine.com/LinkResolver.action?request=280[11] http://msacademic.rs/News.aspx?id=577[12] http://techterms.com/[13] http://whatis.techtarget.com/definition/fast-flux-dns.html[14] http://www.theregister.co.uk/2005/10/07/dutch_police_smash_zombie_network/ [15] http://www.networkworld.com/news/2007/020807-rsa-cyber-attacks.html[16] http://en.wikipedia.org/wiki/Botnet[17] http://www.icann.org/en/committees/security/sac025.pdf[18] http://www.it-sigurnost.com/Preuzimanje-identiteta/dns-spoof-laziranje-web sadrzaja.html[19] http://arachnid.homeip.net/papers/VB2005-Bots_and_Botnets-1.0.2.pdf [20] http://grok.lsu.edu/article.aspx?articleid=5564[21] http://www.linux-france.org/prj/inetdoc/cours/admin.reseau.dns-dhcp/admin.reseau.dns-

dhcp.single.html

44