twonet.files.wordpress.com · Web viewConfigurar la seguridad de los equipos activos para proteger...

-

Upload

hoangkhuong -

Category

Documents

-

view

212 -

download

0

Transcript of twonet.files.wordpress.com · Web viewConfigurar la seguridad de los equipos activos para proteger...

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Regional Distrito Capital Sistema de Gestión de la Calidad

TWO NET - REDUNDANCIA ACTIVA

Versión 1

Centro Gestión de Mercados, Logística y Tecnologías de la InformaciónPrograma de Teleinformática

Bogotá, Febrero de 2012

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

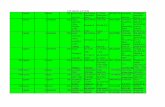

Control del Documento

Nombre Cargo Dependencia Firma FechaAutores Guillermo Adolfo

León Muñoz.Jorge Enrique Martinez BernalRaúl Andrés Garay Torres

Centro Gestión de Mercados, Logística y Tecnologías de la Información

Febrero de 2012

Revisión ELIZABETH DOMÍNGUEZMARINA PRIETOSONIA ESCOBARMARTHA LEONKEYLA KARINA GONZALEZMIGUEL HIGUERA JOHN JAIME PEREZJAIRO RODRIGUEZFABIAN MESTRE

Instructores

Centro Gestión de Mercados, Logística y Tecnologías de la Información

Febrero de 2012

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

■ Planteamiento del problema:

¿Cómo implementar mecanismos que eviten la caída o falla de la Red de la Unidad Médica Diagnóstica Espinosa Gómez?

● Problema identificado

La inestabilidad y falla de la red en la Unidad Médica Diagnóstica Espinosa Gómez

● Causas del problema

Mala administración y configuración de los diferentes equipos activos. ● Efectos del problema identificado

Perdida de datos, retrasos en trabajo y avería de los equipos.

● Consecuencias

Perdida de información en el lapso de tiempo que demora un proveedor de internet en proporcionar el servicio, cuando el otro proveedor falla.

● Solución

Usar un sistema operativo embebido (Pfsense 2.0.1 Realese) y configurar los dispositivos activos.

● Descripción del proyecto (resumen ejecutivo)

1. Nombre del ProyectoRedundancia en equipos activos en la Unidad Médica Diagnóstica Espinosa Gómez

2. ResponsablesAprendices Guillermo Adolfo León Muñoz, Jorge Enrique Martínez Bernal y Raúl Andrés Garay Torres

3. Tiempo de ejecuciónDoce meses (12)

4. Población objetoPequeñas y medianas empresas del sector salud (IPS)

5. Objetivo del proyectoImplementar redundancia por medio de la configuración de equipos activos en la Unidad Médica Diagnóstica Espinosa Gómez.

Debido a la falta de estabilidad en las redes empresariales en el sector salud IPS, se ve la necesario la implementación de mecanismos que permitan brindar una red mas confiable, que este disponible las 24 horas mediante la redundancia de equipos activos, los cuales permitirán una optimización satisfactoria de los recursos de la red.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

■ Objetivos

General

● Implementar redundancia activa por medio de la configuración de equipos activos para la Unidad Médica Diagnóstica Espinosa Gómez.

Específicos

■ Analizar el comportamiento, administración y configuración de los equipos activos en la Unidad Médica Diagnóstica Espinosa Gómez.

■ Diseñar un esquema que permita evitar la caída y falla de la red en la Unidad Médica

Diagnóstica Espinosa Gómez.

■ Diseñar mecanismos que permitan evitar la caída de la red y garantizar su adecuado funcionamiento.

■ Implementar la configuración e instalación de equipos activos que asumen la función del dispositivo afectado y que pasa inadvertido para el usuario final.

■ Configurar la seguridad de los equipos activos para proteger la información de la empresa.

■ Evaluar el rendimiento y funcionamiento de los dispositivos instalados para verificar el óptimo desempeño de la red.

■ Justificación

Durante los últimos años ha surgido un gran desarrollo a nivel tecnológico, lo cual hace necesario una formación y capacitación en el campo de las Tecnologías de la Información y la comunicación para las personas que hacen parte de la UNIDAD MÉDICA DIAGNÓSTICA ESPINOSA GÓMEZ, con el fin de ofrecer un servicio más eficiente con un excelente conocimiento y manejo del tema.

En este caso los pacientes que hacen parte de esta unidad tienen como necesidad obtener sus resultados médicos de forma inmediata y oportuna y sus clientes internos de entregar cualquier información a pacientes o superiores de la misma forma.

A raíz de esto, nace TWO NET-REDUNDANCIA ACTIVA, sistema que implementa mecanismos que aumentan la tolerancia a fallos en la red, aplicando soluciones a las empresas pequeñas y medianas. Sin embargo para este proyecto se enfocara en esta unidad médica, donde se llevara cabo el trabajo de una red eficiente que optimice el proceso de conectividad, servidor y servicio de atención a sus clientes.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Con este mecanismo lo que se pretende es disminuir los costos que representa la perdida de información (informes y resultados a pacientes), y además tener una red eficiente, teniendo como respaldo servidores, routers y switches.

■ Antecedentes

En el año de 1971 se creó el Laboratorio Espinosa Torres sociedad Limitada, siendo el único socio el Dr. Álvaro Espinosa Torres (Medico –Cirujano Universidad Nacional; Bacteriólogo Universidad de los Andes), al siguiente año se modificó las escrituras para incluir a dos nuevas socias la Dra. María Lucia Gómez de Espinosa (Bacterióloga Universidad de los Andes) y la Dra. Luisa Jaramillo (Bacterióloga de los Andes) cambiando su razón social a la de Laboratorio Espinosa Jaramillo. En el año 1974 la socia Luisa Jaramillo vendió su participación en la sociedad a los dos otros socios y se volvió a modificar la escritura y nombre de la razón social al Laboratorio Clínico Espinosa Gómez. En el año de 1979 se venció al no renovarse la matricula mercantil el término de la sociedad, por falta de seguimiento legal normativo, con lo cual se tuvo que transferir a una nueva sociedad que tomo el nombre de Laboratorio Clínico Medico Espinosa Gómez que se conformó con los socios actuales (Dr. Álvaro Espinosa Torres, Dra. María Lucia Gómez de Espinosa, Dr. Andrés Espinosa Gómez y Camila Espinosa Gómez).En sus inicios los fundadores quisieron que fuera un laboratorio especial que prestara sus servicios en todo el país con la mayor calidad y Eficiencia. Ofreciendo la mayor cantidad de exámenes de alta especialización a sus remitentes. Fue así como crearon el primer laboratorio de referencia a nivel nacional. Iniciaron el proceso de recepción de pruebas especiales que les eran remitidas de otros laboratorios del país. Pronto surgió la necesidad de abrir nuevas sedes en Bogotá, facilitando así a los pacientes de los diferentes sectores el acceso a los servicios de toma de muestra para sus exámenes. Cuenta con experiencia en el manejo de laboratorios clínicos con servicio 24 horas, como quiera que y que durante dos años manejó el Laboratorio de la Clínica San Diego y entre los años 2005 a 2006 manejo el laboratorio de la Fundación Clínica de Maternidad David Restrepo.Para finales del año 2006 se decide cambiar el objeto social de la empresa al pasar de ser un Laboratorio clínico a una Unidad Médica debido a la integración de los servicios médicos de Reproducción, Cirugía Plástica, Ginecología, Radiología y Salud Ocupacional. Actualmente la empresa es pionera en el procesamiento de pruebas de alta especialidad, siendo uno de los pocos en el país que maneja el área reproductiva. Hacia un futuro la institución busca mejorar, fortalecer los servicios prestados en el área de Salud Ocupacional y cirugía plástica para forjar departamentos que estén en caminados a cubrir integralmente las necesidades de los diferentes clientes.Para el año 2007, la Institución se certifica con ICONTEC, bajo la norma ISO 9001, ratificando su empeño en el mejoramiento continuo de la labor diagnostica y demostrando interés de buscar la calidad en las áreas donde se desempeñan en el sector salud. Anexo1: Historia de la empresa de la pagina web www.espinosagomez.com

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

La Unidad Médica Diagnostica Espinosa Gómez inicia sus actividades bajo el sistema Lotus 1 2 3, en donde manejan tanto la parte contable como la parte de análisis de resultados, al entrar en el auge de los servicios ofrecidos al usuario se decide dar un giro y así adquirir el programa Winsislab, que permitía poder manejar cómodamente los resultados e información financiera de la IPS. Para el manejo de esta aplicación se montó una red en estrella que cuenta con veinticinco (25) estaciones de trabajo implementando cableado categoría 5e.

Al ser abiertas las diferentes sedes, la red se vuelve deficiente para compartir la información que debe ir de una sede a la otra, y para dar solución parcial a esto, se realiza la compra de dispositivos USB y así poder realizar los diferentes backups en cada una de las sedes, las cuales mes a mes debían hacer llegar las correspondientes copias a la sede principal (chapinero), en donde el departamento de facturación ejecutaba la restauración de los backups para así poder generar las facturas a sus diferentes clientes.

Otro inconveniente era la falta de administración en las distintas sedes ya que se podían presentar errores en la digitación de exámenes y no había como corregirlos desde la sede principal, para esto se resolvió implementar un acceso remoto vía Fax modem, en donde la velocidad de conexión no era optima en un principio y se presentaban frecuentemente errores de conexión, para dar solución a este inconveniente se decide proporcionar el servicio de internet a cada una de las sedes y realizar la corrección vía internet con la aplicación Logmein, esto al principio ayudo funcionó, pero aun así, la empresa quería facilitar mucho más las cosas a sus clientes externos e internos y por esto se genera la migración a una aplicación más sofisticada y sólida, en donde los pacientes pueden descargar sus exámenes utilizando sus correos electrónicos.

Al migrar a esta aplicación la empresa empieza a contar con pasa de tener un programa que permite acceder remotamente a los host de las otras sedes otro computador, permitiendo y permite a adquirir un software que deja hacer las correcciones ingresando al servidor, logrando eficiencia en la entrega de reportes al área de contabilidad y exámenes a pacientes. Todo esto se lleva a cabo mediante una conexión por VPN (Virtual Private Network) la cual permite que todas las sedes trabajen sobre un mismo servidor sin la necesidad de realizar backups independientes y enviarlos a la sede principal. Además de tener el anterior servicio se implementa una conexión a internet por medio de proxy y así poder administrar y auditar a los diferentes usuarios que utilizan el sistema.

■ Alcance del Proyecto

Para dar paso al alcance del proyecto debemos tener en cuenta que el factor humano, ambiental entre otros, son de vital importancia para el avance del mismo.

El proyecto ofrece la posibilidad que el campo tecnológico brinde las herramientas, equipos y mecanismos que permitan la actualización y adecuación de un sistema estable y versátil, que proporcione disponibilidad en los recursos necesarios para el buen desempeño de la red.

Para poder llevar a cabo implementar el proyecto se necesita de una inversión que no todas las empresas están dispuestas a realizar, a esto se le suma la conjuntamente a esto la

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Otra complicación es la falta de actualización de los equipos finales los cuales que no cumplan con los requisitos mínimos para la implementación del servicio.

Para el buen desarrollo del proyecto es necesario tener en cuenta cosas y/o ítems tales como; presupuesto, manejo de los recursos, disponibilidad, actualización.

● Beneficiarios del proyecto

Pequeñas - Medianas Empresas del sector salud (IPS) que no cuentan con confiabilidad y estabilidad en su red, y por lo tanto, su trabajo se ve afectado por el rendimiento de la red.

● Impacto (Social, Económico, Ambiental y Tecnológico)

Garantizar el trabajo en hora real o inmediata de los clientes internos y externos, que permita un uso más dinámico de los recursos disponibles (resultados y/o entrega de informes) de la Unidad Médica Diagnóstica Espinosa Gómez.

La implementación de estos mecanismos, harán que la Unidad Médica Diagnóstica Espinosa Gómez sea más eficiente y por ende su productividad sea mayor. Lo cual asegura la recuperación de la inversión a mediano plazo.

Por medio de este proyecto se disminuye el impacto ambiental, utilizando dispositivos de bajo consumo energético tales como, (servidores) chipset E3200 o chipset 945GC, (routers) Routers: DIR-855 Xtreme N Duo Media Router, y (switches) Switches: DGS-1024D (Green).

Se encontraran con soluciones inmediatas. Su trabajo será seguro al disminuir fallas y estarán en constante actualización sin afectar a la competencia. El objetivo fundamental de la implementación de redundancia es proporcionar acceso universal a la información, adoptando modelos basados en infraestructuras tecnológicas avanzadas, que permitan al usuario final acceder a la información de manera transparente sin importar que forma adopte, ni donde se encuentre.

● Restricciones o riesgos asociados: (Plantee las soluciones a los riesgos asociados)

El tiempo dispuesto para este proyecto será de dieciocho (18) meses.

La solución que corresponde al tiempo se basará en un cronograma de actividades con labores asignadas y tiempos determinados, teniendo en cuenta los posibles contratiempos que se puedan presentar.

El costo presupuestado para la realización de proyecto se vea afectado por modificaciones adicionales que se deben hacer en el transcurso del mismo. Lo que corresponde a cambios imprevistos por parte de los que realizan el trabajo Se deberá hacer la correspondiente valoración inicial para evitar gastos innecesarios este tipo de imprevistos, pero si los cambios llegasen a presentarse por la parte de quien contrata el servicio deberá estar dispuesto a reevaluar tanto presupuesto y tiempo de ejecución.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

La instalación y configuración de los equipos activos se deberá realizar teniendo en cuenta los siguientes parámetros; tiempo, calidad y normas vigentes.

La manera en que esta labor se lleve a cabo sin contratiempos, es haciendo un estudio preliminar de las configuraciones correspondientes a lo solicitado por el cliente, teniendo en cuenta la reglamentación vigente y basándonos en el tiempo de ejecución de estas labores.

Debido a las jornadas de trabajo en la empresa, se dificulte el avance del proyecto.

Se deberá tener en cuenta en el cronograma de actividades los días en los cuales no se podrán llevar a cabo trabajos, que puedan interrumpir las actividades laborales de la empresa, por lo tanto se deberán cuadrar las mismas en días no laborales.

No se cuente con los permisos necesarios para verificar el estado actual de la red e implementar el sistema redundante, ya que la parte de la red la maneja un tercero.

En este caso la empresa que desee el servicio deberá realizar la correspondiente solicitud a los terceros, para que se pueda realizar por parte de nosotros los prestadores del servicio el correspondiente análisis y verificación del estado de la red.

Que el proveedor se demore en la entrega de la materia prima.

En este caso se tendría que revisar y revaluar el cronograma de actividades y realizar labores que no necesiten la materia prima faltante, además de realizar un acta con la correspondiente falla por parte del proveedor haciéndola llegar al contratante.

“La utilización de alguna norma no vigente que pudiese entorpecer la realización del proyecto."

Poner al tanto al contratante de cualquier altercado y buscar la solución a lo hecho fuera de las normas vigentes que en este caso seria realizar todo bajo las normas vigentes.

● Productos o resultados del proyecto

1. Adecuada configuración de equipos activos, logrando la eficiencia de la red.

2. Adecuada implementación de redundancia en el Servidor a través del software Pfsense la VPN, Switches y Routers de los que dispone la en la Unidad Médica Diagnóstica Espinosa Gómez.

3. Adecuada documentación de los procesos realizados durante el proyecto, manuales e inducción para el correcto manejo de los equipos activos instalados y configurados.

4. Topología de la red en la que se muestra consta el sistema instalado y la distribución de los dispositivos activos y finales.

5. Pagina web con los registros del proyecto

6. Correo del proyecto

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Marco Teórico

RED DE AREA LOCAL (LAN).

Definición:

Es un sistema de comunicación entre computadoras que permite compartir información, con la característica de que la distancia entre las computadoras debe ser pequeña. Estas redes son usadas para la interconexión de computadores personales y estaciones de trabajo. Se caracterizan por: tamaño restringido, tecnología de transmisión (por lo general broadcast), alta velocidad y topología.

Figura Nº 01:Fuente:http://www.codigo23.net/img/net/LAN_inet2.png

Componentes de una Red LAN

Una red de computadoras está conectada tanto por hardware como por software. El hardware incluye tanto las tarjetas de interfaz de red como los cables que las unen, y el software incluye los controladores (programas que se utilizan para gestionar los dispositivos y el sistema operativo de red que gestiona la red.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Servidores:

Un servidor generalmente es una computadora en la que se ejecuta un programa que contiene información para ser compartida con muchos sistemas de cliente. Por ejemplo, páginas Web, documentos, bases de datos, imágenes, archivos de audio y vídeo pueden almacenarse en un servidor y enviarse a los clientes que lo solicitan.

Figura Nº 02:Fuentes: http://siccol.net/portal/images/pag_web/servidores1.jpg

Estaciones de Trabajo.Una estación de trabajo (en inglés workstation) es una computadora que facilita a los usuarios el acceso a los servidores y periféricos de la red.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 03:Fuente: http://img.quebarato.com.br/photos/big/B/5/330B5_1.jpg

Tarjeta de Interfaz de Red

Tarjeta electrónica que conecta las estaciones de trabajo a la red. Normalmente se insertan en una de las ranuras de expansión de la tarjeta madre del microcomputador suministrando de esta forma Acceso Directo a Memoria. Identificación o dirección única en la red que permite saber cuál es físicamente la Terminal.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 04:Fuente: http://www.filtronic.com.ve/

Sistema de Cableado:

El sistema de la red está constituido por el cable utilizado para conectar entre si el servidor y las estaciones de trabajo.Se reconocen tres tipos de cables para el sistema de cableado:Cables de par trenzado sin blindar (UTP) de 100 ohm y cuatro pares.Cables de par trenzado blindados (STP) de 150 ohm y dos pares.Cables de fibra óptica multimodo de 62.5/125 um y dos fibras.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 05:Fuente: http://www.monografias.com/trabajos13/cable/cable.shtml

Conectores:

RJ-45.

El conector RJ-45 definido por ISO 8877 se utiliza para diferentes especificaciones de la capa física en las que se incluye Ethernet. Otra especificación, EIA-TIA 568, describe los códigos de color de los cables para colocar pines a las asignaciones (diagrama de pines) para el cable directo de Ethernet y para los cables de conexión cruzada.Estas terminaciones incluyen conexiones engarzadas para la terminación de medios Cat5 con tomas RJ-45 para fabricar patch cables y el uso de conexiones insertadas a presión en patch panels 110 y conectores RJ-45. La figura muestra algunos Conectores.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 06:Fuente: http/www.cisco.com/edu/español/

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Conectores de fibra óptica.Los conectores de fibra óptica incluyen varios tipos. La figura muestra algunos de los tipos más comunes:Punta Recta (ST) (comercializado por AT&T): un conector muy común estilo Bayonet, ampliamente utilizado con fibra Multimodo.Conector suscriptor (SC): conector que utiliza un mecanismo de doble efecto para asegurar la inserción positiva. Este tipo de conector se utiliza ampliamente con fibra monomodo.Conector Lucent (LC): un conector pequeño que está adquiriendo popularidad en su uso con fibra monomodo; también admite la fibra multimodo.

Figura Nº 07:Fuente: http/www.cisco.com/edu/español

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Recursos y Periféricos Compartidos:Entre los recursos compartidos se incluyen los dispositivos de almacenamiento ligados al servidor, las unidades de discos ópticos, las impresoras, los trazadores y el resto de equipos que puedan ser utilizados por cualquiera en la red.

Figura Nº 08:

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Fuente:http://portal.educ.ar/debates/eid/informatica/PerifGricos2.jpg

Equipos de Conectividad:

SWITCHUn conmutador o switch es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes (bridges), pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.

Figura Nº 09

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Fuente: http/www.cisco.com/edu/español/

PUENTES:Es un hardware y software que permite que se conecten dos redes locales entre sí. Un puente interno es el que se instala en un servidor de la red, y un puente externo es el que se hace sobre una estación de trabajo de la misma red. Los puentes también pueden ser locales o remotos. Los puentes locales son los que conectan a redes de un mismo edificio.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 10Fuente: http://www.telepieza.com/

ROUTERDireccionador, ruteador o encaminador es un dispositivo de hardware para interconexión de red de ordenadores que opera en la capa tres (nivel de red). Un router es un dispositivo para la interconexión de redes informáticas que permite asegurar el enrutamiento de paquetes entre redes o determinar la ruta que debe tomar el paquete de datos.

Figura Nº 11Fuente: http/www.cisco.com/edu/español/

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

MODEMUn módem es un dispositivo que sirve para modular y demodular (en amplitud, frecuencia, fase u otro sistema) una señal llamada portadora mediante otra señal de entrada llamada moduladora.

Figura Nº 12Fuente: http://modemunergais.wordpress.com/2009/02/08/21/

Topología de la Red LAN

Red en anilloTopología de red en la que las estaciones se conectan formando un anillo. Cada estación está conectada a la siguiente y la última está conectada a la primera. Cada estación tiene un receptor y un transmisor que hace la función de repetidor, pasando la señal a la siguiente estación del anillo.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 13Fuente:http://www.monografias.com/trabajos53/topologias-red/topologias-red.shtml

Red en mallaLa Red en malla es una topología de red en la que cada nodo está conectado a uno o más de los otros nodos. De esta manera es posible llevar los mensajes de un nodo a otro por diferentes caminos.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 14Fuente:http://www.monografias.com/trabajos53/topologias-red/topologias-red.shtml

Red en bus.Topología de red en la que todas las estaciones están conectadas a un único canal de comunicaciones por medio de unidades interfaz y derivadores. Las estaciones utilizan este canal para comunicarse con el resto.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura Nº 15Fuente:http://www.monografias.com/trabajos53/topologias-red/topologias-red.shtml

Red en estrellaRed en la cual las estaciones están conectadas directamente al servidor u ordenador y todas las comunicaciones se han de hacer necesariamente a través de él. Todas las estaciones están conectadas por separado a un centro de comunicaciones, concentrador o nodo central, pero no están conectadas entre sí. Esta red crea una mayor facilidad de supervisión y control de información ya que para pasar los mensajes deben pasar por el hub o concentrador, el cual gestiona la redistribución de la información a los demás nodos. La fiabilidad de este tipo de red es que el malfuncionamiento de un ordenador no afecta en nada a la red entera, puesto que cada ordenar se conecta independientemente del hub, el costo del cableado puede llegar a ser muy alto. Su punto débil consta en el hub ya que es el que sostiene la red en uno.

Figura Nº 16Fuente:http://www.monografias.com/trabajos53/topologias-red/topologias-red.shtml

Modelo OSIVirtualmente, todas las redes que están en uso hoy en día, están basadas de algún modo en el modelo OSI (Open Systems Interconnection). El modelo OSI fue desarrollado en 1984 por la organización internacional de estándares, llamada ISO, el cual se trata de una federación global de organizaciones representando a aproximadamente 130 países.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

El núcleo de este estándar es el modelo de referencia OSI, una normativa formada de siete capas que define las diferentes fases por las que deben pasar los datos para viajar de un dispositivo a otro sobre una red de comunicaciones.La utilidad de esta normativa estandarizada viene al haber muchas tecnologías, fabricantes y compañías dentro del mundo de las comunicaciones, y al estar en continua expansión, se tuvo que crear un método para que todos pudieran entenderse de algún modo, incluso cuando las tecnologías no coincidieran. De este modo, no importa la localización geográfica o el lenguaje utilizado. Todo el mundo debe atenerse a unas normas mínimas para poder comunicarse entre sí.Esto es sobre todo importante cuando hablamos de la red de redes, es decir, Internet.Tabla Nº: 01

Figura Nº 17Fuente:http://world-ofdino.blogspot.com/2007/02/modelo-osi-y-modelo-tcpip.html

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

RED DE ÁREA LOCAL VIRTUAL (VLAN)

Definición:Una red de área local (LAN) se define como una red de computadoras localizada en un área geográfica determinada, como puede ser una escuela o empresa. Algunos de los principales problemas asociados con este tipo de red son el no contar con confidencialidad entre los usuarios de la LAN así como el hecho de no aprovechar correctamente el ancho de banda al tener a todas las estaciones de trabajo en un mismo dominio de colisión.Una VLAN consiste en una red de ordenadores que se comportan como si estuviesen conectados al mismo cable, aunque en realidad pueden estar conectados físicamente a diferentes segmentos de una red de área local. Una de las mayores ventajas de este tipo de redes, es que una computadora puede ser trasladada físicamente permaneciendo en la mismaVLAN sin ningún tipo de reconfiguración.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

La red virtual, permite separar la visión lógica de la red de su estructura física; esto es, que si un departamento se desplaza a un edificio a través del campus, este cambio físico será transparente gracias a la visión lógica de la red virtual. Del mismo modo, se reduce notablemente el tiempo y los datos asociados con los movimientos físicos, permitiendo que la red mantenga su estructura lógica y que los centros de cableado permanezcan seguros y a salvo de interrupciones.

Figura Nº 18Fuente: http://wiki.glib.org.mx/index.php/WikiGlib:Ayuda

Características.

Los usuarios de las redes virtuales pueden ser distribuidos a través de una red LAN, incluso situándose en diferentes concentradores de la misma. Los usuarios pueden, así, “moverse” a través de la red, manteniendo su pertenencia al grupo de trabajo lógico. Al distribuir a los usuarios de un mismo grupo lógico a través de diferentes segmentos, se logra, como consecuencia directa, el incremento del ancho de banda en dicho grupo de usuarios. Al ubicar a los usuarios dentro de

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

distintos segmentos de red, es posible situar puentes y routers entre ellos, separando segmentos con diferentes topologías y protocolos.

Figura Nº 19Fuente: http://wiki.glib.org.mx/index.php/WikiGlib:Ayuda

Tecnologías

Existen tres aproximaciones diferentes que pueden ser empleadas como soluciones válidas para proporcionar redes virtuales: conmutación de puertos, conmutación de segmentos con funciones de bridging, y conmutación de segmentos con funciones de bridging/routing.Todas las soluciones están basadas en arquitecturas de red que emplean concentradores/conmutadores. Aunque las tres son soluciones válidas, sólo la última, con funciones de bridge/router, ofrece todas las ventajas a las VLAN

Conmutadores de puertos.Los conmutadores de puertos son concentradores con varios segmentos, cada uno de los cuales proporciona el máximo ancho de banda disponible, según el tipo de red, compartido entre todos los puertos existentes en dicho segmento.Cada segmento se asocia a un “backplane”, el cual a su vez, equivale a un grupo de trabajo.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Conmutadores de segmentos con bridging:

Diferencia de los conmutadores de puertos, suministran el ancho de banda de múltiples segmentos de red, manteniendo la conectividad entre dichos segmentos

Conmutadores de segmentos con bridging/routingSon dispositivos que comparten todas las ventajas de los conmutadores de segmentos con funciones de bridging, pero además, con funciones añadidas de routing, lo que les proporciona fácil reconfiguración de la red, así como la posibilidad de crear grupos de trabajo que se expanden a través de diferentes segmentos de red.

Ventajas

Movilidad: El punto fundamental de las redes virtuales es el permitir la movilidad física de los usuarios dentro de los grupos de trabajo.Dominios lógicos: Los grupos de trabajo pueden definirse a través de uno o varios segmentos físicos, o en otras palabras, los grupos de trabajo son independientes de sus conexiones físicas, ya que están constituidos como dominios lógicos.Control y conservación del ancho de banda: Las redes virtuales pueden restringir los broadcast a los dominios lógicos donde han sido generados. Además, añadir usuarios a un determinado dominio o grupo de trabajo no reduce el ancho de banda disponible para el mismo, ni para otros.Conectividad: Los modelos con funciones de routing permiten interconectar diferentes conmutadores y expandir las redes virtuales a través de ellos, incluso aunque estén situados en lugares geográficos diversos.Seguridad: Los accesos desde y hacia los dominios lógicos, pueden ser restringidos, en función de las necesidades específicas de cada red, proporcionando un alto grado de seguridad.Protección de la inversión: Las capacidades VLAN están, por lo general, incluidas en el precio de los conmutadores que las ofrecen, y su uso no requiere cambios en la estructura de la red o cableado, sino más bien los evitan, facilitando las reconfiguraciones de la red sin costos adicionales.

Beneficios

Grupos de Trabajo Virtuales.Reducen los costes administrativos relacionados con la resolución de los problemas asociados con los traslados, adiciones y cambios.Proporcionan una actividad de difusión controlada.Proporcionan seguridad de grupo de trabajo y de red.Suponen un ahorro de dinero, al usar los hubs existentes.

Tipos de VLAN.

A.- VLAN de puerto central: Es en la que todos los nodos de una VLAN se conectan al mismo puerto del switch.B.- VLAN Estáticas: Los puertos del switch están ya preasignados a las estaciones de trabajo.

Por puerto:Según este esquema, la VLAN consiste en una agrupación de puertos físicos que puede tener lugar sobre un conmutador o también, en algunos casos, sobre varios conmutadores. La

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

asignación de los equipos a la VLAN se hace en base a los puertos a los que están conectados físicamente.

Por dirección MAC:

Constituye la segunda etapa de la estrategia de aproximación a la VLAN, y trata de superar las limitaciones la las VLANs basadas en puertos. Operan agrupando estaciones finales en una VLAN en base a sus direcciones MAC, pueden ser vistas como VLANs orientadas al usuario. Las VLANs basadas en MAC que son implementadas en entornos de medios compartidos se degradarán seriamente como miembros de diferentes VLANs coexistiendo en un mismo conmutador. Además, el principal método de compartición de información entre miembros de una VLAN mediante conmutadores en una red virtual basada en MAC también se degrada cuando se trata de una implementación a gran escala.

Por protocolo:Asigna a cada VLAN un protocolo diferente, dejando al switch el trabajo de enviar la trama a la interfaz correspondiente.

Por direcciones IP:Está basado en el encabezado de la capa 3 del modelo OSI. Las direcciones IP a los servidores de VLAN configurados. No actúa como router sino para hacer un mapeo de que direcciones IP están autorizadas a entrar en la red VLAN.

Por nombre de usuario:Se basan en la autenticación del usuario y no en las direcciones MAC de los dispositivos.VLAN Dinámicas (DVLAN): Las VLAN dinámicas son puertos del switch que automáticamente determinan a que VLAN pertenece cada puesto de trabajo. El funcionamiento de estas VLANs se basa en las direcciones MAC, direcciones lógicas o protocolos utilizados.

ELAN o Redes LAN Emuladas:Para los administradores de las VLAN se crearon una serie de estándares para simular en una red ATM una VLAN. Por un lado una tecnología orientada a no conexión, qué es el caso de las LANS y por el otro una orientada a conexión como en el caso de ATM. En el caso de las LANS se trabaja con direcciones MAC, mientras en ATM se usan direcciones ATM y se establecen circuitos virtuales permanentes, por esta razón se requiere hacer cambios de direcciones MAC a ATM.VLANs de Capa 3 (Layer 3-Based VLANs): Las VLANs de capa 3 toman en cuenta el tipo de protocolo (si varios protocolos son soportados por la máquina) o direcciones de la capa de red, para determinar la pertenencia a una VLAN.VLANs Basadas en Reglas (Policy Based VLANs): Este esquema es el más potente y flexible, ya que permite crearVLANs adaptadas a necesidades específicas de los gestores de red utilizando una combinación de reglas.

Protocolos y diseñoLos primeros diseñadores de redes solían configurar las VLAN con el propósito de reducir el tamaño del dominio de colisión en un único segmento Ethernet, mejorando así el rendimiento. Cuando los switches Ethernet hicieron desaparecer este problema debido a que no tienen dominio de colisión, el interés se desplazó a reducir el tamaño del dominio de difusión en la subcapa MAC. Por otro lado, las VLAN también pueden ser utilizadas para restringir el acceso a recursos de red,

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

independientemente de la topología física de esta. El primer suministrador de conmutadores con soporte VLAN fueALANTEC (familia de concentradores/conmutadores multimedia inteligentes PowerHub), pero actualmente son muchos los fabricantes que ofrecen equipos con soluciones VLAN: Bytex (concentrador inteligente 7700), Cabletron (ESX-MIM), Chipcom (OnLine), Lannet (MultiNet Hub), Synoptics (Lattis System 5000), UB (Hub Access/One) y 3Com (LinkBuilder). Las VLANs funcionan en el nivel 2 (enlace de datos) del modelo OSI. Sin embargo, los administradores suelen configurar las VLANs como correspondencia directa de una red o subred IP, lo que les da apariencia de funcionar en el nivel 3 (red).

VTP (VLAN Trunking Protoco)Para conseguir conectividad entre VLAN a través de un enlace troncal entre switches, las VLAN deben estar configuradas en cada switch. Los protocolos de enlace troncal se desarrollaron para administrar la transferencia de tramas de distintas VLAN en una sola línea física de forma eficaz. Los protocolos de enlace troncal establecen un acuerdo para la distribución de tramas a los puertos asociados en ambos entremos del enlace troncal. Los dos tipos de mecanismos de enlace troncal que existen son el filtrado de tramas y el etiquetado de tramas. La IEEE adoptó el etiquetado de tramas como el mecanismo estándar de enlace troncal.Los protocolos de enlace troncal que usan etiquetado de tramas logran un envío de tramas más veloz y facilitan la administración.El Vlan trunking protocol (VTP) es un protocolo de mensajería de capa 2 que proporciona un medio sencillo de mantener una configuración de VLAN coherente a través de toda la red conmutada. VTP permite soluciones de red conmutada fácilmente escalable a otras dimensiones, reduciendo la necesidad de configuración manual de la red.Cuando se configura VTP es importante elegir el modo adecuado, ya que es una herramienta muy potente y puede crear problemas en la red. En un mismo dominio VTP la información de VLAN configurada en el servidor se transmite a todos los clientes VTP opera en estos tres modos:

Modo servidorEs el modo VTP predeterminado o Pueden crearse, modificar y suprimir VLAN y otros parámetros de configuración que afectan a todo el dominio VTP. o Las configuraciones de VLAN se guardan en la memoria de acceso aleatoria no volátil(NVRAM). o Se envían y retransmiten avisos VTP y se sincroniza la información de configuración de VLAN con otros switches. o El modo servidor debe elegirse para el switch que se usará para crear, modificar o suprimir VLAN.

Modo clienteUn dispositivo que opera en modo VTP cliente no puede crear, cambiar ni suprimir VLAN. o No guarda la configuración VLAN en memoria no volátil. o Tanto en modo cliente como en modo servidor, los switches sincronizan su configuración VLAN con la del switch que tenga el número de revisión más alto en el dominio VTP. o En este modo se envían y retransmiten avisos VTP y se sincroniza la información de configuración de VLAN con otros switches. o Debe configurarse para cualquier switch que se añada al dominio VTP para prevenir un posible reemplazo de configuraciones de VLAN.

Modo transparenteNo crea avisos VTP ni sincroniza su configuración de VLAN, con la información recibida desde otros switch del dominio de administración. o Reenvía los avisos VTP recibidos desde otros switches que forman parte del mismo dominio de administración. o Puede crear, suprimir y modificar VLAN, pero los cambios no se transmiten a otros switch del dominio, afectan tan solo al

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

switch local. o El modo transparente debe usarse en un switch que necesite para avisos VTP a otros switches, pero que necesitan también capacidad para administrar sus VLAN independientemente.

RED DE ÁREA AMPLIA (WAN)

Definición:

Una Red de Área Amplia (Wide Area Network o WAN, del inglés), es un tipo de red de computadoras capaz de cubrir distancias desde unos 100km hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.Una WAN se extiende sobre un área geográfica amplia, a veces un país o un continente; contiene una colección de máquinas dedicadas a ejecutar programas de usuario (aplicaciones), estas maquinas se llaman Hosts. Los hosts están conectados por una subred de comunicación. El trabajo de una subred es conducir mensajes de un host a otro. La separación entre los aspectos exclusivamente de comunicación de la red (la subred) y los aspectos de aplicación (hosts), simplifica enormemente el diseño total de la red.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura 20Fuente: http://redes20.galeon.com/imagenes/wan.jpg

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura 21Fuente: http://andres555.files.wordpress.com/2008/09/wan.gif

Topología De Redes WAN:

Cuando se usa una subred punto a punto, una consideración de diseño importante es la topología de interconexión del enrutador. La siguiente figura muestra algunas posibles topologías. Las redes WAN típicamente tienen topologías irregulares.

Posibles topologías para una subred punto a punto. Estrella. Anillo. Árbol. Completa. Intersección de anillos. Irregular.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura 22Fuente: http://unad22.blogspot.com/

TIPOS DE REDES WANConmutadas por Circuitos: Redes en las cuales, para establecer comunicación se debe efectuar una llamada y cuando se establece la conexión, los usuarios disponen de un enlace directo a través de los distintos segmentos de la red.Conmutadas por Mensaje: En este tipo de redes el conmutador suele ser un computador que se encarga de aceptar tráfico de los computadores y terminales conectados a él. El computador examina la dirección que aparece en la cabecera del mensaje hacia el DTE que debe recibirlo. Esta tecnología permite grabar la información para atenderla después. El usuario puede borrar, almacenar, redirigir o contestar el mensaje de forma automática.Conmutadas por Paquetes: En este tipo de red los datos de los usuarios se descomponen en trozos más pequeños. Estos fragmentos o paquetes, estás insertados dentro de informaciones del protocolo y recorren la red como entidades independientes.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Redes Orientadas a Conexión: En estas redes existe el concepto de multiplexión de canales y puertos conocido como circuito o canal virtual, debido a que el usuario aparenta disponer de un recurso dedicado, cuando en realidad lo comparte con otros pues lo que ocurre es que atienden a ráfagas de tráfico de distintos usuarios.Redes no orientadas a conexión: Llamadas Datagramas, pasan directamente del estado libre al modo de transferencia de datos. Estas redes no ofrecen confirmaciones, control de flujo ni recuperación de errores aplicables a toda la red, aunque estas funciones si existen para cada enlace particular. Un ejemplo de este tipo de red es INTERNET.Red Pública de Conmutación Telefónica (PSTN): Esta red fue diseñada originalmente para el uso de la voz y sistemas análogos. La conmutación consiste en el establecimiento de la conexión previo acuerdo de haber marcado un número que corresponde con la identificación numérica del punto de destino.

WIRELESS

Definición:

La comunicación inalámbrica (inglés wireless, sin cables) es el tipo de comunicación en la que no se utiliza un medio de propagación físico alguno esto quiere decir que se utiliza la modulación de ondas electromagnéticas, las cuales se propagan por el espacio sin un medio físico que comunique cada uno de los extremos de la transmisión. En ese sentido, los dispositivos físicos sólo están presentes en los emisores y receptores de la señal, como por ejemplo: antenas, computadoras portátiles, PDA, teléfonos móviles, etc.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Figura 23Fuente: http://usuarioubuntu.files.wordpress.com/2009/04/wireless.gif

Historia

En los últimos años las redes de área local inalámbricas (WLAN, Wireless Local Área Network) están ganando mucha popularidad, que se ve acrecentada conforme sus prestaciones aumentan y se descubren nuevas aplicaciones para ellas.Las WLAN permiten a sus usuarios acceder a información y recursos en tiempo real sin necesidad de estar físicamente conectados a un determinado lugar.Con las WLANs la red, por sí misma, es móvil y elimina la necesidad de usar cables y establece nuevas aplicaciones añadiendo flexibilidad a la red, y lo más importante incrementa la productividad y eficiencia en las empresas donde está instalada.Un usuario dentro de una red WLAN puede transmitir y recibir voz, datos y vídeo dentro de edificios, entre edificios o campus universitarios e inclusive sobre áreas metropolitanas a velocidades de 11 Mbit/s, o superiores.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4

Pero no solamente encuentran aplicación en las empresas, sino que su extensión a ambientes públicos, en áreas metropolitanas, como medio de acceso a Internet o para cubrir zonas de alta densidad de usuarios (hot spots) en las próximas redes de tercera generación (3G) se ven como las aplicaciones de más interés durante los próximos años.Muchos de los fabricantes de ordenadores y equipos de comunicaciones como son los PDAs (Personal Digital Assistants), módems, terminales de punto de venta y otros dispositivos están introduciendo aplicaciones soportadas en las comunicaciones inalámbricas.Las nuevas posibilidades que ofrecen las WLANs son: permitir una fácil incorporación de nuevos usuarios a la red; ofrecer una alternativa de bajo costo a los sistemas cableados, además de la posibilidad para acceder a cualquier base de datos o cualquier aplicación localizada dentro de la red.

Ventajas de WLANS sobre las redes fijas

Movilidad:

Las redes inalámbricas proporcionan a los usuarios de una LAN acceso a la información en tiempo real en cualquier lugar dentro de la organización o el entorno público (zona limitada) en el que están desplegadas Simplicidad y rapidez en la instalación: la instalación de una WLAN es rápida y fácil y elimina la necesidad de tirar cables a través de paredes y techos.

Flexibilidad en la instalación:

La tecnología inalámbrica permite a la red llegar a puntos de difícil acceso para una LAN cableada.Costo de propiedad reducido: mientras que la inversión inicial requerida para una red inalámbrica puede ser más alta que el costo en hardware de una LAN; la inversión de toda la instalación y el costo durante el ciclo de vida puede ser significativa inferior. Los beneficios a largo plazo son superiores en ambientes dinámicos que requieren acciones y movimientos frecuentes.

Escalabilidad:

Los sistemas de WLAN pueden ser configurados en una variedad de topologías para satisfacer las necesidades de las instalaciones y aplicaciones específicas. Las configuraciones son muy fáciles de cambiar y además resulta muy fácil la incorporación de nuevos usuarios a la red.

Sistema de Gestión de la

Calidad Regional Distrito CapitalCentro Gestión de Mercados, Logística y Tecnologías de la Información

PROGRAMA DE FORMACIÓN Administración de Redes de Computadores

Fecha: Febrero de 2012

Versión: 1

Página 3 de 4